Lynis je bezplatný a open source nástroj pro bezpečnostní audit a vydaný jako projekt s licencí GPL a je dostupný pro operační systémy založené na Linuxu a Unixu, jako jsou MacOS, FreeBSD, NetBSD, OpenBSD a tak dále. Lidé si obecně neuvědomují, že Lynis můžeme použít také pro auditování vzdáleného systému. Tímto způsobem můžeme nainstalovat Lynis na jeden systém a provést audit na jiných vzdálených systémech.

Co zde prozkoumáme?

V tomto tutoriálu poskytneme pokyny, jak provést audit zabezpečení Lynis na vzdáleném systému. Pojďme nyní začít s tímto HowTo.

Předpoklady

- „Git“ a „Lynis“ by měly být nainstalovány v systému Kali Linux.

- Mezi těmito dvěma systémy by mělo být nastaveno připojení „SSH“.

- Internetové připojení pro dva systémy.

Experimentální nastavení

V tomto tutoriálu používáme dva systémy Linux:1) Kali Linux 2) Ubuntu 20.04.

Na systému Kali Linux máme funkční nastavení Lynis. Lynis jsme nainstalovali pomocí nástroje ‚Git‘, takže jej budeme spouštět z načteného adresáře ‚lynis‘. Naše příkazy lynis budou začínat předponou:„./lynis“. Pokud jste jej nainstalovali pomocí správce balíčků apt, můžete jej vyvolat odkudkoli a přímo pomocí názvu nástroje:‚lynis‘.

Ubuntu 20.04 je náš vzdálený systém, na kterém budeme provádět náš audit. Konfigurace IP těchto počítačů je následující:

- Kali Linux:192.168.199.161/24

- Ubuntu:192.168.199.150/24

Postup auditování vzdáleného systému

Nyní budeme pokračovat níže uvedenými kroky k provedení auditu bezpečnostního systému na našem vzdáleném cíli.

Krok 1. Začněte přihlášením do systému Kali Linux. Nyní potřebujeme načíst instalační soubory Lynis z úložiště GitHub, takže otevřete terminál a spusťte níže uvedený příkaz:

$ git klon https://github.com/CISOfy/lynis

Krok 2. Po načtení souborů git se složka s názvem „lynis “ by se měl objevit ve vašem systému:

$ ls

Nyní se přesuňte do složky „lynis“ a vytvořte složku „soubory“:

$ soubory cd &&soubory mkdir

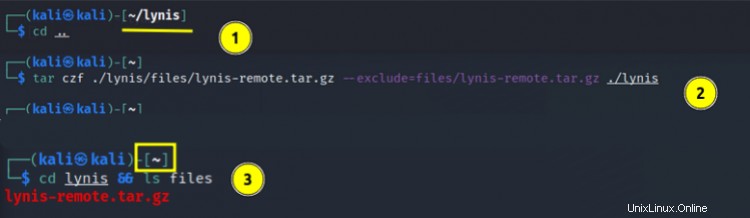

Krok 3. Vytvořte soubor tar složky lynis spuštěním následujících příkazů „mimo“ tuto složku:

$ cd ..

$ tar czf ./lynis/files/lynis-remote.tar.gz --exclude=files/lynis-remote.tar.gz ./lynis

Nyní se znovu přesuňte do složky lynis a zkontrolujte, zda je soubor pojmenovaný jako ‘lynis-remote.tar.gz’ je ve složce „files“:

$ cd lynis &&ls files/

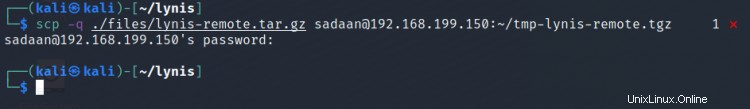

Krok 4. Je čas zkopírovat výše uvedený soubor tar do našeho cílového počítače, tj. Ubuntu s 192.168.199.150/24. Pro tento úkol používáme příkaz ‚scp‘:

$ scp -q ./files/lynis-remote.tar.gz ‘VAŠE_UŽIVATELSKÉ JMÉNO’@192.168.199.150:~/tmp-lynis-remote.tgz

Poznámka: V každém příkazu nahraďte „VAŠE_UŽIVATELSKÉ JMÉNO“ a IP adresu uživatelským jménem a IP adresou cílového systému.

Potvrďte pravost cílového systému a zadejte jeho heslo, aby přenos fungoval.

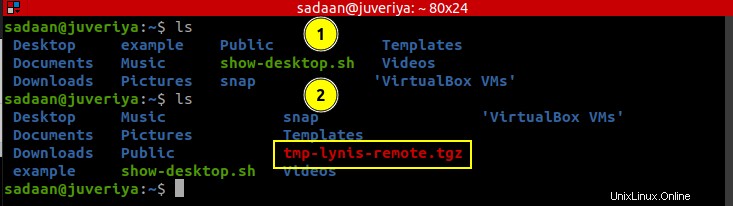

Krok 5. Po spuštění výše uvedeného příkazu by se v cílovém systému měla objevit složka s názvem „tmp-lynis-remote.tgz“.

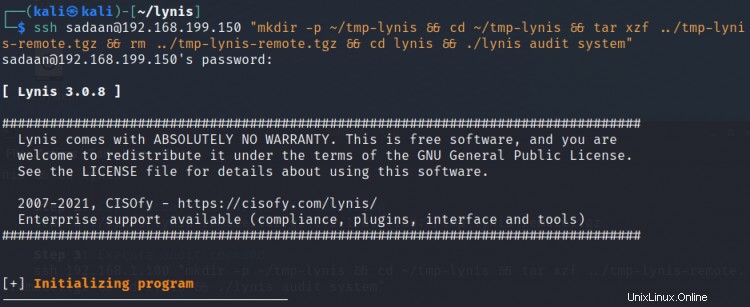

Krok 6. Skvělé, náš soubor tar nyní dosáhl na cílový počítač, nyní musíme spustit níže uvedený příkaz, abychom mohli začít skenovat cílový počítač:

$ ssh 'YOUR_USERNAME'@192.168.199.150 "mkdir -p ~/tmp-lynis &&cd ~/tmp-lynis &&tar xzf ../tmp-lynis-remote.tgz &&rm ../tmp-lynis-remo &&cd lynis &&./lynis audit system"

Dokončení skenování bude nějakou dobu trvat, v závislosti na velikosti skenu, takže buďte trpěliví. Ve většině případů to trvá 2 minuty. Na terminálu můžete vidět různé testy provedené Lynis:

Ukázkový výstup:

[+] Jádro

------------------------------------

– Kontrola výchozí úrovně běhu [ RUNLEVEL 5 ]

- Kontrola podpory CPU (NX/PAE)

Podpora CPU:Podpora PAE a/nebo NoeXecute [ FOUND ]

– Kontrola verze a vydání jádra [ HOTOVO ]

– Kontrola typu jádra [ HOTOVO ]

– Kontrola načtených modulů jádra [ HOTOVO ]

Nalezeno 147 aktivních modulů

– Kontrola konfiguračního souboru jádra Linux [ FOUND ]

– Kontrola výchozího plánovače I/O jádra [ NENÍ FOUND ]

– Kontrola dostupnosti aktualizace jádra [ OK ]

- Kontrola konfigurace výpisů jádra

- konfigurace v souborech systemd conf [ VÝCHOZÍ ]

- konfigurace v etc/profile [ VÝCHOZÍ ]

– „tvrdá“ konfigurace v security/limits.conf [ VÝCHOZÍ ]

– „měkká“ konfigurace v security/limits.conf [ VÝCHOZÍ ]

– Kontrola konfigurace výpisů jádra setuid [ CHRÁNĚNO ]

– Zkontrolujte, zda je potřeba restartovat [ NE ]

[+] Paměť a procesy

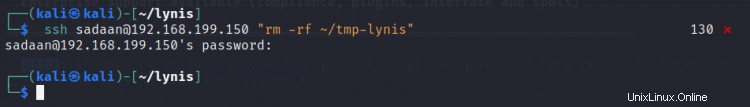

Krok 7. Po dokončení procesu skenování můžeme jednoduše vyčistit extrahovaný adresář „tmp-lynis“ na vzdáleném počítači z kroku 6.

$ ssh ‘VAŠE_UŽIVATELSKÉ JMÉNO’@192.168.199.150 "rm -rf ~/tmp-lynis"

Krok 8. Výsledky skenování se zobrazí na terminálu Kali Linux. Můžeme také získat protokol skenování a zprávu ze vzdáleného počítače pomocí:

scp -q ‘VAŠE_UŽIVATELSKÉ JMÉNO’@192.168.199.150:~/lynis.log ./files/192.168.199.150-lynis.log

scp -q ‘VAŠE_UŽIVATELSKÉ JMÉNO’@192.168.199.150:~/lynis-report.dat ./files/192.168.199.150-lynis-report.dat

Krok 9:Vyčištění souborů protokolu lynis (při použití neprivilegovaného účtu) vytvořeno na vzdáleném systému spusťte příkaz:

ssh ‘VAŠE_UŽIVATELSKÉ JMÉNO’@192.168.199.150 "rm ~/lynis.log ~/lynis-report.dat"

Vše je hotovo. Úspěšně jsme prohledali náš vzdálený systém.

Zabalení

V tomto tutoriálu jsme se naučili, jak skenovat vzdálený systém pomocí Lynis. Pokud jste řádně postupovali podle tohoto návodu, všimnete si, že jsme na vzdáleném systému nezanechali žádnou stopu auditování. Lynis je skvělý nástroj pro každého, kdo chce otestovat úroveň zabezpečení svého systému. Skenování je rychlé a poskytuje užitečné návrhy pro zlepšení celkového zabezpečení systému. V příštím tutoriálu očekáváme, že prozkoumáme různé detaily skenu Lynis, jako jsou varování, návrhy atd., takže s námi buďte naladěni.