Lynis je bezplatný a open source nástroj pro bezpečnostní audit a vydaný jako projekt s licencí GPL a je dostupný pro operační systémy založené na Linuxu a Unixu, jako jsou MacOS, FreeBSD, NetBSD, OpenBSD a tak dále.

Co zde prozkoumáme?

V tomto tutoriálu se pokusíme prozkoumat auditní zprávu Lynis a naučit se aplikovat některé reformy, které navrhuje. Pojďme nyní začít s tímto průvodcem.

Porozumění zprávám Lynis Audit Reports

Sken post lynis nám zanechal obrovský souhrn provedených testů. Chcete-li mít prospěch z těchto výsledků, je nezbytné jim porozumět a uplatnit specifická doplňková opatření. Nejprve poskytneme krátké shrnutí několika částí auditu a poté přeskočíme na části s návrhy. Tímto způsobem získáme představu o tom, co každý konkrétní test znamená a jak návrhy aplikovat.

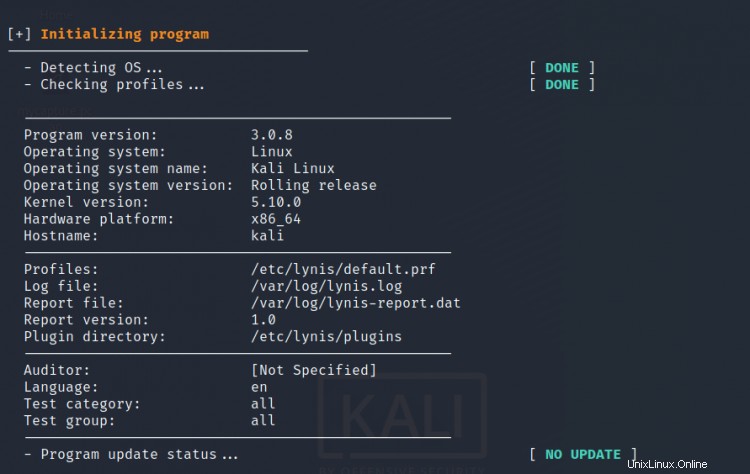

1. Inicializace programu

V inicializační fázi Lynis provede základní kontrolní operaci, jako je zjištění typu OS, verze jádra, Architektura CPU, nainstalovaná verze Lynis, jméno auditora, kontrola dostupné aktualizace Lynis atd. Celkově tato fáze poskytuje pouze statické informace o systému a programu.

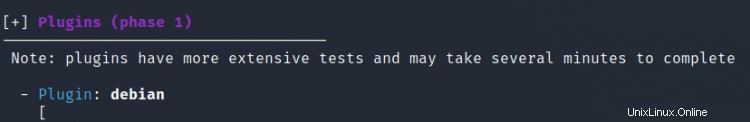

2. Pluginy

Lynis poskytuje pluginy pro další vylepšení procesu auditu. Pro např. zásuvný modul Firewall poskytuje služby specifické pro firewall. Tyto zásuvné moduly zahrnují jeden nebo více testů, z nichž některé jsou placené a dostupné pouze s podnikovou edicí Lynis.

3. Testy Debianu

Jak bylo zmíněno v testu, toto kontroluje systémové nástroje potřebné pro testy Debianu. Pro např. výše uvedený sken hlásí, že „libpam-tmpdir“ není nainstalován. Když nainstalujeme tento balíček, odpovídající zpráva se změní z „Není nainstalováno“ na „Nainstalováno a povoleno“, jak je uvedeno níže:

4. Zavádění a služby

Sekce poskytuje informace o typu správce služeb (v tomto případě systemd), spuštění a spouštění -povolená služba atd. Nejdůležitější je, že označí služby na základě jejich úrovně zabezpečení:Nebezpečné, Exponované, Chráněné, Střední.

5. Jádro

Zde Lynis provádí kontrolu různých parametrů specifických pro jádro, jako je úroveň běhu, verze jádra a typ atd.

6. Paměť a procesy

V této sekci Lynis kontroluje stav procesů, tedy zda jsou mrtvé nebo čekající.

V podobném vzoru Lynis audituje různé části systému, jako jsou služby, software, sítě, databáze a tak dále. Popis každého jednotlivého kroku bude velmi zdlouhavý úkol. Celkově generuje návrhy a varování pro každou sekci, kterou kontroluje. Oprava těchto varování a uplatnění následných návrhů nám pomáhá dále posilovat naše systémy. Nyní se zaměříme na nastavení několika návrhů.

Oprava problémů…

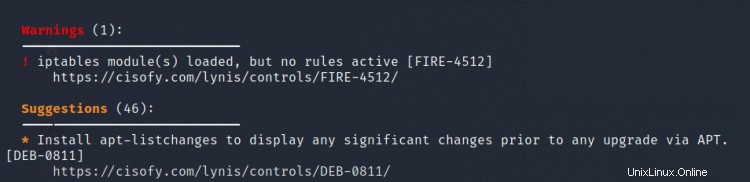

Jak bylo zmíněno v předchozí části, Lynis naplní terminál výsledky skenování a také vygeneruje soubor protokolu (lynis.log) a soubor zprávy (lynis-report.dat). Pravděpodobně jste si všimli, že za každým varováním a návrhem následuje krátký popis a odkaz na sekci ‚Ovládání‘ na webu CISOfy. Pro např. podívejte se na obrázek níže:

Ukazuje se, že celkem existuje asi 46 návrhů a 1 varování. Zobrazuje také první návrh na instalaci balíčku apt-listchanges a pod ním je odkaz na sekci ‚Ovládací prvky‘ webu CISOfy. Zkusme použít některé z těchto návrhů:

1. Nainstalujte balíček apt-listchanges

Tento balíček porovnává verzi nainstalovaného balíčku s novým dostupným. K instalaci tohoto balíčku použijte:

$ sudo apt apt-listchanges

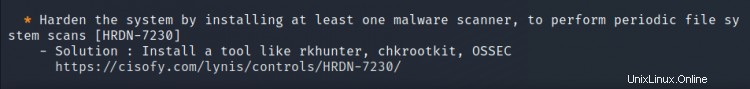

2. Malwarový skener

Lynis hlásí, že v našem systému není nainstalován žádný skener malwaru. Uvádí také příklady takových nástrojů, jako je rkhunter, chkrootkit a OSSEC. Nechte nás nainstalovat rkhunter na náš Kali Linux:

$ sudo apt install rkhunter

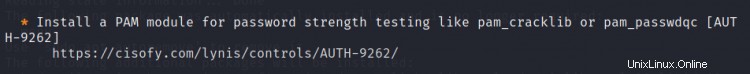

3. Instalace bezpečnostního modulu PAM

Toto zjištění navrhuje nainstalovat modul PAM, který umožní kontrolu síly hesla. Pro systémy založené na debianu se k tomuto účelu používá balíček „libpam-cracklib“. Nainstalujte tento nástroj pomocí:

$ sudo apt install libpam-cracklib

Nechte nás nainstalovat všechny výše uvedené balíčky a znovu spusťte Lynis audit, abychom zjistili, zda došlo k nějakému snížení počtu návrhů:

Jakmile jsou tyto balíčky nainstalovány, spusťte audit znovu:

$ sudo ./lynis audit system

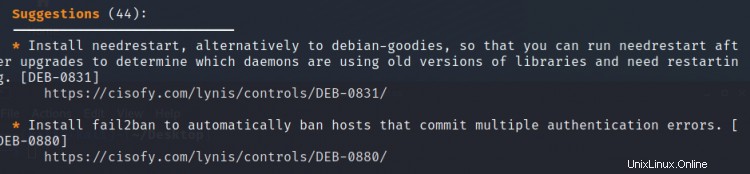

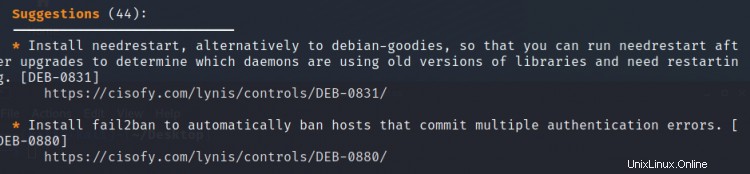

Tentokrát můžeme vidět, že počet návrhů byl snížen na 44. Index zpevnění také vyskočil z 62 na 65. Všimněte si, že když nainstalujeme nové pluginy (edice Lynis Enterprise) nebo opravíme nějaký problém instalací nových balíčků, může se doba auditu prodloužit, to se stalo v tomto případě. Čím více budete řešit problémy a aplikovat návrhy, tím více bude váš audit rozsáhlejší a váš systém bude přísnější.

Poznámka: Při zkoumání návrhu nebo varování lze pomocí příkazu 'show details' zobrazit úplný popis pomocí 'test-id'. Pro např. k prozkoumání „KRNL-5830“ použijte příkaz:

sudo lynis show details KRNL-5830

Můžete také použít odkaz pod každým testovacím ID a zobrazit jeho popis z webových stránek CISOfy.

Závěr

Člověk se může bát, když ve výsledku auditu poprvé viděl mnoho návrhů. Nejde však o žádné starosti. Berte to jako osnovu pro mapování zabezpečení vašeho systému. Některé z návrhů se týkají pouze instalace balíčku, spuštění jednoduchého příkazu, zatímco jiné mohou vyžadovat úpravu několika konfiguračních souborů. Stačí identifikovat problémy a opravit jakoukoli zranitelnost, kterou objevíte.