Servery připojené k internetu jsou po celý den vystaveny neustálému proudu útoků a kontrol. Přestože firewall a pravidelné aktualizace systému jsou dobrou první obranou k udržení systému v bezpečí, měli byste také pravidelně kontrolovat, zda se do něj nedostal žádný útočník. Nástroje popsané v tomto tutoriálu jsou určeny pro tyto testy, skenování malwaru, virů a rootkitů. Měly by se spouštět pravidelně, například každou noc, a posílat vám zprávy e-mailem. Můžete také použít Chkrootkit, Rkhunter a ISPProtect ke kontrole systému, když zaznamenáte podezřelou aktivitu, jako je vysoká zátěž, podezřelé procesy nebo když server náhle začne odesílat malware.

Všechny tyto skenery musí být spuštěny jako uživatelé root. Před jejich spuštěním se přihlaste jako root. Na Ubuntu použijte:

sudo -s

stát se uživatelem root.

chkrootkit – Linux Rootkit Scanner

Chkrootkit je klasický skener rootkitů. Zkontroluje váš server, zda neobsahuje podezřelé procesy rootkit, a zkontroluje seznam známých souborů rootkit.

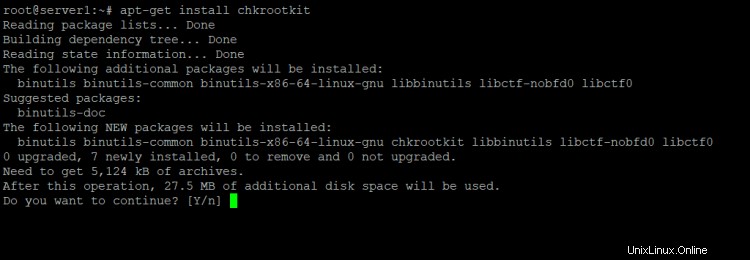

Buď nainstalujte balíček, který je součástí vaší distribuce (na Debianu a Ubuntu byste spustili

apt-get install chkrootkit

), nebo si stáhněte zdroje z www.chkrootkit.org a nainstalujte ručně:

wget --passive-ftp ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

tar xvfz chkrootkit.tar.gz

cd chkrootkit-*/

make sense

Poté můžete adresář chkrootkit přesunout někam jinam, např. do /usr/local/chkrootkit:

cd ..

mv chkrootkit-<version>/ /usr/local/chkrootkit

a vytvořte symbolický odkaz pro snadný přístup:

ln -s /usr/local/chkrootkit/chkrootkit /usr/local/bin/chkrootkit

Chcete-li zkontrolovat server pomocí chkrootkit, spusťte příkaz:

chkrootkit

Běžná falešně pozitivní zpráva je:

Checking `bindshell'... INFECTED (PORTS: 465)

Nebojte se, když dostanete tuto zprávu na e-mailový server, jedná se o port SMTPS (Secure SMTP) vašeho poštovního systému a dobře známý falešně pozitivní.

Můžete dokonce spustit chkrootkit pomocí úlohy cron a nechat si výsledky poslat e-mailem. Nejprve zjistěte cestu, kde je na vašem serveru nainstalován chkrootkit:

which chkrootkit

Příklad:

[email protected]:/tmp/chkrootkit-0.52# which chkrootkit

/usr/sbin/chkrootkit

Chkrootkit je nainstalován v cestě /usr/sbin/chkrootkit, tuto cestu potřebujeme v cron řádku níže:

Spustit:

crontab -e

Chcete-li vytvořit úlohu cron, jako je tato:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit output of my server" [email protected])

To by spouštělo chkrootkit každou noc ve 3:00. Nahraďte cestu k chkrootkitu cestou, kterou jste obdrželi z výše uvedeného příkazu, a vyměňte e-mailovou adresu za svou skutečnou adresu.

Lynis – Univerzální nástroj pro audit zabezpečení a skener rootkit

Lynis (dříve rkhunter) je nástroj pro bezpečnostní audit pro systémy Linux a BSD. Provádí detailní audit mnoha bezpečnostních aspektů a konfigurací vašeho systému. Stáhněte si nejnovější zdroje Lynis z https://cisofy.com/downloads/lynis/:

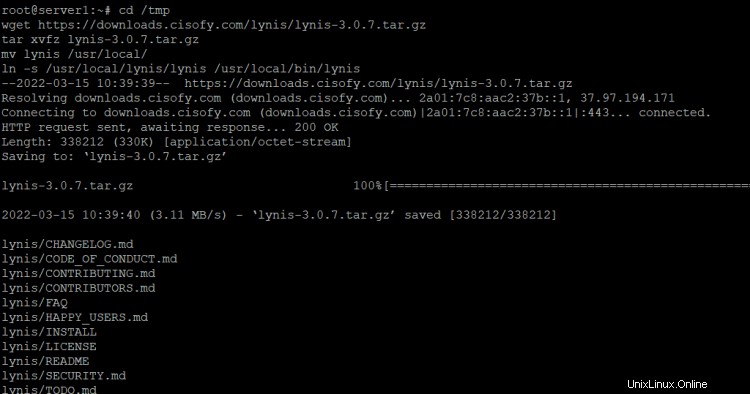

cd /tmp

wget https://downloads.cisofy.com/lynis/lynis-3.0.7.tar.gz

tar xvfz lynis-3.0.7.tar.gz

mv lynis /usr/local/

ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

Tím se Lynis nainstaluje do adresáře /usr/local/lynis a vytvoří se symbolický odkaz pro snadný přístup. Nyní spusťte

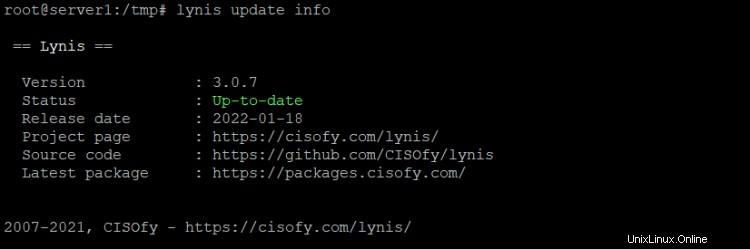

lynis update info

zkontrolujte, zda používáte nejnovější verzi.

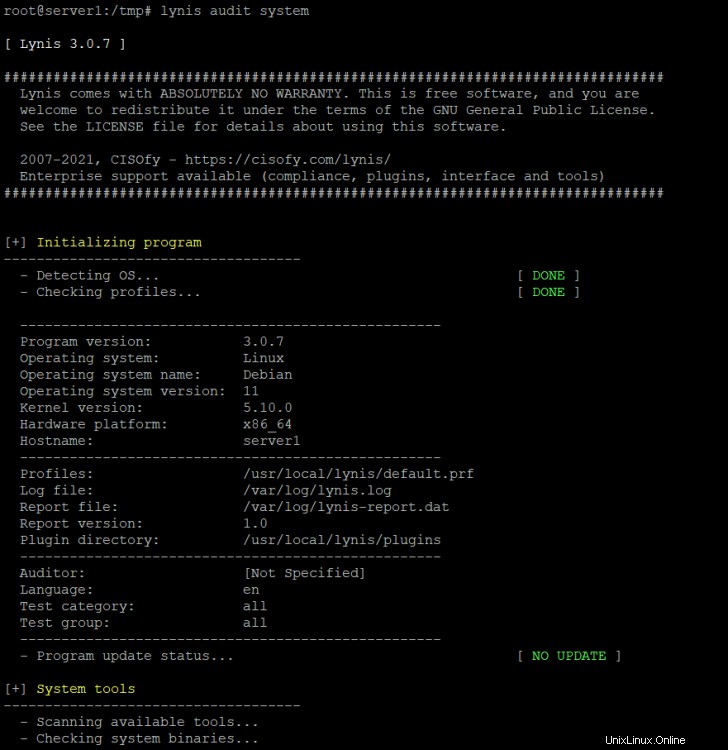

Nyní můžete ve svém systému vyhledat rootkity spuštěním:

lynis audit system

Lynis provede několik kontrol a pak se zastaví, aby vám poskytla čas na přečtení výsledků. Stiskněte [ENTER] pro pokračování ve skenování.

Nakonec vám ukáže souhrn skenování.

Chcete-li Lynis spustit neinteraktivně, spusťte jej pomocí volby --quick:

lynis --quick

Chcete-li Lynis spouštět automaticky v noci, vytvořte úlohu cron, jako je tato:

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "lynis output of my server" [email protected])

Toto poběží Lynis každou noc ve 3:00. Nahraďte e-mailovou adresu svou skutečnou adresou.

ISPProtect – Nástroj pro kontrolu malwaru webových stránek

ISPProtect je malwarový skener pro webové servery, vyhledává malware v souborech webových stránek a CMS systémech, jako je WordPress, Joomla, Drupal atd. Pokud provozujete webhostingový server, pak jsou hostované webové stránky nejnapadanější částí vašeho serveru. doporučuje pravidelně je kontrolovat. ISPProtect obsahuje 5 skenovacích motorů:

- Skener malwaru založený na podpisu.

- Heuristický skener malwaru.

- Skener pro zobrazení instalačních adresářů zastaralých systémů CMS.

- Skener, který vám ukáže všechny zastaralé pluginy WordPress na celém serveru.

- Skener obsahu databáze, který kontroluje databáze MySQL na potenciálně škodlivý obsah.

ISPProtect není bezplatný software, ale existuje bezplatná zkušební verze, kterou lze použít bez registrace ke kontrole malwaru na vašem serveru nebo vyčištění infikovaného systému. Bezplatný licenční klíč k použití plné verze softwaru na vašem serveru je jednoduše 'zkušební '.

ISPProtect vyžaduje, aby byly na serveru nainstalovány PHP a ClamAV, což by měl být případ většiny hostingových systémů. ClamAV používá ISPProtect v první úrovni skenování s vlastní sadou signatur malwaru ISPProtect. V případě, že ještě nemáte nainstalované PHP příkazového řádku, spusťte:

sudo apt install php7.4-cli php7.4-curl clamav

na Debianu 11 nebo Ubuntu 20.04 nebo

yum install PHP php-curl

na AlmaLinux, Fedora, CentOS nebo Rocky Linux.

Spuštěním následujících příkazů nainstalujte ISPProtect.

mkdir -p /usr/local/ispprotect chown -R root:root /usr/local/ispprotect chmod -R 750 /usr/local/ispprotect cd /usr/local/ispprotect wget http://www.ispprotect.com/download/ispp_scan.tar.gz tar xzf ispp_scan.tar.gz rm -f ispp_scan.tar.gz ln -s /usr/local/ispprotect/ispp_scan /usr/local/bin/ispp_scan

Chcete-li spustit ISPProtect, spusťte:

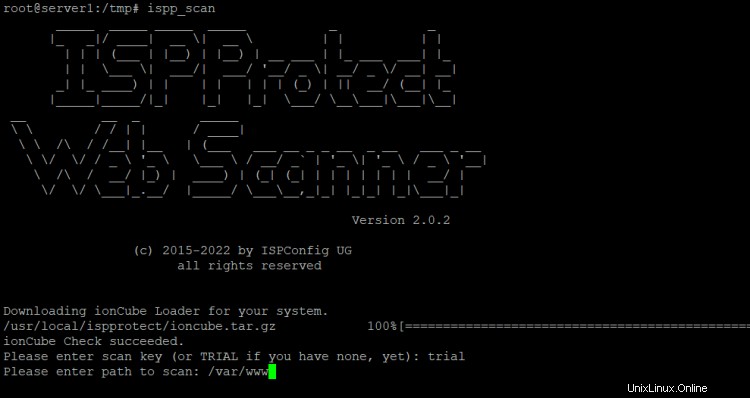

ispp_scan

Skener automaticky zkontroluje aktualizace, poté se zeptá na klíč (zde zadejte slovo „trial“) a poté se zeptá na cestu k webovým stránkám, obvykle to je /var/www.

Please enter scan key: <-- trial

Please enter path to scan: <-- /var/www

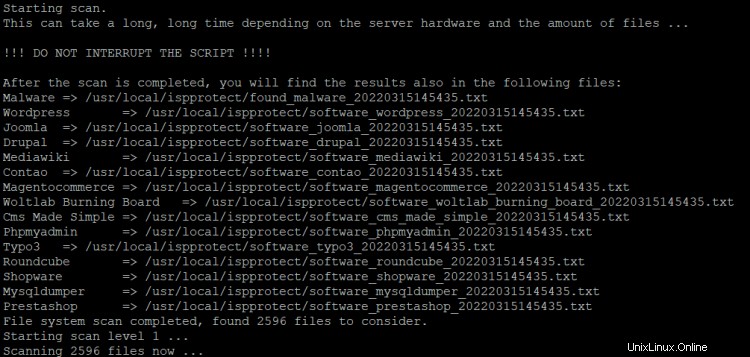

Skener nyní zahájí skenování. Zobrazí se průběh skenování. Názvy infikovaných souborů se zobrazí na obrazovce na konci kontroly a výsledky se uloží do souboru v instalačním adresáři ISPProtect pro pozdější použití:

Chcete-li aktualizovat ISPProtect, spusťte příkaz:

ispp_scan --update

Chcete-li automaticky spustit ISPProtect jako noční cronjob, vytvořte soubor cron s nano:

nano /etc/cron.d/ispprotect

a vložte následující řádek:

0 3 * * * root /usr/local/ispprotect/ispp_scan --update && /usr/local/ispprotect/ispp_scan --path=/var/www [email protected] --non-interactive --scan-key=AAA-BBB-CCC-DDD

Nahraďte „[e-mail chráněno]“ svou e-mailovou adresou, zpráva o skenování bude odeslána na tuto adresu. Poté vyměňte „AAA-BBB-CCC-DDD“ za svůj licenční klíč. Licenční klíč můžete získat zde.

Úplný seznam možností příkazového řádku příkazu ISPProtect ispp_scan lze získat pomocí:

ispp_scan --help