Nmap (Network Mapper,) je bezplatný a opensource bezpečnostní nástroj používaný pro skenování sítě. Některé z hlavních funkcí Nmap jsou skenování otevřených portů, zjišťování a zabezpečení služeb a auditování zranitelnosti.

Nmap se nejčastěji používá přes rozhraní příkazového řádku a je dostupný pro mnoho různých operačních systémů, jako je Ubuntu, CentOS, Redhat, Free BSD a Mint.

V tomto tutoriálu se podíváme na některé z nejčastěji používaných příkazů Nmap s několika příklady.

Nainstalujte NMAP

Ve výchozím nastavení není nmap nainstalován na většině distribucí Linuxu, jako je Debian, Ubuntu, Hat, CentOS a Fedora. Ale je k dispozici na yum a apt repo pro snadnou instalaci.

Následující příkazy nainstalují nmap na Linux:

Systémy založené na CentOS a Redhat

$ sudo yum install nmapNa systémech založených na Ubuntu a Debian

$ sudo apt-get install nmap1. Skenovat konkrétního hostitele

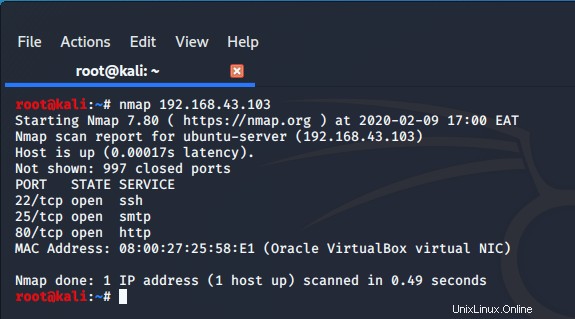

Chcete-li prohledat konkrétního hostitele (předpokládá se, že již máte IP nebo název hostitele) a zjistit základní informace, použijte příkaz:

$ nmap IP-addressNapříklad,

$ nmap 192.163.43.103

Výše uvedený příkaz je rychlý a generuje výstup během krátké doby

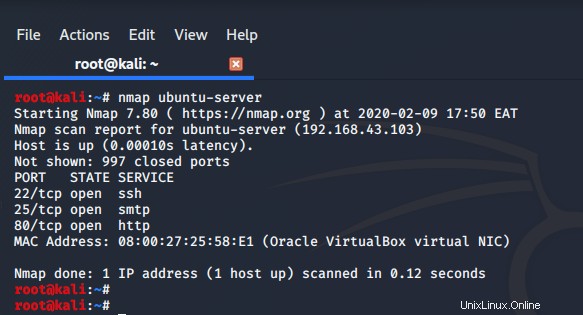

Můžete také skenovat například pomocí názvu hostitele namísto adresy IP

$ nmap ubuntu-server

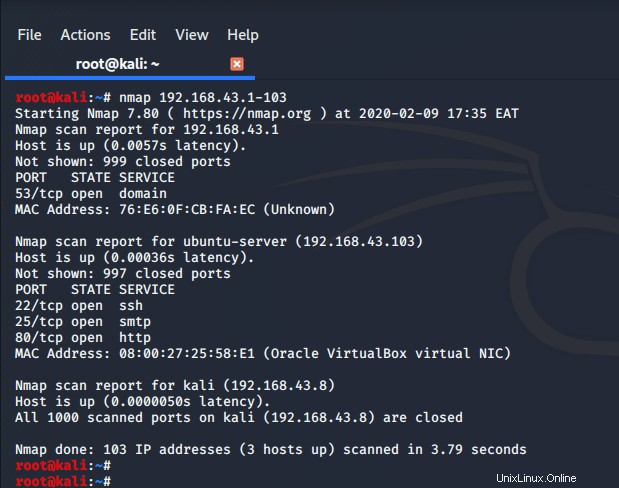

Chcete-li skenovat rozsah IP adres, použijte syntaxi

$ nmap 192.163.43.1-103

Příkaz prohledá všechny hostitele od IP 192.168.43.1 to 192.168.43.103

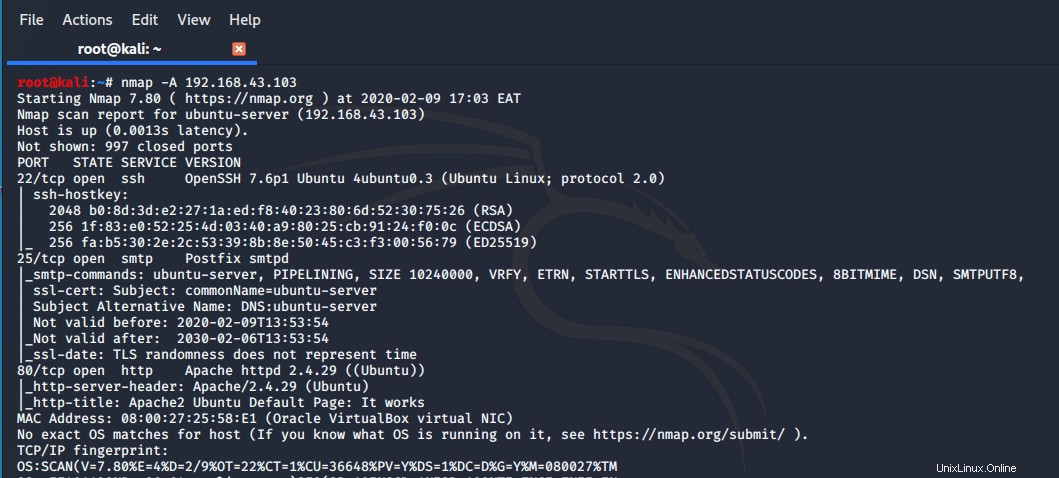

2. Proveďte důkladnou kontrolu systému

Všechny informace o hostitelském systému můžete odhalit pomocí -A příznak, jak je znázorněno níže. Tím odhalíte všechny informace týkající se hostitelského systému, jako je základní operační systém, otevřené porty, spuštěné služby a jejich verze atd.

$ nmap -A 192.163.43.103

Z výstupu můžete vidět, že příkaz provádí zjišťování operačního systému a služby a poskytuje podrobné informace, jako je typ služby a její verze a port, na kterém běží. Spuštění příkazu obvykle chvíli trvá, ale je důkladné a poskytuje vám vše, co o konkrétním hostitelském systému potřebujete.

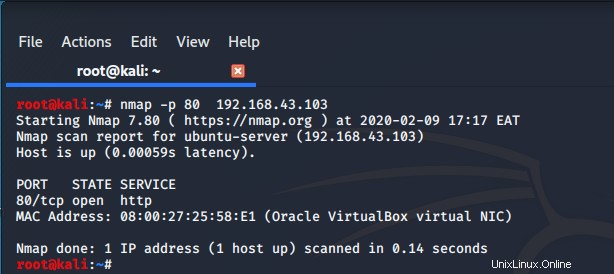

3. Skenování konkrétního portu

Chcete-li prohledat konkrétní port a zkontrolovat, zda je otevřený, použijte parametr -p v syntaxi níže:

$ nmap -p port_number IP-addressChcete-li například skenovat port 80 na hostitelském systému, spusťte:

$ nmap -p 80 192.168.43.103

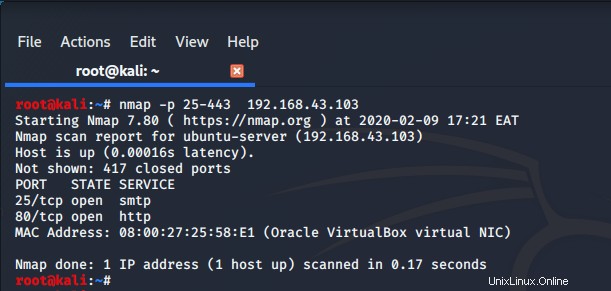

Pro skenování řady portů, například mezi 80-433, použijte syntaxi:

$ nmap -p 25-443 192.168.43.13

or

$ nmap -p 80,443 192.168.43.13

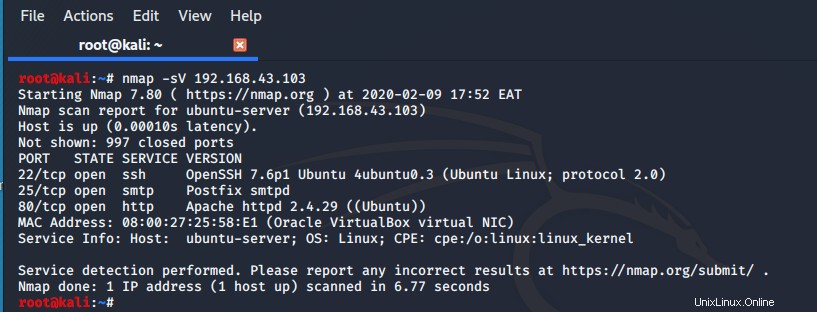

4. Najděte název hostitelské služby a její verzi

Chcete-li zkontrolovat základní informace o službách běžících na hostiteli, použijte -sV příznak, jak je znázorněno:

$ nmap -sV 192.168.43.103

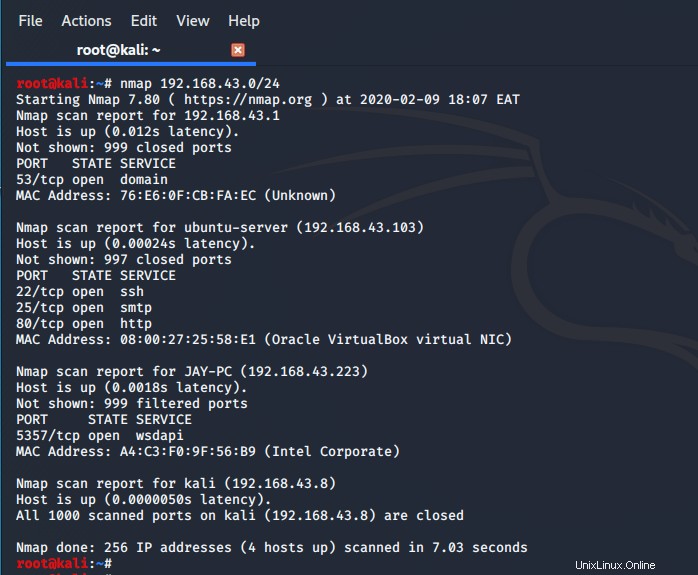

5. Prohledávání celé podsítě

Chcete-li skenovat zařízení v síťové podsíti, použijte notaci CIDR, jak je uvedeno

$ nmap 192.168.43.0/24

6. Vyloučit konkrétního hostitele při skenování

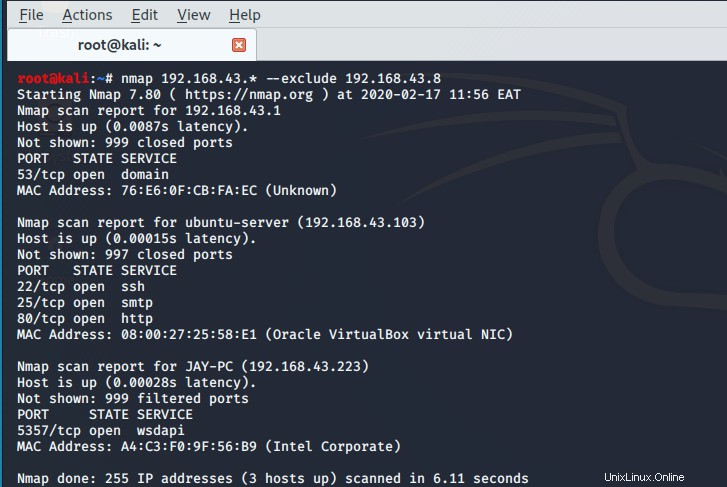

Při úplném skenování sítě se můžete rozhodnout vyloučit konkrétního hostitele pomocí --exclude vlajka V níže uvedeném příkladu vyloučíme z kontroly náš počítač Kali Linux.

$ nmap 192.168.43.* --exclude 192.168.43.87. Zobrazení hostitelských rozhraní a tras

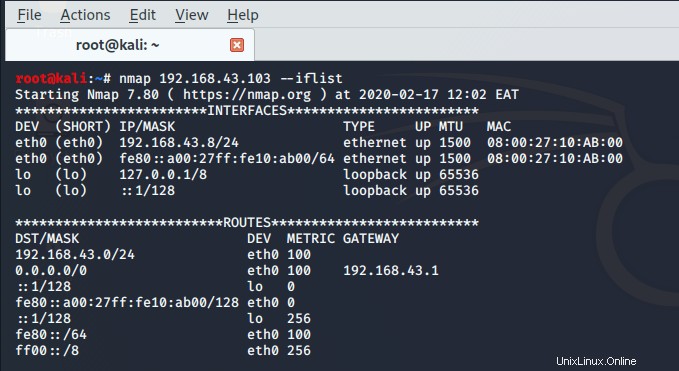

Chcete-li zobrazit rozhraní a cesty na konkrétním hostiteli, použijte --iflist příznak, jak je znázorněno.

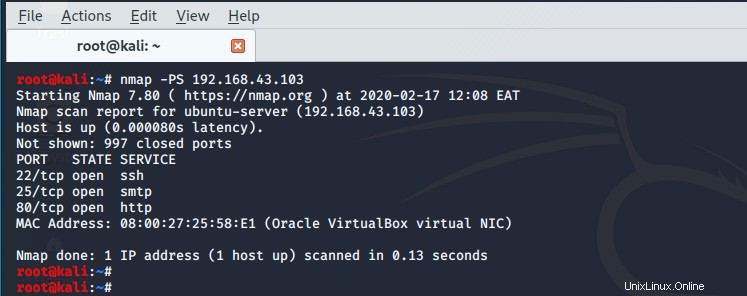

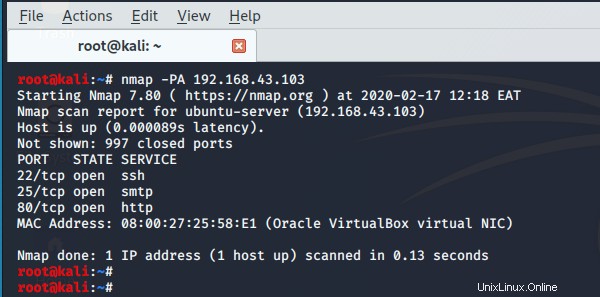

$ nmap 192.168.43.103 --iflist8. Skenování vzdáleného hostitele pomocí TCP ACK a TCP Syn

Někdy mohou firewally blokovat požadavky ICMP, které narušují výsledky skenování. V takovém případě používáme protokoly TCP syn (PS) a TCP ACK (PA) k dosažení požadovaných výsledků.

$ nmap -PS 192.168.43.103

$ nmap -PA 192.168.43.103

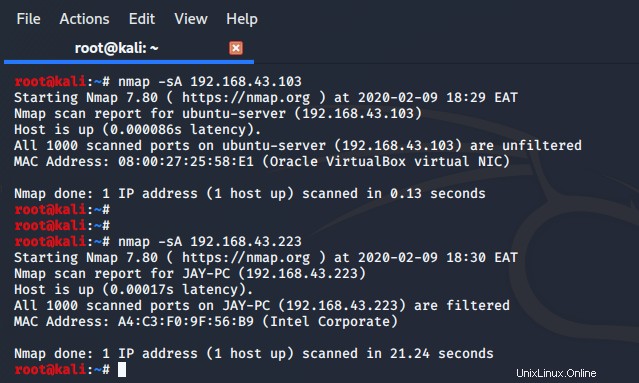

9. Skenováním zjistěte nastavení brány firewall

Můžete použít nástroj Nmap k provedení kontroly, abyste zjistili, zda je brána firewall otevřená nebo ne, jak je znázorněno

$ nmap -sA 192.168.43.223

V prvním případě je brána firewall deaktivována, a proto není spuštěna. (Porty jsou nefiltrované). Ve druhém případě byl aktivován firewall a šance na odhalení otevřených portů budou minimální.

10. Skenování portů TCP nebo UDP

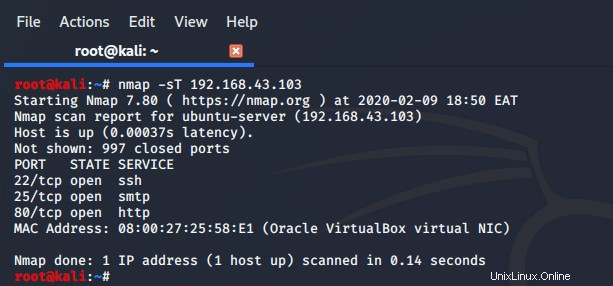

Chcete-li skenovat porty TCP, které jsou otevřené na hostiteli, použijte -sT příznak, jak je znázorněno:

$ nmap -sT 192.168.43.103

Pro skenování UDP portů použijte -sU vlajka

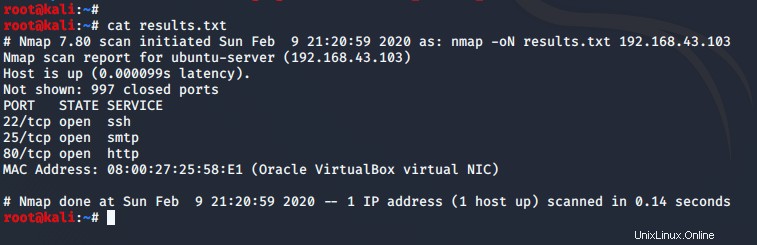

$ nmap -sU 192.168.43.10311. Uložit výsledky skenování do souboru

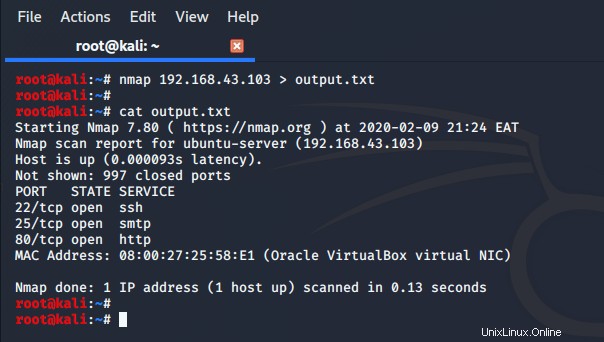

Po dokončení skenování můžete uložit výsledky do textového souboru pomocí parametru -oN a zadáním výstupního souboru, jak je uvedeno níže:

$ nmap -oN scan.txt 192.168.43.103Soubor bude vytvořen ve vašem aktuálním pracovním adresáři. Pro zobrazení pohledu jednoduše použijte příkaz cat, jak je znázorněno:

$ cat results.txt

Také můžete použít symbol přesměrování (>) větší než symbol k přesměrování výstupu například do jiného souboru,

$ nmap 192.168.43.103 > output.txt

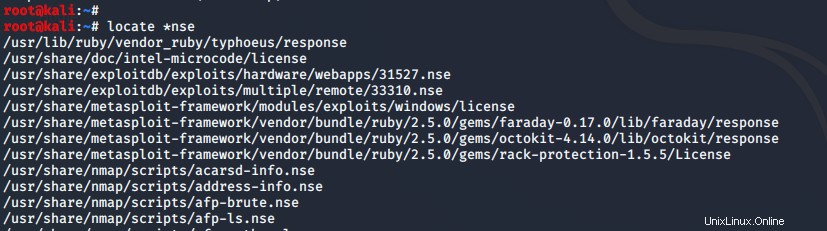

12. Skenujte pomocí sady skriptů Nmap

Nmap je nabitý četnými a výkonnými skripty, které se používají pro skenování zranitelnosti, a tím poukazují na slabá místa v systému. Chcete-li získat umístění skriptů NSE, jednoduše spusťte příkaz:

$ locate *nse

Skript Nmap můžete načíst pomocí --script možnost, jak je uvedeno.

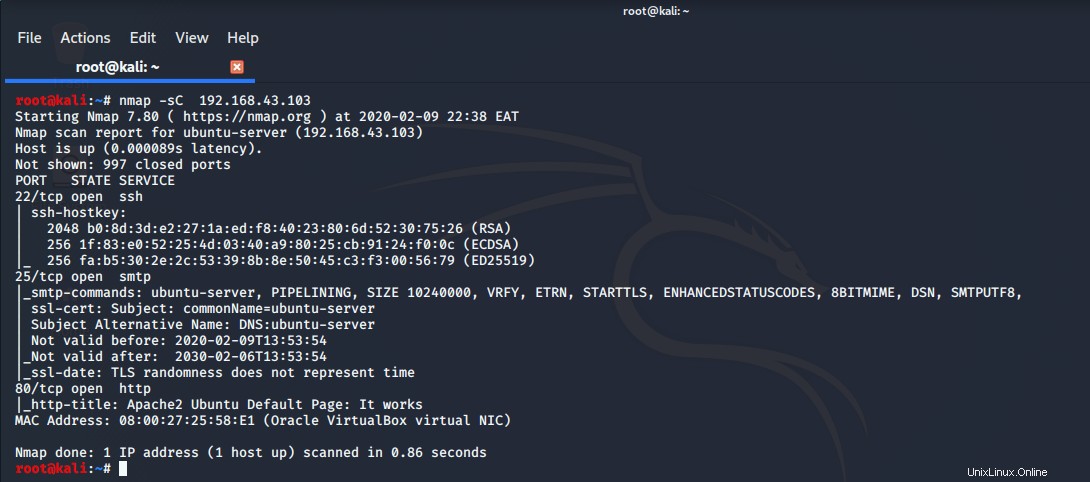

$ nmap -sV --script=mysql-info.nse 192.168.43.103Chcete-li skenovat pomocí většiny výchozích skriptů, použijte syntaxi

$ nmap -sC 192.168.43.103

Pokud hledáte automatizaci, pak je řešením NSE (NMAP Scripting Engine)

Závěr

Pokud hledáte automatizaci, pak je řešením NSE (NMAP Scripting Engine). Chcete-li získat pomoc s příkazy na Nmap, jednoduše spusťte $ nmap -h . A to je vše, co jsme k tomuto tématu měli. Doufáme, že jste spokojeni s používáním příkazu nmap k prohledání sítě a zjištění dalších podrobností o vašich hostitelských systémech.