Tento příspěvek je o pfSense High Availability

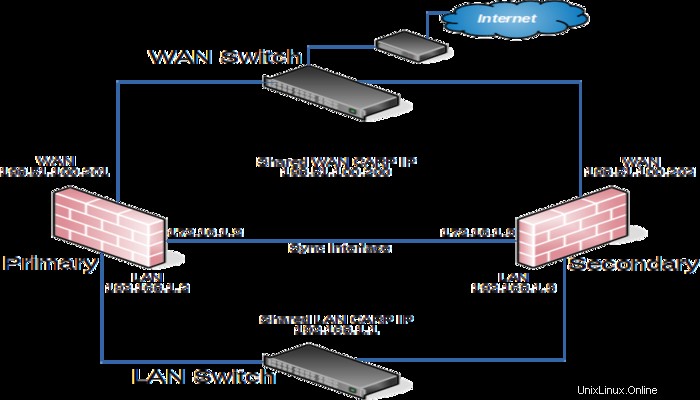

Tento recept popisuje jednoduchou konfiguraci HA se třemi rozhraními. Tato tři rozhraní jsou LAN, WAN a Sync. To je funkčně ekvivalentní nasazení dvou rozhraní LAN a WAN, přičemž rozhraní Sync se používá k synchronizaci konfigurace a stavů firewallu mezi primárním a sekundárním firewallem.

Určení přiřazení IP adres

Prvním úkolem je naplánovat přidělení IP adres. Dobrou strategií je použít nejnižší použitelnou IP adresu v podsíti jako CARP VIP, další následující IP adresu jako primární IP adresu rozhraní firewallu a další IP adresu jako IP adresu sekundárního rozhraní firewallu. Tento návrh je volitelný, lze použít libovolné schéma, ale důrazně doporučujeme konzistentní a logické schéma, které zjednoduší návrh a správu.

Adresování WAN – vysoká dostupnost Pfsense

WAN adresy budou vybrány z adres přidělených ISP. V příkladu v tabulce Přiřazení IP adres WAN WAN je WAN páru HA 198.51.100.0/24 a adresy 198.51.100.200 až 198.51.100.202 budou použity jako adresy IP WAN.

| IP adresa | Použití |

|---|---|

| 198.51.100.200/24 | Sdílená IP adresa CARP |

| 198.51.100.201/24 | IP adresa WAN primárního uzlu |

| 198.51.100.202/24 | IP adresa WAN sekundárního uzlu |

Adresování LAN

Podsíť LAN je 192.168.1.0/24. V tomto příkladu budou IP adresy LAN přiřazeny tak, jak je uvedeno v tabulce.

| IP adresa | Použití |

|---|---|

| 192.168.1.1/24 | Sdílená IP adresa CARP |

| 192.168.1.2/24 | IP adresa primárního uzlu LAN |

| 192.168.1.3/24 | IP adresa LAN sekundárního uzlu |

Adresování synchronizačního rozhraní

Na tomto rozhraní není sdílený CARP VIP, protože není potřeba. Tyto IP adresy se tedy používají pouze pro komunikaci mezi firewally. V tomto příkladu se jako synchronizační podsíť používá 172.16.1.0/24. Budou použity pouze dvě adresy IP, ale používá se /24, aby byla konzistentní s druhým interním rozhraním (LAN). Pro poslední oktet IP adres použijte stejný poslední oktet jako LAN IP adresa firewallu, aby byla zajištěna konzistence.

| IP adresa | Použití |

|---|---|

| 172.16.1.2/24 | Adresa IP synchronizace primárního uzlu |

| 172.16.1.3/24 | Adresa IP synchronizace sekundárního uzlu |

Instalace, přiřazení rozhraní a základní konfigurace

Nainstalujte OS na firewally jako obvykle a přiřaďte rozhraní shodně na obou uzlech. Rozhraní musí být přiřazena ve stejném pořadí na všech uzlech přesně. Pokud tedy rozhraní nejsou zarovnaná, synchronizace konfigurace a další úlohy se nebudou chovat správně. Pokud byly v přiřazení rozhraní provedeny nějaké úpravy, musí být replikovány identicky na obou uzlech.

Poté se připojte ke grafickému uživatelskému rozhraní a pomocí Průvodce nastavením nakonfigurujte každý firewall s jedinečným názvem hostitele a nekonfliktními statickými IP adresami.

Jeden uzel může být například „firewall-a.example.com“ a druhý „firewall-b.example.com“ nebo více přizpůsobená dvojice jmen.

Výchozí IP adresa LAN je 192.168.1.1. Každý uzel musí být přesunut na svou vlastní adresu, například 192.168.1.2 pro primární a 192.168.1.3 pro sekundární. Toto rozložení je tedy znázorněno v části Jakmile má každý uzel jedinečnou IP adresu LAN, mohou být oba uzly zapojeny do stejného přepínače LAN.

Nastavení rozhraní synchronizace

Než budete pokračovat, musí být nakonfigurována synchronizační rozhraní na uzlech clusteru. adresy, které se mají použít pro synchronizační rozhraní na každém uzlu. Jakmile to bude dokončeno na primárním uzlu, proveďte to znovu na sekundárním uzlu s příslušnou adresou IPv4 hodnotu.

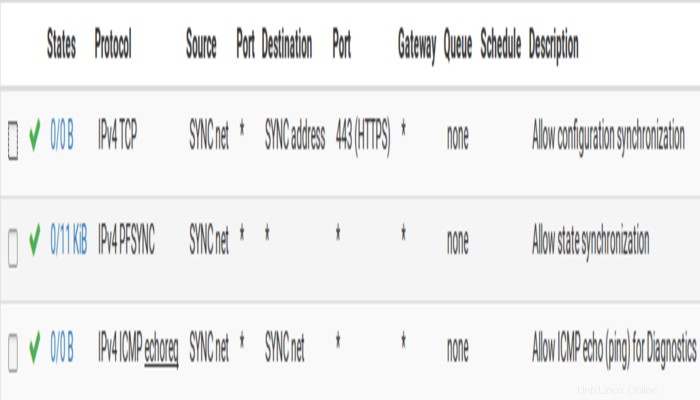

Chcete-li dokončit konfiguraci rozhraní Sync, musíte do obou uzlů přidat pravidla brány firewall, která umožní synchronizaci.

Pravidla brány firewall musí minimálně procházet provozem synchronizace konfigurace (ve výchozím nastavení HTTPS na portu 443) a provozem pfsync. Ve většině případů stačí jednoduché pravidlo stylu „povolit vše“.

Konfigurace pfsync – Pfsense High Availability

Aby synchronizace stavu pomocí pfsync fungovala, musí být nakonfigurována na primárním i sekundárním uzlu.

Nejprve na primárním uzlu a poté na sekundárním proveďte následující:

- Přejděte na Systém> High Avail Sync

- Zaškrtněte možnost Synchronizovat stavy

- Nastavte Synchronizovat rozhraní do SYNCHRONIZACE

- Nastavte pfsync Synchronize Peer IP do o

- jiný uzel. Nastavte toto na

172.16.1.3při konfiguraci primárního uzlu nebo172.16.1.2při konfiguraci sekundárního uzlu - Klikněte na tlačítko Uložit

Pouze na primárním uzlu proveďte následující:

- Přejděte na Systém> High Avail Sync

- Potom nastavte Synchronize Config na IP na IP adresu synchronizačního rozhraní na sekundárním uzlu,

172.16.1.3 - Nastavte Uživatelské jméno vzdáleného systému na

admin.

- Nastavte Heslo vzdáleného systému k heslu uživatelského účtu správce a zopakujte hodnotu v potvrzovacím poli.

- Chcete-li synchronizovat se sekundárním uzlem, zaškrtněte políčka u každé oblasti. V této příručce jsou stejně jako u většiny konfigurací zaškrtnuta všechna políčka. Přepnout vše Tlačítko lze použít k výběru všech možností najednou, spíše než je vybírat jednotlivě.

- Klikněte na tlačítko Uložit

- Jako rychlé potvrzení, že synchronizace fungovala, přejděte na sekundárním uzlu do části Firewall> Pravidla na SYNC tab. Pravidla pro primární pravidlo jsou nyní k dispozici a dočasné pravidlo již není.

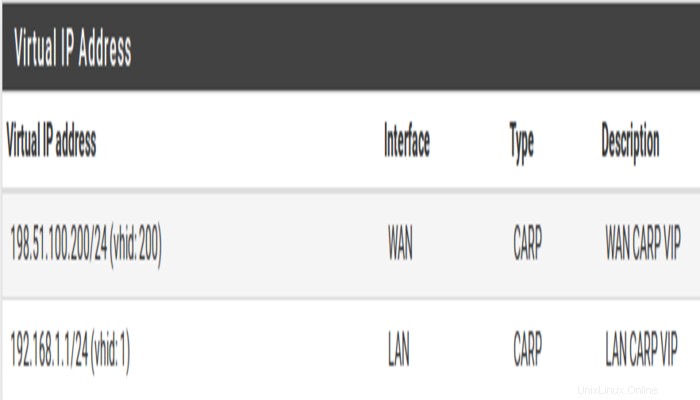

Konfigurace virtuálních IP adres CARP

- Přejděte na Firewall> Virtuální IP adresy na primárním uzlu pro správu CARP VIP

- Klikněte

Přidat v horní části seznamu vytvořit nový VIP.

Přidat v horní části seznamu vytvořit nový VIP. - LAN VIP by byla nastavena podobně, s tím rozdílem, že bude v LAN rozhraní a adresa bude

192.168.1.1

Pokud jsou v podsíti WAN nějaké další IP adresy, které budou použity pro účely, jako je 1:1 NAT, přesměrování portů, VPN atd., mohou být přidány také nyní.

Klikněte na Použít změny po provedení jakýchkoli úprav VIP.

Po přidání VIP zaškrtněte Firewall> Virtuální IP adresy na sekundárním uzlu, abyste zajistili synchronizaci VIP podle očekávání.

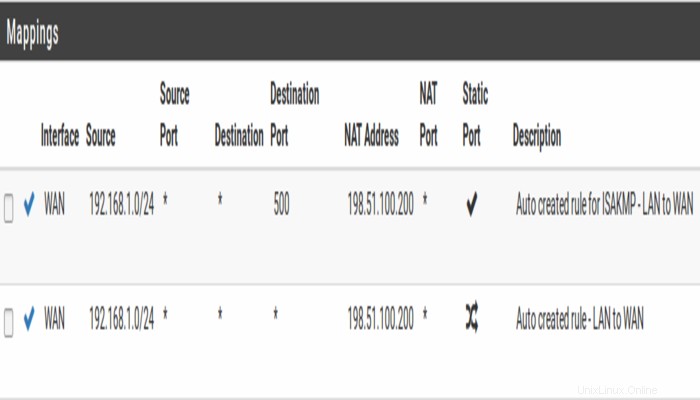

Nakonfigurujte odchozí NAT pro CARP

Dalším krokem bude konfigurace NAT tak, aby klienti v LAN používali sdílenou WAN IP jako adresu.

- Přejděte na Firewall> NAT , Odchozí karta

- Kliknutím vyberte Ruční generování pravidel pro odchozí NAT

- Klikněte na tlačítko Uložit

Zobrazí se sada pravidel, která jsou ekvivalentní pravidlům platným pro automatický odchozí NAT. Upravte pravidla pro interní zdroje podsítě tak, aby místo toho pracovala s CARP IP adresou.

- Klikněte

napravo od pravidla, které chcete upravit

napravo od pravidla, které chcete upravit - Vyhledejte Překlad části stránky

- Z nabídky Adresa vyberte VIP adresu WAN CARP rozevíracího seznamu

- Změňte popis tak, aby bylo zmíněno, že toto pravidlo bude NAT LAN na WAN CARP VIP adresu

Úprava serveru DHCP – Pfsense High Availability

Démoni serveru DHCP v uzlech clusteru potřebují úpravy, aby mohli spolupracovat. Změny se synchronizují z primárního na sekundární, takže jako u VIP a odchozího NAT je třeba tyto změny provést pouze na primárním uzlu.

- Přejděte na Služby> Server DHCP , LAN* tab.

- Nastavte Server DNS na LAN CARP VIP, zde

192.168.1.1 - Potom nastavte Bránu na LAN CARP VIP, zde

192.168.1.1 - Nastavte Failover Peer IP na skutečnou LAN IP adresu sekundárního uzlu, zde

192.168.1.3 - Klikněte na tlačítko Uložit

Takže nastavení Serveru DNS a Brána na CARP VIP zajišťuje, že místní klienti komunikují s adresou převzetí služeb při selhání a nikoli přímo s žádným uzlem. Tímto způsobem, pokud primární uzel selže, budou místní klienti pokračovat v hovoru se sekundárním uzlem.

Nakonec Failover Peer IP umožňuje démonovi komunikovat s peerem přímo v této podsíti za účelem výměny dat, jako jsou informace o pronájmu. Když se nastavení synchronizuje se sekundárním, tato hodnota se upraví automaticky, takže sekundární bod ukazuje zpět na primární.

Tento příspěvek se tedy týkal Pfsense High Availability