Ettercap je zkratka pro Ethernet Capture.

Ettercap je komplexní sada pro útoky typu man in the middle.

Obsahuje čichání živých spojení, filtrování obsahu za chodu a mnoho dalších zajímavých triků. Podporuje aktivní a pasivní disekci mnoha protokolů a obsahuje mnoho funkcí pro analýzu sítě a hostitele.

Stáhnout a nainstalovat

Stáhněte si instalační balíček Ettercap z Ettercap.

Můžete také nainstalovat ze zrcadla následovně:

# apt-get install ettercap-gtk ettercap-common

Tento článek vysvětluje, jak provést falšování DNS a otravu ARP pomocí nástroje Ettercap v místní síti (LAN).

Upozornění:Nespouštějte to v síti nebo systému, který nevlastníte. Provádějte to pouze ve vaší vlastní síti nebo systému pouze pro účely učení. Také to neprovádějte v žádné produkční síti nebo systému. Nastavte malou síť/systém pro účely testování a pohrajte si s tímto nástrojem pouze pro účely učení.

Základy Ettercap

Nejprve se naučíme některé základy o Ettercap. Ettercap má následující 4 typy uživatelského rozhraní

- Pouze text – možnost „-T“

- Kletby – možnost „-C“

- GTK – možnost „-G“

- Daemon – možnost „-D“

V tomto článku se zaměříme hlavně na „Grafické uživatelské rozhraní GTK“, protože bude velmi snadné se ho naučit.

Spuštění útoku otravy ARP

Již jsme vysvětlili, proč potřebujeme ARP, a koncepční vysvětlení otravy mezipamětí ARP v ARP-Cache-Poisoning. Takže se na to prosím podívejte a tento článek se bude zabývat tím, jak to prakticky provést.

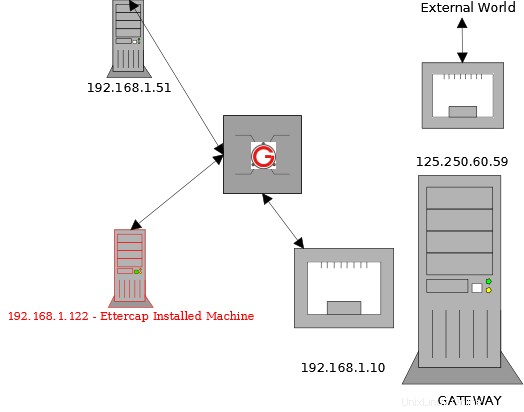

Následující diagram vysvětluje architekturu sítě. Všechny zde popsané útoky budou provedeny pouze na následujícím schématu sítě. Použití Ettercap v produkčním prostředí se nedoporučuje.

Spusťte Ettercap pomocí následujícího příkazu na počítači 122.

# ettercap -G

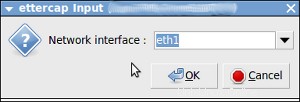

Klikněte na „Sniff->Unified Sniffing“. Zobrazí se seznam dostupných síťových rozhraní, jak je uvedeno níže. Vyberte ten, který chcete použít pro otravu ARP.

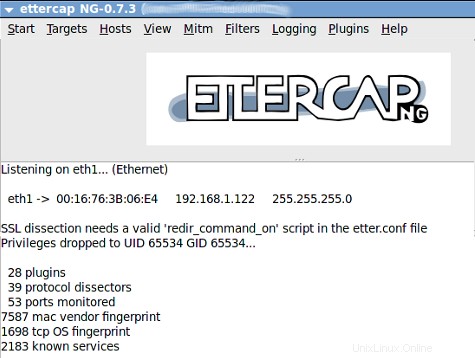

Jakmile vyberete rozhraní, otevře se následující okno:

Dalším krokem je přidání seznamu cílů pro provedení otravy ARP. Zde přidáme 192.168.1.51 a 192.168.1.10 jako cíl následovně.

Klikněte na „Hostitelé->Vyhledat hostitele“.

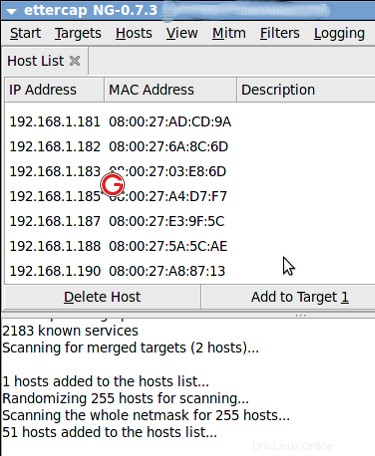

Začne skenovat hostitele přítomné v síti.

Po dokončení klikněte na „Hostitelé->Seznam hostitelů“. Zobrazí seznam dostupných hostitelů v LAN takto:

Nyní ze seznamu vyberte „192.168.1.51“ a klikněte na „Přidat do cíle 1“ a vyberte „192.168.1.10“ a klikněte na „Přidat do cíle 2“.

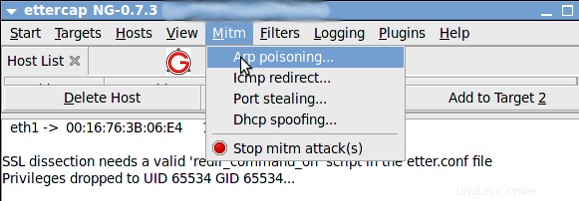

Nyní vyberte „Mitm->Arp Poisoning“ následovně:

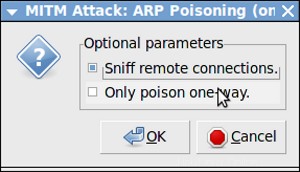

Otevře se následující dialogové okno. Vyberte „Sniff Remote Connection“ a klikněte na „ok“:

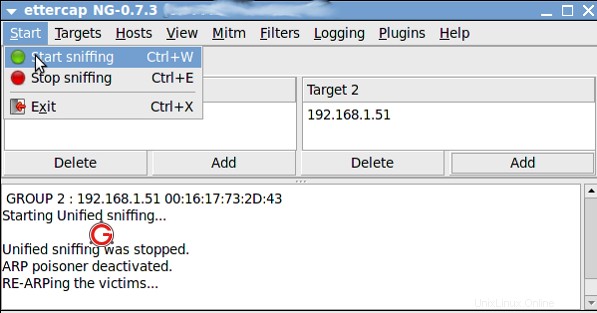

Poté klikněte na „Start->Zahájit čichání následovně:

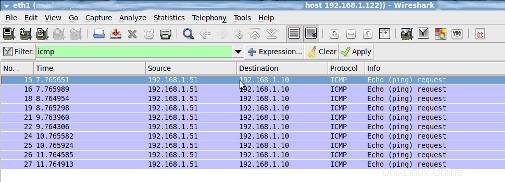

Nyní je Arp otráven, tj. počítač 122 začne posílat pakety ARP se slovy „Jsem 1.10“. Chcete-li to ověřit, z adresy 192.168.1.51 „ping 192.168.1.10“. Otevřete aplikaci „Wireshark“ na počítači 192.168.1.122 a vložte filtr pro ICMP. Pakety ICMP získáte od 192.168.1.51 do 192.168.1.10 v 192.168.1.122 následovně:

Spuštění DNS Spoofing Attack v LAN

Koncept DNS je následující.

- Stroj A řekl „ping google.com“

- Nyní musí najít IP adresu google.com

- Zeptá se tedy serveru DNS na adresu IP domény google.com

- Server DNS bude mít svou vlastní hierarchii a najde IP adresu google.com a vrátí ji do počítače A

Zde uvidíme, jak můžeme podvrhnout DNS.

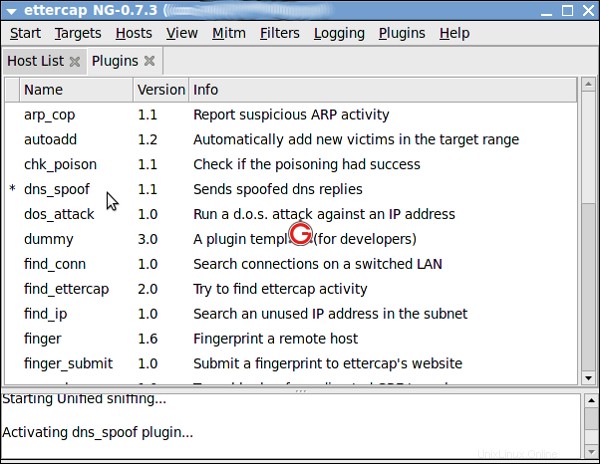

Existuje mnoho pluginů, které jsou standardně dodávány s EtterCap. Jakmile se takový plugin nazývá DNSSpoof. Tento plugin použijeme k testování DNS spoofingu.

Otevřete /usr/share/ettercap/etter.dns v počítači 122 a přidejte následující,

*.google.co.in A 192.168.1.12 *.google.com A 192.168.1.12 google.com A 192.168.1.12 www.google.com PTR 192.168.1.12 www.google.co.in PTR 192.168.1.12

Zde 192.168.1.10 funguje jako DNS server. Abychom mohli provádět DNS spoofing, musíme nejprve provést otravu ARP, jak je vysvětleno výše. Po dokončení ARP postupujte podle níže uvedených kroků

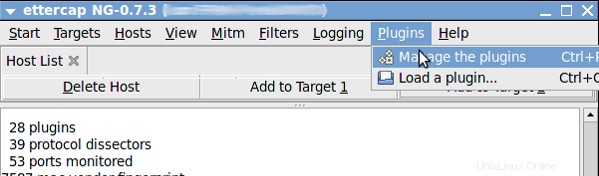

Klikněte na „Plugins->Manage Plugins“ následovně:

Vyberte plugin „dns_spoof“ a dvojitým kliknutím jej aktivujte následovně:

Nyní od 192.168.1.51 ping na google.com

$ ping google.com PING google.com (192.168.1.12) 56(84) bytes of data. 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=1 ttl=64 time=3.56 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=2 ttl=64 time=0.843 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=3 ttl=64 time=0.646 ms

Můžete vidět, že vrací IP adresu místního počítače, kterou jsme uvedli v konfiguraci.

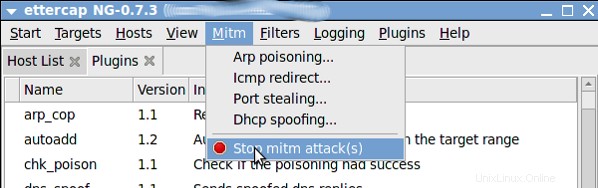

Doufám, že tento článek poskytuje nějaký pohled na ARP Poisoning a DNS Spoofing. Jakmile je vše hotovo, nezapomeňte zastavit útok MITM následovně:

Nakonec neuškodí varování znovu zopakovat. Neprovádějte to v síti nebo systému, který nevlastníte. Nastavte malou síť/systém pro účely testování a pohrajte si s tímto nástrojem pouze pro účely učení.