Ve světě etického hackingu je otisk OS velmi populární metodou, jak získat představu o operačním systému potenciální oběti. Hacker posílá některé pakety a příkazy přes síť do cílového systému, aby získal přesný odhad o operačním systému cíle, architektuře a podrobnostech zabezpečení. Tímto způsobem může hacker učinit svůj plán efektivnější a výkonnější. Existují dva typy otisků prstů, které jsou; pasivní a aktivní. Většina zkušených hackerů a síťových administrátorů používá pasivní nástroje pro snímání otisků prstů operačního systému k poskytování výsledků v reálném čase s vyšší hodnotou přesnosti.

Open source pasivní OS Fingerprinting Tools

Jak jsem již zmínil, OS fingerprinting se dělí na dvě domény, které jsou pasivní a aktivní. Nejčastěji se tolik mluví o pasivní metodě; při pasivním snímání otisků prstů může hacker nebo útočník před obětí skrýt svou vlastní identitu.

Tato metoda je dokonalejší a vhodnější pro hackování. Přestože pasivní snímání otisků prstů je bezpečnější a pohodlnější, je o něco pomalejší než aktivní metoda. Aktivní snímání otisků funguje jako podání ruky.

Všechny nástroje, aplikace a příkazy, které se používají při pasivním snímání otisků prstů, jsou navrženy tak, aby identita, IP a další adresy hackera nebyly odhaleny. Etičtí hackeři obvykle preferují odesílání paketů, hlaviček příznaků a útoků přes protokol TCP a ICMP.

Tyto metody jsou užitečné pro získání informací o vzdáleném OS. V tomto příspěvku uvidíme 5 nejlepších nástrojů pro otisky prstů s otevřeným zdrojovým kódem pro pasivní OS.

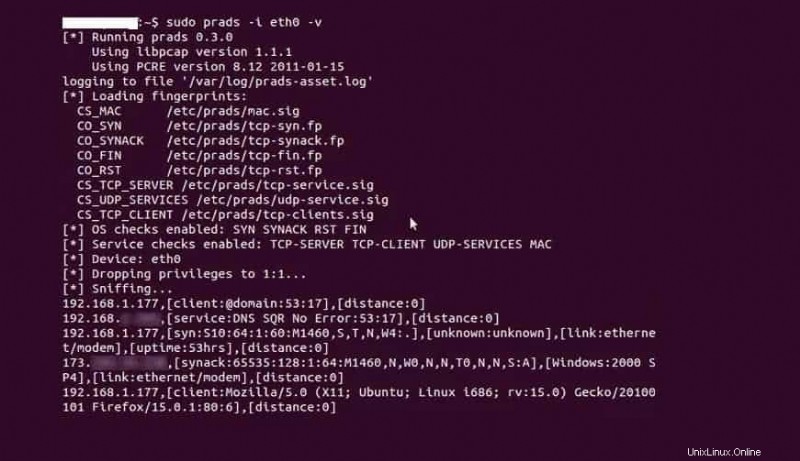

1. PRADS (Passive Real-time Asset Detection System)

Pasivní systém detekce aktiv v reálném čase, nebo zkráceně PRADS, je nástroj s otevřeným zdrojovým kódem pro monitorování a sledování počítačů v síti. Jedním z hlavních využití tohoto nástroje je, že můžete provádět pasivní skenování a hledat počítače obětí, aniž byste oživili svou existenci.

Tento pasivní nástroj pro snímání otisků prstů operačního systému můžete použít přes TCP a síťové systémy Ipv4 i Ipv6. Tento nástroj je vytvořen pod licencí GNU Privacy. Proces instalace tohoto open source nástroje v Linuxu naleznete zde.

Důležité funkce

- Má GUI a WebGUI rozhraní pro zjednodušení nástroje.

- Tento nástroj můžete spustit přes sítě TCP nebo UDP pro pasivní otisky OS.

- Podporuje další pluginy a doplňky pro lepší síťovou forenzní analýzu a skenování sítě, jako je FIFO (first in, first out), Last in, first-out (LIFO) a další.

- Podporuje relační databáze.

- Tento nástroj je napsán ve formě strojového učení a programovacího jazyka C.

- Po síti můžete získat hodnotu aktiva, portu, vzdálenosti a objevených systémů.

- Může sledovat datový protokol zjišťování sítě.

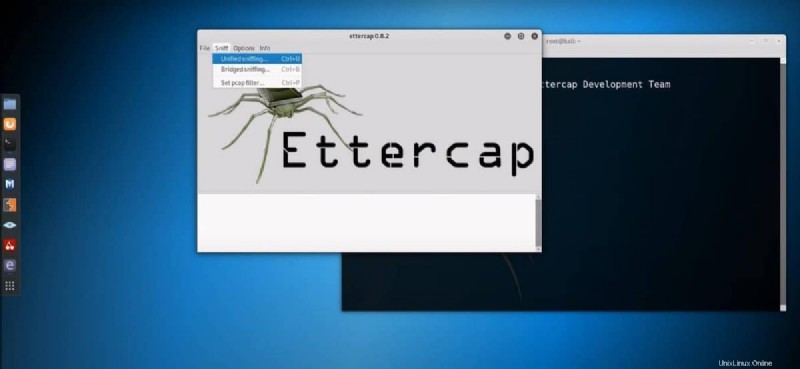

2. Ettercap:Man in The Middle Network Security Tool

Ettercap je skvělý nástroj, který používají lidé, kteří jsou ve fázi, kdy se učí hackovat. Tento nástroj je k dispozici na Kali a dalších systémech Linux. Pomocí tohoto nástroje můžete skenovat celé síťové prostředí a zkontrolovat, zda se ve vaší oblasti nenachází nějaká potenciální oběť.

Tento open source pasivní nástroj pro snímání otisků prstů OS vám umožňuje spustit otravu protokolem ARP (Address Resolution Protocol) pomocí adres Mac a IP. Prostřednictvím tohoto nástroje můžete také otrávit cache server a stát se prostředníkem útočníka.

Důležité funkce

- Po úspěšném spuštění otravy můžete v počítači oběti vyhledat uživatelské jméno, heslo, podrobnosti relace, soubory cookie a další data.

- Když je váš útok úspěšný, Ettercap vám automaticky odešle přihlašovací údaje, když se oběť přihlásí na jakýkoli nový server nebo web.

- Můžete kopírovat a replikovat data z počítače oběti do svého nástroje pro hackování.

- Síťové rozhraní můžete definovat z GUI rozhraní Ettercap.

- Poskytuje podrobnosti o hostiteli s adresami Mac.

- Adresy můžete definovat pomocí cílových jmen.

- V horní liště najdete možnosti pro spuštění, zobrazení cílů, zobrazení podrobností o hostiteli a použití filtrů, pluginů a dalších nástrojů.

- Můžete zachytit provoz a podívat se na něj ze svého systému.

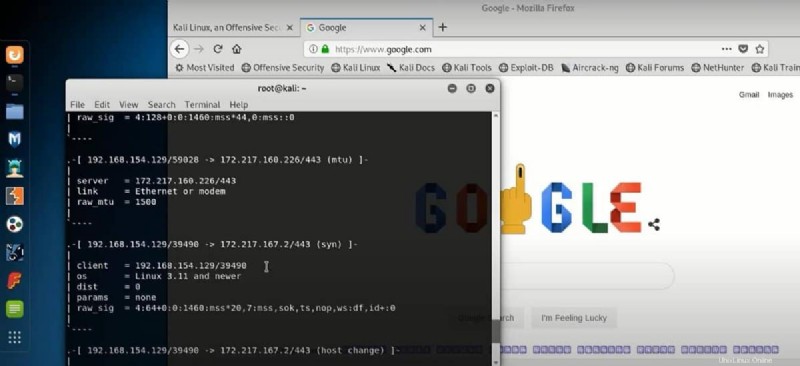

3. p0f:Scalable Passive OS Fingerprinter Tool

p0f je nástroj, který využívá řadu sofistikovaného pasivního provozu pro otisky prstů OS. Kromě hackování lze tento nástroj použít také k vyšetřování případů hackování pro připojení TCP/IP. Když spustíte příkaz p0f a poté otevřete webový prohlížeč, nástroj dokáže automaticky číst data prohlížeče.

Nástroj p0f je napsán v programovacím jazyce C, takže může snadno interagovat s jádrem jádra. Tento pasivní nástroj pro otisky prstů OS je oblíbený mezi hackerskou komunitou pro nalezení cíle. Pomocí tohoto nástroje s otevřeným zdrojovým kódem můžete provádět cílenou kontrolu, průzkum a monitorování. To je velmi snadné použít na Kali Linux a dalších systémech.

Důležité funkce

- P0f je nástroj pro Linux založený na příkazovém řádku; stejně jako ostatní nástroje pro snímání otisků prstů nemá rozhraní GUI.

- Hackeři mohou pomocí tohoto nástroje najít hostitele a cílovou IP, umístění a typ operačního systému.

- Může fungovat lépe než síťový skener Nmap.

- Tento nástroj pro pasivní otisky prstů OS s otevřeným zdrojovým kódem můžete použít k ukládání dat do textového souboru ve vašem systému prostřednictvím rozhraní CLI.

- Exportovaná data můžete měnit a manipulovat s nimi, aniž byste museli znovu spouštět nástroj p0f.

- Tento nástroj funguje velmi rychle přes protokol TCP.

- Tento nástroj nedokáže rozpoznat operační systém u velmi obřích a bezpečných systémů, jako je Google nebo Amazon.

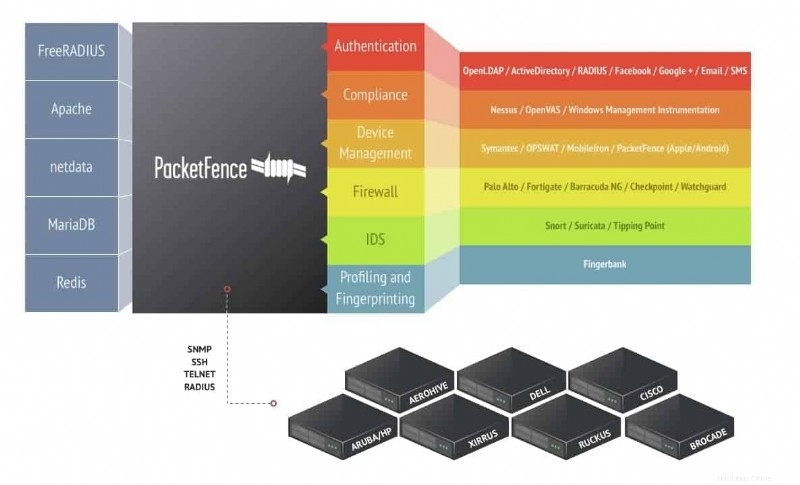

4. PacketFence:Passive OS Fingerprinting Tool

Jak již samotný název vysvětluje, nástroj PacketFence umožňuje uživatelům získat přístup k síti a umožňuje jim prolomit síťový plot. Původně PacketFence provádí akce přes NAC zařízení a terminály. Nejvýkonnější antiviry a nástroje pro ověřování systému používají pravidla PacketFence, aby nástroje byly výkonnější.

Mnoho bezpečnostních expertů a etických hackerů používá Clearpass místo PacketFence jako NAC. Pokud hledáte bezplatný nástroj, měli byste jít s Packetfence, zatímco Clearpass je trochu drahý. Packtefence podporuje MariaDB, Netdata, Apache a další nástroje pro integraci. Je snadné jej ověřit, zkompilovat a spustit.

Důležité funkce

- Řízení přístupu při správě VLAN.

- Můžete získat přístup hosta k PacketFence přes síť.

- Tento nástroj vám dává možnost získat automaticky vygenerovanou registraci na hostitelském počítači.

- Infrastrukturu veřejného klíče můžete do systému získat přes zabezpečení transportní vrstvy.

- Firewall hostitele a oběti můžete nakonfigurovat pomocí nástroje Packetfence.

- Konfigurace Packetfence je snadná a srozumitelná

- Můžete vyladit konfiguraci brány firewall, abyste získali přístup k počítači oběti.

- Nástroj PacketFence je vytvořen pod licencí GNU General Public License.

- S pomocí nástroje PacketFence můžete provádět několik úloh správy zařízení, řízení šířky pásma a směrování.

- Podporuje připojení VoIP (Voice over IP).

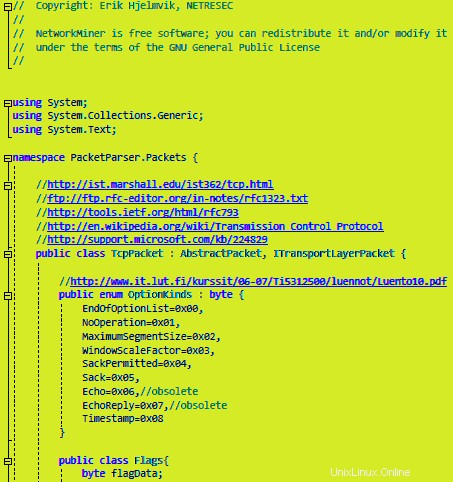

5. NetworkMiner:Nástroj pro analýzu webové kriminality

Tento je poháněn jedním z nejlepších síťových analyzátorů jménem Netresec. Vytvořili tento open source nástroj pro analýzu sítě a detekci systému potenciálních obětí. Tento nástroj můžete provozovat přes FHCP, DNS, FTP, HTTP a další primární síťové protokoly.

NetWorkMiner je také dostupný pro systémy Windows, které jsou známé jako Network Forensic Analysis Tool (NFAT). Tento bezplatný nástroj pro čichání sítě má bezplatnou i profesionální verzi pro Linux i další systémy. Bezplatná verze je docela užitečná a efektivní pro účely pravidelného etického hackování.

Důležité funkce

- Můžete si vybrat své vlastní fyzické nebo jiné síťové karty pro spouštění kybernetických útoků.

- Většinou se používá pro těžbu v síti a pasivní handshaking OS.

- V tomto nástroji můžete také spouštět své předdefinované síťové soubory a automaticky naplní všechna data z vašeho skriptu.

- Tento open source nástroj je většinou Kali Linux, který etičtí hackeři používají pro PACP.

- Tento nástroj založený na grafickém uživatelském rozhraní nám ukazuje podrobnosti o hostiteli, obrázky z uzlů, stav, rámce, zprávy, přihlašovací údaje, podrobnosti o relaci, DNS a další podrobnosti.

Poslední slova

Většina nástrojů pro snímání otisků prstů a monitorování sítě funguje perfektně jak na LAN, tak na bezdrátovém připojení. Můžete je spustit na aplikační vrstvě v síti a můžete se připojit na připojení DHCP. Podporují také protokoly SSH, FTP, HTTP a další.

Monitorování některých jiných systémů nebo hackování síťových zařízení vyžaduje hluboké znalosti hackování a vytváření sítí. V celém příspěvku jsme viděli 5 nejpoužívanějších open-source pasivních OS otisků prstů. S těmito nástroji si můžete pohrát se správnými pokyny.

Pokud zjistíte, že tento článek byl pro vás užitečný, nezapomeňte tento příspěvek sdílet se svými přáteli a linuxovou komunitou. Doporučujeme vám také napsat své názory do sekce komentářů k tomuto článku.