Nejsem si jistý, zda je tomu tak ve vašem konkrétním problému, ale vyskytly se situace, kdy byla známá dobrá rozšíření prodána třetím stranám, které pak rozšíření kooptovaly pro nekalé účely. Zde je jeden takový příběh, který o tom pojednává:Rozšíření Google Chrome jsou prodávána společnostem se škodlivým adwarem.

úryvek

Ron Amadeo z Ars Technica nedávno napsal článek o dodavatelích adwaru, kteří kupují rozšíření pro Chrome za účelem umístění škodlivých aktualizací s reklamami.

Google Chrome má automatické aktualizace, aby bylo zajištěno, že uživatelé budou mít vždy nejnovější aktualizace. Google Chrome je samozřejmě aktualizován přímo společností Google. Tento proces aktualizace však následně zahrnuje rozšíření Chrome. Rozšíření pro Chrome aktualizují vlastníci rozšíření a je na uživateli, aby určil, zda je vlastník rozšíření důvěryhodný nebo ne.

Když si uživatelé stáhnou rozšíření, dávají vlastníkovi rozšíření oprávnění kdykoli odeslat nový kód do jeho prohlížeče.

Nevyhnutelně se stalo, že prodejci adwaru kupují rozšíření, a tedy i uživatelé, od autorů rozšíření. Tito dodavatelé šíří adware každému uživateli rozšíření, což může vést k nebezpečnému procházení.

Jeden autor rozšíření Google o tom uvedl svůj osobní účet ve svém příspěvku na blogu s názvem „Prodal jsem rozšíření pro Chrome, ale bylo to špatné rozhodnutí.“

Moje rada by byla vzít tuto situaci velmi vážně a zakázat rozšíření, o kterých si nejste jisti. Situaci bych pak sledoval, zda odezní nebo bude pokračovat.

Pokud to bude pokračovat, ponořil bych se hlouběji a začal zkoumat servery DNS, které používáte. Obvykle používám OpenDNS přesně z tohoto důvodu, protože tato služba (zdarma) se pokouší mařit útočné vektory přesměrováním vyhledávání DNS na alternativní stránky OpenDNS.

Proč se starat o DNS?

Servery OpenDNS DNS záměrně rozšíří výsledky, které vrátí, když provedete vyhledávání, pokud je známo, že název hostitele je spojen s aktivitami souvisejícími se spamem/hackingem/phishingem. Jsou v jedinečné pozici, protože provádějí vyhledávání pro každou stránku, kterou navštěvují jejich zákazníci, takže mohou odhalit anomálie viz zde:OPENDNS PHISHING PROTECTION a také zde.

Co ještě?

Také bych se ujistil, že vaše /etc/hosts soubor nebyl kompromitován a pokračujte v monitorování situace pomocí něčeho jako nethog , který ukáže, které procesy přistupují k vaší síti.

Amit Agarwal vytvořil rozšíření Feedly pro Chrome za méně než hodinu a nevědomky ho prodal dodavateli Adware za 4místnou nabídku. Rozšíření mělo v době prodeje v Chrome 30 000+ uživatelů. Noví majitelé prosadili aktualizaci obchodu Chrome, která do uživatelského prostředí vnesla adware a přidružené odkazy. I když bylo toto rozšíření odstraněno kvůli publicitě Agarwalova kajícného přiznání, jde o velmi běžnou událost v rozšířeních Chrome.

Podívejte se na recenze rozšíření Smooth Gestures (přímý odkaz).

Pokud seřadíte recenze podle data (kliknutím na Poslední ), uvidíte, že téměř všechny nové recenze mají jednohvězdičkové hodnocení a stěžují si na podvodné reklamy:

Kevin Lee před 1 dnem

Prodáno společnosti třetí strany, která přidává reklamy a funkci platby za odstranění reklamy.

Suresh Nageswaran před 3 dny

Nesnáším reklamy. Fungovalo dobře, dokud nezačalo vkládat reklamy do mého procházení. Zaplatil bych za to, abych ho i nadále používal, ale silně jsem cítil záludnost. Hranice spywaru.

Jan Smith před 6 dny

Toto nepoužívejte. Je to vkládání JS do věcí typu clickjack a způsobuje problémy se zabezpečením XSS s https.

Tomáš Hlaváček 23. února 2014

Absolutní blbost... Pamatujete si na incident s neoprávněným plížením URL? Pak začali nutit uživatele, aby „darovali“ nebo trpěli reklamy. Dokonce to začalo na určitých stránkách zaostávat (což před všemi těmi "vylepšeními" nebylo). Takže jsem přešel na CrxMouse a jsem v pořádku.

kyle barr 19. února 2014

Je to solidní rozšíření gest myši, ale nové reklamy jsou hrozným přírůstkem. Zaprvé proto, že rozšíření aktualizuje a tiše přidává reklamy, takže nevíte, odkud pocházejí. Zde prohledávám svůj počítač pomocí několika skenerů malwaru, protože se mi zobrazují náhodné reklamy, dokud si neuvědomím, že je vkládá Smooth Gestures.

Neexistuje žádný dobrý důvod, proč toto rozšíření dále používat, a osobně bych rád věděl, kdo toto rozšíření vyvíjí, abych se mohl ujistit, že od něj v budoucnu nebudu nic instalovat.

Vypadá to, že ten je viníkem.

Kromě odpovědí zde jsem našel několik dalších užitečných zdrojů.

-

Tento článek o howtogeek doporučuje program nazvaný Fiddler, který funguje jako proxy pro ladění webu a umožňuje vám zkoumat síťové požadavky (existuje alpha linuxová verze). @slm mě upozornil na tuto odpověď na SO, které má také různé podobné programy.

-

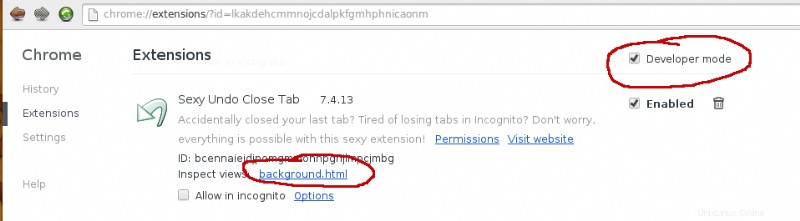

Vývojářský režim v prohlížeči Chrome

chrome://extensionsumožňuje zkontrolovat každé rozšíření pro procesy běžící na pozadí:

Kliknutím na

background.htmlotevře okno vývojářských nástrojů Chrome, které vám umožní snadno procházet zdroje různých skriptů, které rozšíření obsahuje. V tomto případě jsem si všiml složky s názvemsupportve zdrojovém stromu Sexy Undo Close Tab, který obsahoval skript nazvanýbackground.jsto vypadalo podezřele (generovalo to náhodné časové intervaly, které odpovídají mým symptomům). -

Tento další článek o howtogeek obsahuje seznam známých rozšíření, kterým je třeba se vyhnout, ale ještě lepší je http://www.extensiondefender.com, která se zdá být uživatelsky generovanou databází škodlivých rozšíření. Neuvádějí však, jak nebo proč bylo konkrétní rozšíření označeno jako mal- nebo addware, takže by se to možná mělo brát s rezervou.

-

Lidé za extensiondefender.com (ať už jsou to kdokoli) také vyvinuli velmi cool malé rozšíření nazvané (buben) Extension Defender. To vám umožní prohledat vaše stávající rozšíření, zda nejsou známá „špatná“, a také blokuje instalaci rozšíření na černé listině.

Takže z rozšíření v mém OP, jak Smooth Gestures (díky @Dennis), tak Sexy Undo Close Tab jsou addware. Na základě zdrojového kódu support/background.js jsem si docela jistý, že to byl ten, který náhodně unesl moji aktuální stránku, ale dám tomu pár dní, abych měl jistotu.

Dalším užitečným rozšířením je Extensions Update Notifier (díky @Dennis), které vám zjevně dá vědět, kdykoli bylo rozšíření haq aktualizováno, což by mohlo pomoci identifikovat viníka v případě, že aktualizace přidala tento typ chování.