Padloc je cloudové řešení správy hesel, které vám umožňuje přistupovat k uloženým heslům a používat je na různých platformách. Nabízí jednoduché rozhraní a lze jej použít k uložení vašich hesel a může šifrovat a ukládat citlivé dokumenty. Podporuje také ukládání tokenů dvoufaktorové autentizace a lze je přidat přímo z webové stránky.

Padloc také nabízí open-source vlastní hostované řešení, které můžete nainstalovat na jakýkoli server, abyste si udrželi úplnou kontrolu nad svými daty. K tomu však existuje upozornění. Samoobslužnou aplikaci nemůžete používat s jejími desktopovými a mobilními aplikacemi. Na druhou stranu je Padloc poskytován jako PWA (progresivní webová aplikace), což znamená, že si jej můžete nainstalovat jako nativní aplikaci do mobilu a využívat několik jeho funkcí.

V tomto tutoriálu se naučíte, jak nainstalovat Padloc Password Manager na server založený na Rocky Linux 8.

Předpoklady

- Server se systémem Rocky Linux 8 s minimálně 1 GB paměti RAM.

- Uživatel bez oprávnění root s právy sudo.

- Plně kvalifikovaný název domény (FQDN) směřující na server jako

example.com. Budeme předpokládat, že v tomto kurzu budete pro tento server používat pouze jeden název domény.

Krok 1 – Firewall

Prvním krokem je konfigurace firewallu. Rocky Linux používá Firewalld Firewall. Zkontrolujte stav brány firewall.

$ sudo firewall-cmd --staterunning

Firewall pracuje s různými zónami a veřejná zóna je výchozí zóna, kterou budeme používat. Seznam všech služeb a portů aktivních na bráně firewall.

$ sudo firewall-cmd --permanent --list-services

Měl by ukazovat následující výstup.

cockpit dhcpv6-client ssh

Povolit porty HTTP a HTTPS.

$ sudo firewall-cmd --permanent --add-service=http$ sudo firewall-cmd --permanent --add-service=https

Znovu zkontrolujte stav brány firewall.

$ sudo firewall-cmd --permanent --list-services

Měli byste vidět podobný výstup.

cockpit dhcpv6-client http https ssh

Chcete-li změny povolit, znovu načtěte bránu firewall.

$ sudo firewall-cmd --reload

Krok 2 – Instalace Docker

Rocky Linux se dodává se starší verzí Dockeru. Chcete-li nainstalovat nejnovější verzi, nejprve nainstalujte oficiální úložiště Docker.

$ sudo yum-config-manager \ --add-repo \ https://download.docker.com/linux/centos/docker-ce.repo

Nainstalujte nejnovější verzi Dockeru.

$ sudo dnf install docker-ce docker-ce-cli containerd.io

Povolte a spusťte démona Docker.

$ sudo systemctl povolit docker --now

Ověřte, že běží.

$ sudo systemctl status docker? docker.service – Docker Application Container Engine Načteno:načteno (/usr/lib/systemd/system/docker.service; povoleno; přednastaveno dodavatelem:zakázáno) Aktivní:aktivní (běží) od neděle 2022-04-09 22:43:21 UTC; Před 30 lety Dokumenty:https://docs.docker.com Hlavní PID:43005 (dockerd) Úkoly:7 Paměť:90,5M CGroup:/system.slice/docker.service ??43005 /usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock ....

Ve výchozím nastavení vyžaduje Docker oprávnění root. Pokud se chcete vyhnout použití sudo pokaždé, když spustíte docker přidejte své uživatelské jméno do docker skupina.

$ sudo usermod -aG docker $(whoami)

Chcete-li tuto změnu povolit, budete se muset odhlásit ze serveru a znovu se přihlásit jako stejný uživatel.

Krok 3 – Instalace Docker-Compose

Stáhněte si nejnovější stabilní verzi Docker Compose.

$ sudo curl -L "https://github.com/docker/compose/releases/download/1.29.2/docker-compose-$(uname -s)-$(uname -m)" -o / usr/local/bin/docker-compose

Použijte oprávnění ke spustitelnému souboru binárního souboru Docker Compose.

$ sudo chmod +x /usr/local/bin/docker-compose

Otestujte instalaci.

$ docker-compose --versiondocker-compose verze 1.29.2, sestavení 5becea4c

Nainstalujte skript Docker-compose Bash Completion.

$ sudo curl \ -L https://raw.githubusercontent.com/docker/compose/1.29.2/contrib/completion/bash/docker-compose \ -o /etc/bash_completion.d/docker-composeZnovu načtěte nastavení profilu, aby dokončování bash fungovalo.

zdroj $ ~/.bashrcKrok 4 – Vytvoření datových adresářů

Vytvořte adresář pro visací zámek.

$ mkdir ~/padlocPřepněte do adresáře visacího zámku.

$ cd ~/padocVytvořte adresáře pro databázi uživatelů, protokoly aplikací, přílohy, aplikaci PWA a konfiguraci SSL.

$ mkdir {attachments,db,logs,pwa,ssl}Vytvořte adresář pro protokoly Nginx.

$ mkdir logs/nginxKrok 5 – Vytvoření souboru Docker Compose

Vytvořte a otevřete

~/padloc/docker-compose.ymlsoubor pro úpravy.$ nano docker-compose.ymlVložte do něj následující kód.

version:"3"services:server:image:padc/server container_name:padc_server restart:if-stopled #ports:# - ${PL_SERVER_PORT:-3000}:3000 vystavit:- 3000 svazků:- ${PL_DB_DIR:-./db}:/data:Z - ${PL_ATTACHMENTS_DIR:-./attachments}:/docs:Z - ./logs:/logs:Z prostředí:- PL_PWA_URL - PL_EMAIL_SERVER - PL_EMAIL_PORT - PL_EMAIL_USER - PL_EMAIL_PASSWORD - pwa obrázek:padloc/pwa container_name:padloc_pwa restart:if-stoppped #ports:# - ${PL_PWA_PORT:-8080}:8080 vystavit:- 8080 svazků:- ${PL_PWA_DIR:-./pwa}:/pwa:Z prostředí:- PL_SERVER_URL nginx:obrázek:název_kontejneru nginx:restart nginx:pokud nejsou zastavené svazky:- ./nginx.conf:/etc/nginx/nginx.conf - ${PL_SSL_CERT:-./ssl/cert.pem}:/ssl/cert - ${PL_SSL_KEY:-./ssl/key.pem}:/ssl/key - ${PL_SSL_CONF:-./ssl/ssl. conf}:/ssl/ssl.conf - /etc/ssl/certs/dhparam.pem:/ssl/dhparam.pem - ./logs/nginx:/var/log/nginx:Z porty:- 80:80 - 443 :443Uložte soubor stisknutím Ctrl + X a zadáním Y až budete vyzváni.

Pro Padloc používáme tři obrázky Docker.

Obrázek serveru - obsahuje veškerou backendovou logiku pro aplikaci. Ve výchozím nastavení běží na portu 3000. Odkomentovali jsme proměnnou ports v našem souboru pro psaní, aby byl port pro server neviditelný. Místo toho používáme proměnnou expose k vystavení portu uvnitř enginu Docker kontejneru Nginx. Proměnné prostředí pro obrázek budou nakonfigurovány později. Také jsme namapovali adresáře pro uživatelskou databázi, přílohy a protokoly aplikací.

Obrázek PWA - obsahuje frontend aplikace. Ve výchozím nastavení běží na portu 8080. Pokud jde o obrázek serveru, skryli jsme sekci portů pro tento obrázek a odhalili port uvnitř modulu Docker. Zmapovali jsme adresář pro webovou aplikaci.

Obrázek Nginx - obsahuje serverovou aplikaci Nginx. Máme porty pro HTTP(80) a HTTPS(443) k serveru, aby byl přístupný zvenčí. Aby to fungovalo, namapovali jsme několik adresářů a souborů.

- První soubor je

nginx.confkterý obsahuje všechny hlavní konfigurace pro Nginx pro obsluhu aplikace visacího zámku.- Další dva soubory,

cert.pemakey.pemjsou SSL certifikát a klíče, které vygenerujeme pomocí Let's encrypt.- Soubor

ssl.confobsahuje další informace týkající se poskytování SSL prostřednictvím Nginx.- Soubor

dhparam.pemje sloužit skupině Diffie-Hellman certifikát.- Poslední položkou je mapování protokolů Nginx zpět na server, abyste k nim měli přístup mimo Docker.

:Zpříznak na konci mapování složek označuje, že tyto adresáře budou přístupné pouze z příslušných kontejnerů. To se děje, protože SELINUX je na našem serveru povolen. Pokud nepoužíváte SELinux, můžete příznak odstranit.Krok 6 – Konfigurace NGinx

Vytvořte a otevřete soubor

~/padloc/nginx.confpro úpravy.$ nano nginx.confVložte do něj následující kód.

http { # Toto je vyžadováno, pokud chcete nahrát přílohy client_max_body_size 10m; # Přesměrovat veškerý http provoz na https server { listen 80 default_server; poslouchat [::]:80 default_server; název_serveru _; návrat 301 https://$host$request_uri; } server { # Zde nepotřebujeme název hostitele, protože # se zabýváme pouze jednou doménou, ale můžete sem vložit svou doménu. název_serveru _; # Server i pwa jsou obsluhovány přes https listen 443 ssl http2; poslouchej [::]:443 ssl http2; # Tím se vyřeší umístění instance serveru /server/ { proxy_pass http://padloc_server:3000; přepsat ^/padloc_server(.*)$ $1 přerušení; } # Vyřeší to umístění webové aplikace / { proxy_pass http://padloc_pwa:8080; přepsat ^/padloc_pwa(.*)$ $1 přestávka; } # SSL certifikát ssl_certificate /ssl/cert; # SSL soukromý klíč ssl_certificate_key /ssl/key; # Přidejte tento soubor pro přidání pokročilé konfigurace ssl včetně /ssl/ssl.conf; }# Tato sekce je vyžadována nginxevents {}Uložte soubor stisknutím Ctrl + X a zadáním Y až budete vyzváni.

Výše uvedená konfigurace předává všechny požadavky ze serveru

padloc_serverkontejner na/serverumístění názvu domény a všechny požadavky zpadlock_pwakontejner do kořene. Také přesměrovává veškerý HTTP provoz na HTTPS. Nastavili jsme také velikost nahrávaného souboru pro přílohy na 10 MB. Velikost můžete změnit podle vašich požadavků. Nastavení SSL byla zahrnuta prostřednictvím externího souboru, který nakonfigurujeme později.Krok 7 – Vytvoření souboru prostředí

Vytvořte a otevřete

~/padloc/.envsoubor pro úpravy.$ nano .envVložte do něj následující kód.

# OBECNÁ NASTAVENÍ# ================# URL, která se převede na server instancePL_PWA_URL=https://example.com/# URL, která se převede na webovou appPL_SERVER_URL =https://example.com/server/# NASTAVENÍ SERVERU# ===============# Port, na kterém bude instance serveru naslouchat PL_SERVER_PORT=3000# Adresář, kde budou uloženy databázové souboryPL_DB_DIR=. /db# Adresář, kde budou uloženy soubory přílohPL_ATTACHMENTS_DIR=./attachments# PWA SETTINGS# ============# Port, kde bude webová aplikace obsluhována zPL_PWA_PORT=8080# Adresář, kde je statický kód pro web aplikace bude uloženaPL_PWA_DIR=./pwa# NASTAVENÍ E-MAILU# =============# Hostitel SMTPPL_EMAIL_SERVER=smtp.example.com# Uživatelské jméno SMTP[e-mail chráněný]# port SMTPPL_EMAIL_PORT=443# Heslo SMTPORDEMAIL=PASSW your_smtp_password# Při odesílání e-mailů vždy používejte TLS# PL_EMAIL_SECURE=false# E-mailové ID pro odesílání e-mailů z[e-mail chráněný]# NASTAVENÍ SSL# ============# Cesta k vašemu certifikátu sslPL_SSL_CERT=/etc/ letsencrypt/live/example.com/fullcha in.pem# Cesta k vašemu soukromému klíči sslPL_SSL_KEY=/etc/letsencrypt/live/example.com/privkey.pem# Soubor pokročilé konfiguracePL_SSL_CONF=./ssl/ssl.confUložte soubor stisknutím Ctrl + X a zadáním Y po výzvě. Většina nastavení je samovysvětlující. Stávající konfigurace Nginx očekává, že aplikace bude obsluhována prostřednictvím hlavní domény a serveru prostřednictvím

/serveradresář.PL_PWA_DIRnení povinné nastavit zde a v souboru Docker-compose, ale jeho umístění zrychluje spouštění kontejneru, a proto byste jej měli vždy nastavit.Padloc vyžaduje možnost odesílat e-maily pro funkce, jako je ověřování nových uživatelů, dvoufaktorové ověřování a resetování hesel. Proto jsou údaje SMTP povinné.

Pro funkci SSL používáme výchozí adresáře Let's Encrypt, kde jsou certifikáty umístěny. Další konfigurace SSL bude poskytnuta prostřednictvím souboru

/ssl/ssl.conf.Krok 8 – Instalace protokolu SSL

Chcete-li nainstalovat certifikát SSL pomocí Let's Encrypt, musíme nainstalovat nástroj Certbot.

Nejprve si musíte stáhnout a nainstalovat úložiště EPEL.

$ sudo dnf nainstalovat epel-releaseSpuštěním následujících příkazů nainstalujte Certbot.

$ sudo dnf nainstalovat certbotVygenerujte certifikát SSL.

$ sudo certbot certonly --standalone --agree-tos --no-eff-email --staple-ocsp --preferred-challenges http -m [e-mail chráněný] -d example.comVýše uvedený příkaz stáhne certifikát do

/etc/letsencrypt/live/example.comadresář na vašem serveru.Vytvořte skupinu Diffie-Hellman certifikát.

$ sudo openssl dhparam -out /etc/ssl/certs/dhparam.pem 2048Vytvořte úlohu Cron pro obnovení SSL. Poběží každý týden za účelem kontroly certifikátu a jeho obnovení v případě potřeby. Nejprve vytvořte soubor

/etc/cron.weekly/certbot-renewa otevřete jej pro úpravy.$ sudo nano /etc/cron.weekly/certbot-renewVložte následující kód. Příkazy Dockeru používáme ke spuštění, zastavení a restartování kontejneru Nginx v závislosti na stavu obnovení.

#!/bin/shcertbot renew --cert-name example.com --pre-hook "docker stop nginx" --post-hook "docker start nginx" --renew-hook "docker restart nginx"Uložte soubor stisknutím Ctrl + X a zadáním Y až budete vyzváni.

Změňte oprávnění k souboru úlohy, aby byl spustitelný.

$ sudo chmod +x /etc/cron.weekly/certbot-renewKrok 9 – Konfigurace SSL

Vytvořte a otevřete soubor

~/padloc/ssl/ssl.confpro úpravy.$ nano ssl/ssl.confVložte do něj následující kód.

ssl_session_timeout 1d;ssl_session_cache shared:MozSSL:10m;ssl_session_tickets off;ssl_prefer_server_ciphers off;ssl_protocols TLSv1.2 TLSv1.3;ssl_ciphers ECGDHES6-ECD6SACMDSAHE-ECD6GECD6 ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-AES128-GCM-SAHESHA25RS56:CM-SADASHA GCM-SHA384;ssl_stapling on;ssl_stapling_verify on;ssl_dhparam /ssl/dhparam.pem;resolver 1.1.1.1 1.0.0.1 [2606:4700:4700:4700::1111] [2606:4700:4700::1111] [2606:4700:4700::1111] [20.8.8] 4.4 [2001:4860:4860::8888] [2001:4860:4860::8844] valid=60s;resolver_timeout 2s;Uložte soubor stisknutím Ctrl + X a zadáním Y až budete vyzváni.

Výše uvedený soubor obsahuje některá doporučená nastavení SSL, aby byl váš web bezpečnější. Omezuje protokoly TLS na verze 1.2 a 1.3 a umožňuje sešívání a ověřování protokolu OCSP (Online Certificate Status Protocol).

Krok 10 – Spusťte Padloc

Nyní, když jste vše nakonfigurovali, spusťte Padloc pomocí následujícího příkazu.

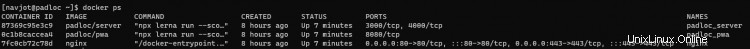

$ docker-compose up -dZkontrolujte stav kontejnerů.

$ docker psMěli byste získat podobný výstup.

Krok 11 – Přístup a konfigurace Padloc

Otevřete adresu URL

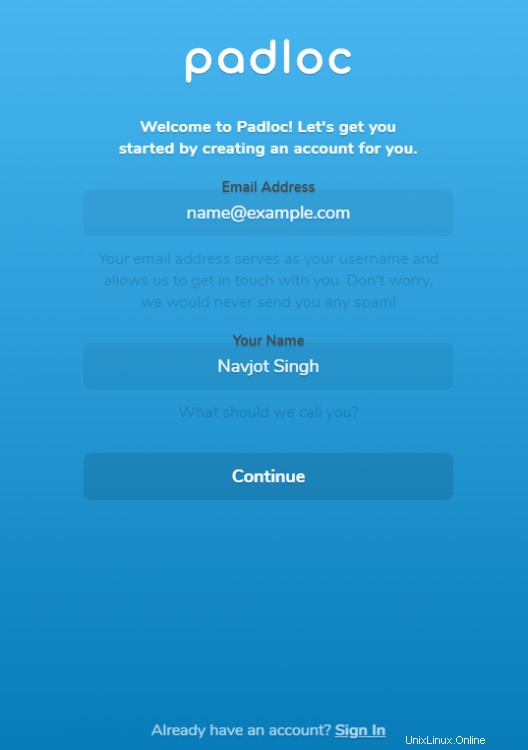

https://example.comve vašem prohlížeči a dostanete se na jeho přihlašovací stránku.

Klikněte na tlačítko Zaregistrovat se nyní odkaz pro zahájení registrace.

Zadejte své jméno a e-mailovou adresu a stiskněte Pokračovat pokračovat.

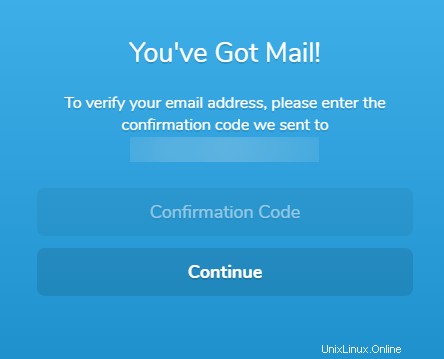

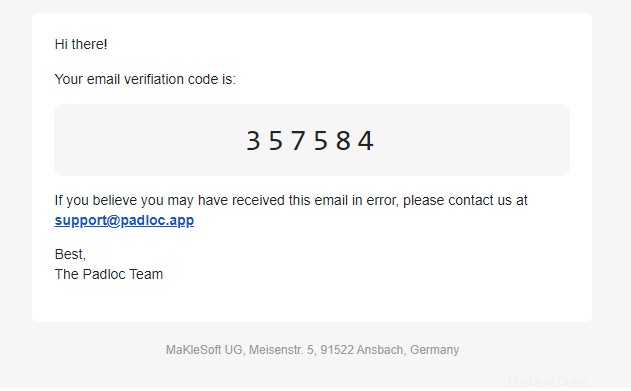

Padloc vám zašle e-mail s potvrzovacím kódem. Do pole výše zadejte potvrzovací kód a stiskněte Pokračovat pokračovat.

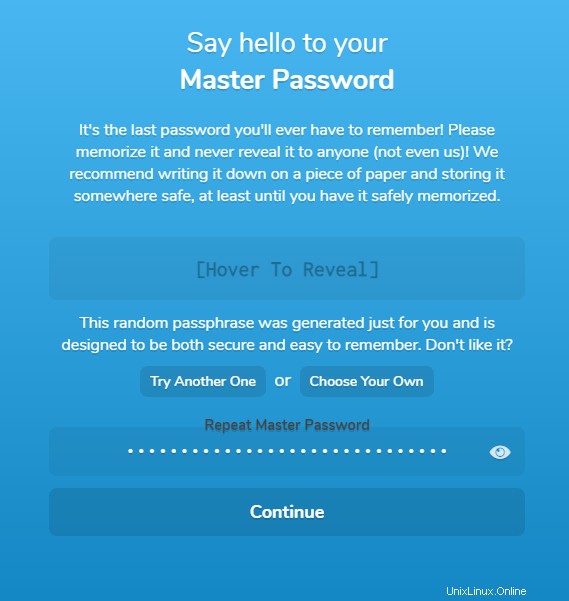

Padloc vám automaticky vygeneruje hlavní heslo. Najeďte myší na pole a zkopírujte jej. Znovu jej vložte do pole níže. Můžete se také rozhodnout použít své heslo. Stiskněte Pokračovat až skončí.

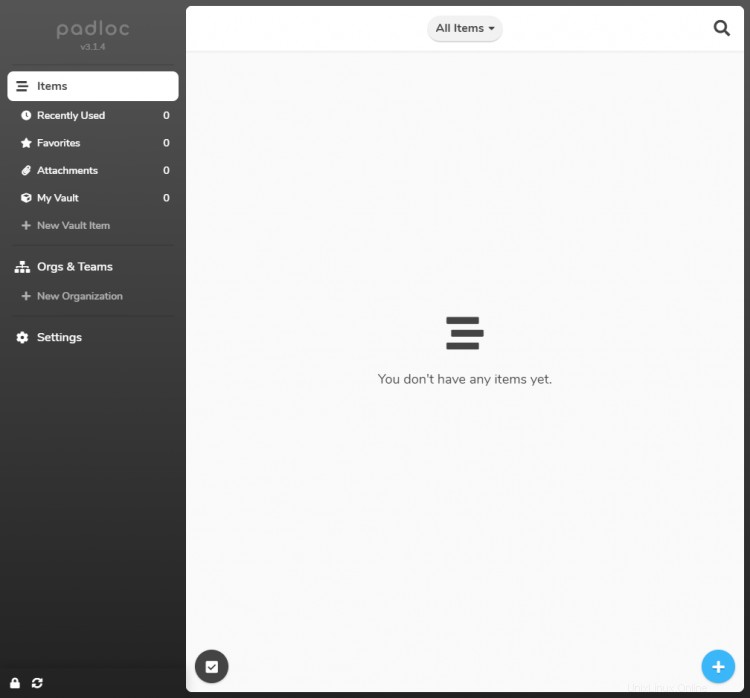

Budete přesměrováni na domovskou stránku Padloc. Můžete začít ukládat své přihlašovací údaje a citlivé dokumenty.

Krok 12 – Aktualizace visacího zámku

Aktualizace Padloc je dvoufázový proces. Nejprve se přepněte do adresáře Padloc.

$ cd ~/padocVypněte a odstraňte stávající kontejnery Padloc.

$ docker-compose down --remove-orphansStáhněte si nejnovější obrázky.

$ docker-compose pullSpusťte kontejnery znovu.

$ docker-compose up -dZávěr

Tímto končí náš tutoriál o instalaci správce hesel Padloc Self-hosted na serveru Rocky Linux 8. Pokud máte nějaké dotazy, napište je do komentářů níže.

Jak nainstalovat Let’s Encrypt SSL pro NGINX na Rocky Linux 8 Jak nastavit soukromý registr dockerů na Rocky Linux 8Rocky Linux