Vuls je bezplatný a open-source skener zranitelnosti napsaný v Go. Používá se k provádění analýzy zranitelnosti zabezpečení a aktualizací softwaru na denní bázi. Vuls je speciálně navržen pro skenování aplikací, počítačů, middlewaru, síťových zařízení a knihoven programovacích jazyků na známou zranitelnost. Vuls vám pošlou upozornění, jakmile jsou servery postiženy zranitelností. Vuls lze nainstalovat na všechny hlavní operační systémy, jako je Linux, FreeBSD, SUSE, Ubuntu, Debian, CentOS, Oracle Linux a mnoho dalších. Vuls může také skenovat vzdálený systém pomocí protokolu ssh. Vuls používá tři režimy skenování:rychlý, rychlý kořen a hluboký, můžete si vybrat libovolný podle svých požadavků.

V tomto tutoriálu vysvětlíme, jak nainstalovat a nakonfigurovat Vuls Vulnerability Scanner na serveru Ubuntu 18.04.

Požadavky

- Server se systémem Ubuntu 18.04.

- Ve vašem systému je nakonfigurováno heslo uživatele root.

Začínáme

Než začnete, budete muset aktualizovat svůj systém na nejnovější verzi. Můžete to provést spuštěním následujícího příkazu:

apt-get update -y

apt-get upgrade -y

Jakmile je váš server aktualizován, restartujte server, aby se změny projevily.

Instalovat požadované závislosti

Vuls používá SQLite k ukládání informací o zranitelnosti. Takže budete muset nainstalovat SQLite a další požadované balíčky do vašeho systému. Všechny je můžete nainstalovat pomocí následujícího příkazu:

apt-get install sqlite3 git debian-goodies gcc make wget -y

Po instalaci si budete muset stáhnout a nainstalovat nejnovější verzi Go do vašeho systému.

Nejprve si stáhněte zdroj Go pomocí následujícího příkazu:

wget https://dl.google.com/go/go1.13.linux-amd64.tar.gz

Po stažení rozbalte stažený soubor do adresáře /usr/local pomocí následujícího příkazu:

tar -C /usr/local -xzf go1.13.linux-amd64.tar.gz

Dále budete muset nastavit několik proměnných prostředí pro Go. Můžete jej nastavit úpravou souboru /etc/profile:

nano /etc/profile

Na konec souboru přidejte následující řádky:

export GOPATH=$HOME/go export PATH=$PATH:/usr/local/go/bin

Po dokončení uložte a zavřete soubor. Poté znovu načtěte proměnné prostředí pomocí následujícího příkazu:

source /etc/profile

Dále vytvořte adresářovou strukturu pro Go pomocí následujícího příkazu:

mkdir /root/go

mkdir -p $GOPATH/src/github.com/kotakanbe

Jakmile to uděláte, můžete přejít k dalšímu kroku.

Instalovat a konfigurovat go-cve-dictionary

Go-cve-dictionary je nástroj pro vytvoření lokální kopie NVD (National Vulnerabilities Database). K NVD (National Vulnerability Database) můžete přistupovat pomocí balíčku Go. Poté jej budete muset spustit a načíst data o zranitelnosti, aby je mohl Vuls použít. Takže si budete muset stáhnout a nainstalovat go-cve-dictionary do vašeho systému.

Nejprve změňte adresář na $GOPATH/src/github.com/kotakanbe a stáhněte si zdroj go-cve-dictionary z úložiště Git pomocí následujícího příkazu:

cd $GOPATH/src/github.com/kotakanbe

git clone https://github.com/kotakanbe/go-cve-dictionary.git

Po dokončení stahování jej nainstalujte pomocí následujícího příkazu:

cd go-cve-dictionary

make install

Dokončení výše uvedeného příkazu bude nějakou dobu trvat. Jakmile bude instalace úspěšně dokončena, budete muset zkopírovat binární soubor go-cve-dictionary do adresáře /usr/local/bin. Můžete to udělat pomocí následujícího příkazu:

cp $GOPATH/bin/go-cve-dictionary /usr/local/bin/

go-cve-dictionary také vyžadoval log a adresář dat pro uložení jejich log a dat. Budete tedy muset vytvořit protokol a datový adresář. Můžete je vytvořit pomocí následujícího příkazu:

mkdir /var/log/vuls

mkdir /usr/share/vuls-data

chmod 700 /var/log/vuls

Dále načte data o zranitelnosti z NVD a vloží je do sqlite3 pomocí následujícího příkazu:

for i in `seq 2002 $(date +"%Y")`; do go-cve-dictionary fetchnvd -dbpath /usr/share/vuls-data/cve.sqlite3 -years $i; done

Výše uvedený příkaz stáhne data NVD od roku 2002 do aktuálního roku.

Jakmile to uděláte, můžete přejít k dalšímu kroku.

Instalovat a konfigurovat goval-dictionary

Goval-dictionary je nástroj pro vytvoření lokální kopie OVAL (Open Vulnerability and Assessment Language). Balíček Go také poskytuje přístup k databázi OVAL pro Ubuntu. Takže si budete muset stáhnout a nainstalovat goval-dictionary do vašeho systému.

Nejprve si stáhněte zdroj goval-dictionary z úložiště Git pomocí následujícího příkazu:

cd $GOPATH/src/github.com/kotakanbe

git clone https://github.com/kotakanbe/goval-dictionary.git

Dále jej nainstalujte pomocí následujícího příkazu:

cd goval-dictionary

make install

Poté jej zkopírujte do adresáře /usr/local/bin pomocí následujícího příkazu:

cp $GOPATH/bin/goval-dictionary /usr/local/bin/

Dále načtěte data OVAL pro Ubuntu 18.04 pomocí následujícího příkazu:

goval-dictionary fetch-ubuntu -dbpath=/usr/share/vuls-data/oval.sqlite3 18

Jakmile to uděláte, můžete přejít k dalšímu kroku.

Instalace a konfigurace Vuls

Dále si budete muset stáhnout zdroj Vuls a nainstalovat jej do vašeho systému. Můžete si jej stáhnout z úložiště Git pomocí následujícího příkazu:

mkdir -p $GOPATH/src/github.com/future-architect

cd $GOPATH/src/github.com/future-architect

git clone https://github.com/future-architect/vuls.git

Dále změňte adresář na vuls a nainstalujte jej pomocí následujícího příkazu:

cd vuls

make install

Po instalaci budete muset zkopírovat binární vuls do adresáře /usr/local/bin. Můžete to udělat pomocí následujícího příkazu:

cp $GOPATH/bin/vuls /usr/local/bin/

Dále budete muset vytvořit konfigurační soubor vuls v adresáři /usr/share/vuls-data:

cd /usr/share/vuls-data

nano config.toml

Přidejte následující řádky:

[cveDict] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/cve.sqlite3" [ovalDict] type = "sqlite3" SQLite3Path = "/usr/share/vuls-data/oval.sqlite3" [servers] [servers.localhost] host = "localhost" port = "local" scanMode = [ "fast" ]

Po dokončení uložte a zavřete soubor.

Dále otestujte konfigurační soubor pomocí následujícího příkazu:

vuls configtest

Pokud je vše v pořádku, měli byste vidět následující výstup:

[Sep 17 16:01:39] INFO [localhost] Validating config... [Sep 17 16:01:39] INFO [localhost] Detecting Server/Container OS... [Sep 17 16:01:39] INFO [localhost] Detecting OS of servers... [Sep 17 16:01:39] INFO [localhost] (1/1) Detected: localhost: ubuntu 18.04 [Sep 17 16:01:39] INFO [localhost] Detecting OS of static containers... [Sep 17 16:01:39] INFO [localhost] Detecting OS of containers... [Sep 17 16:01:39] INFO [localhost] Checking Scan Modes... [Sep 17 16:01:39] INFO [localhost] Checking dependencies... [Sep 17 16:01:39] INFO [localhost] Dependencies... Pass [Sep 17 16:01:39] INFO [localhost] Checking sudo settings... [Sep 17 16:01:39] INFO [localhost] sudo ... No need [Sep 17 16:01:39] INFO [localhost] It can be scanned with fast scan mode even if warn or err messages are displayed due to lack of dependent packages or sudo settings in fast-root or deep scan mode [Sep 17 16:01:39] INFO [localhost] Scannable servers are below... localhost

Jakmile to uděláte, můžete přejít k dalšímu kroku.

Prohledejte svůj systém pomocí Vuls

Vuls je nyní nainstalován a nakonfigurován pro skenování vašeho místního systému. Chcete-li prohledat místní systém, spusťte následující příkaz:

vuls scan

Měli byste vidět následující výstup:

[Sep 17 16:02:20] INFO [localhost] Start scanning [Sep 17 16:02:20] INFO [localhost] config: /usr/share/vuls-data/config.toml [Sep 17 16:02:20] INFO [localhost] Validating config... [Sep 17 16:02:20] INFO [localhost] Detecting Server/Container OS... [Sep 17 16:02:20] INFO [localhost] Detecting OS of servers... [Sep 17 16:02:20] INFO [localhost] (1/1) Detected: localhost: ubuntu 18.04 [Sep 17 16:02:20] INFO [localhost] Detecting OS of static containers... [Sep 17 16:02:20] INFO [localhost] Detecting OS of containers... [Sep 17 16:02:20] INFO [localhost] Checking Scan Modes... [Sep 17 16:02:20] INFO [localhost] Detecting Platforms... [Sep 17 16:02:21] INFO [localhost] (1/1) localhost is running on other [Sep 17 16:02:21] INFO [localhost] Detecting IPS identifiers... [Sep 17 16:02:21] INFO [localhost] (1/1) localhost has 0 IPS integration [Sep 17 16:02:21] INFO [localhost] Scanning vulnerabilities... [Sep 17 16:02:21] INFO [localhost] Scanning vulnerable OS packages... [Sep 17 16:02:21] INFO [localhost] Scanning in fast mode One Line Summary ================ localhost ubuntu18.04 537 installed To view the detail, vuls tui is useful. To send a report, run vuls report -h.

Vuls také ukládají své zprávy o zranitelnosti do souboru protokolu. Později to můžete vidět pomocí následujícího příkazu:

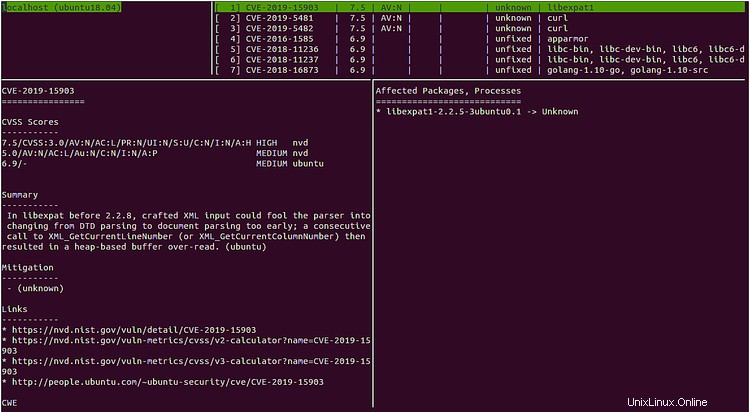

vuls tui

Měli byste vidět následující obrazovku:

Nyní můžete stisknout Enter a procházet pomocí šipek na klávesnici.

Gratulujeme! úspěšně jste nainstalovali a nakonfigurovali skener zranitelnosti Vuls na serveru Ubuntu 18.04. Nyní můžete snadno skenovat místní systém i více vzdálených systémů a generovat zprávy o zranitelnosti pro každý z nich. Pro více informací můžete navštívit oficiální dokumentaci Vuls na adrese Vuls Doc. Neváhejte se mě zeptat, pokud máte nějaké otázky.