Tato příručka vás provede kroky, které se týkají nastavení serveru OpenVPN na hostiteli Sophos UTM, který vám umožňuje bezpečný přístup k vaší domácí/kancelářské síti ze vzdáleného místa a volitelně přes ni posílá veškerý síťový provoz, abyste měli přístup k také internet bezpečně.

Před použitím této příručky důrazně doporučujeme přečíst si náš článek Úvod do provozu serveru OpenVPN.

Příprava

Pro tuto příručku předpokládáme:

- Již jste nainstalovali nejnovější verzi Sophos UTM (9.5 v době psaní tohoto článku)

- Sophos UTM byl nastaven alespoň s rozhraním WAN a LAN

- Během této příručky jste svým klientským zařízením připojeni k serveru Sophos UTM prostřednictvím rozhraní LAN

- Tato instalace Sophos UTM je nová instalace

- Na klientském zařízení již máte nainstalovanou kopii aplikace Viscosity

Pokud si potřebujete stáhnout a nainstalovat kopii Sophos UTM, informace naleznete na https://www.sophos.com/en-us/support/utm-downloads.aspx. Nebudeme se zabývat podrobnostmi nastavení instance Sophos UTM, mnoho průvodců lze nalézt online. Pokud používáte jinou verzi Sophos UTM, je velmi pravděpodobné, že mnoho nebo dokonce všechny kroky popsané v této příručce budou stále platit. Pokud chcete nastavit server OpenVPN na jiném operačním systému, podívejte se prosím na naše další průvodce.

Vaše klientské zařízení musí být připojeno k serveru Sophos UTM přes rozhraní LAN. To je nezbytné, abyste měli přístup k portálu WebAdmin a nastavili konfiguraci Sophos UTM. Specifika toho, jak toho můžete dosáhnout, závisí na konkrétní konfiguraci sítě.

Pokud ještě nemáte na svém klientském počítači nainstalovanou kopii Viscosity, podívejte se prosím na tuto instalační příručku pro instalaci Viscosity (Mac | Windows).

Podpora

Bohužel nemůžeme poskytnout žádnou přímou podporu pro nastavení vašeho vlastního OpenVPN serveru. Tuto příručku poskytujeme jako laskavost, která vám pomůže začít s vaší kopií Viscosity a co nejlépe ji využít. Důkladně jsme otestovali kroky v této příručce, abychom se ujistili, že pokud budete postupovat podle pokynů uvedených níže, měli byste být na dobré cestě využívat výhod provozování vlastního serveru OpenVPN.

Sophos nabízí technickou podporu pro UTM na https://secure2.sophos.com/en-us/support.aspx

Začínáme

Nejprve se musíte přihlásit na portál WebAdmin ze svého klientského zařízení připojeného k LAN rozhraní serveru Sophos UTM. Otevřete prohlížeč na svém klientovi a přejděte na IP adresu rozhraní LAN vašeho serveru Sophos UTM (něco jako https://10.0.0.1:4444 nebo https://192.168.0.1:4444 ). Budete se muset přihlásit. Heslo pro uživatele admin by mělo být nakonfigurováno při nastavování instance Sophos UTM.

Vytvořit uživatele

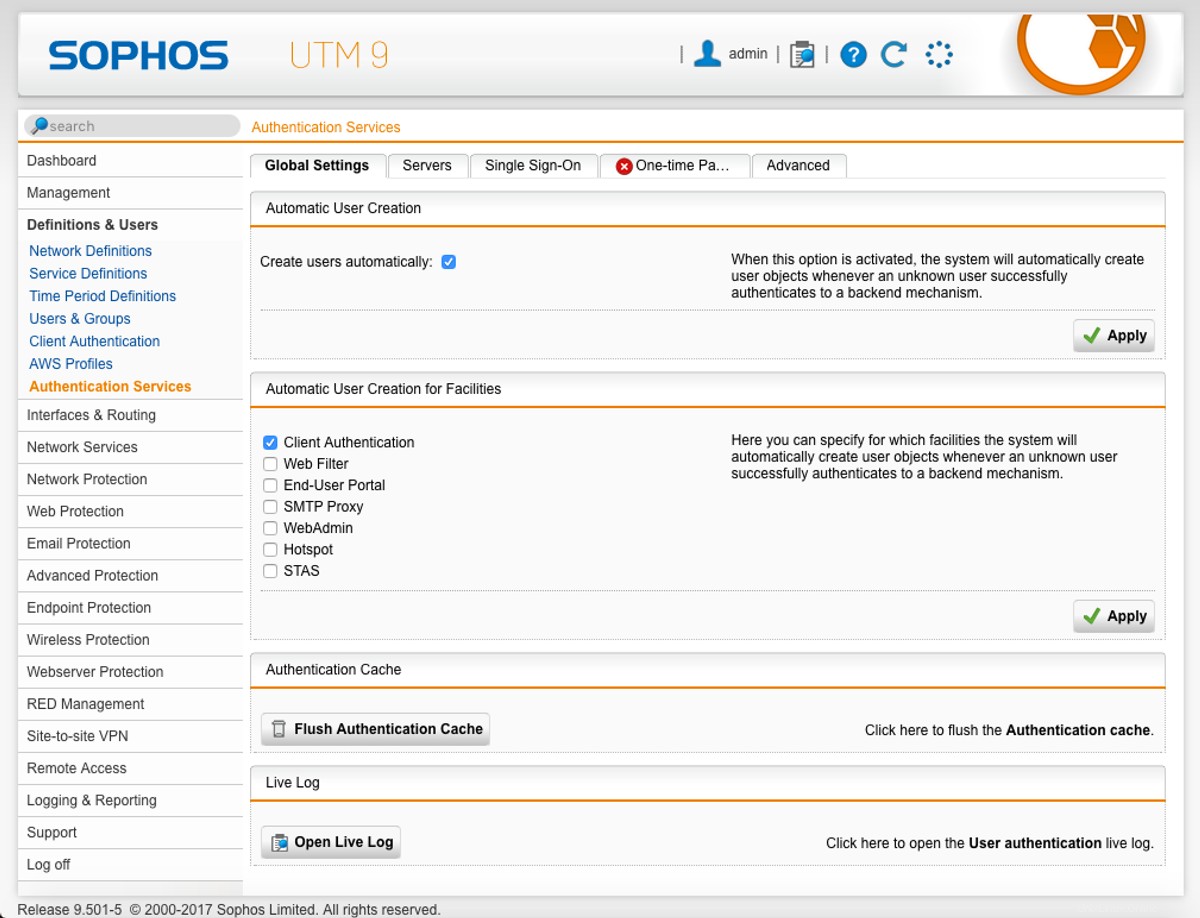

Ověřovací služby

Pokud používáte systém ověřování uživatelů, jako je LDAP, budete muset přidat tato nastavení, abyste své uživatele ověřili.

- Na postranním panelu klikněte na

Definitions & Users>Authentication Services. - V části Automatické vytvoření uživatele části Globální nastavení zaškrtněte políčko Vytvářet uživatele automaticky zaškrtávací políčko.

- Klikněte na

Applypro uložení této změny. - V části Automatické vytvoření uživatele pro zařízení níže, zkontrolujte Ověření klienta možnost.

- Klikněte na

Applypro uložení této změny.

- Klikněte na Servery a poté klikněte na

New Authentication Server...tlačítko. - Zadejte podrobnosti o vašem systému ověřování uživatelů a klikněte na

Saveaž bude hotovo.

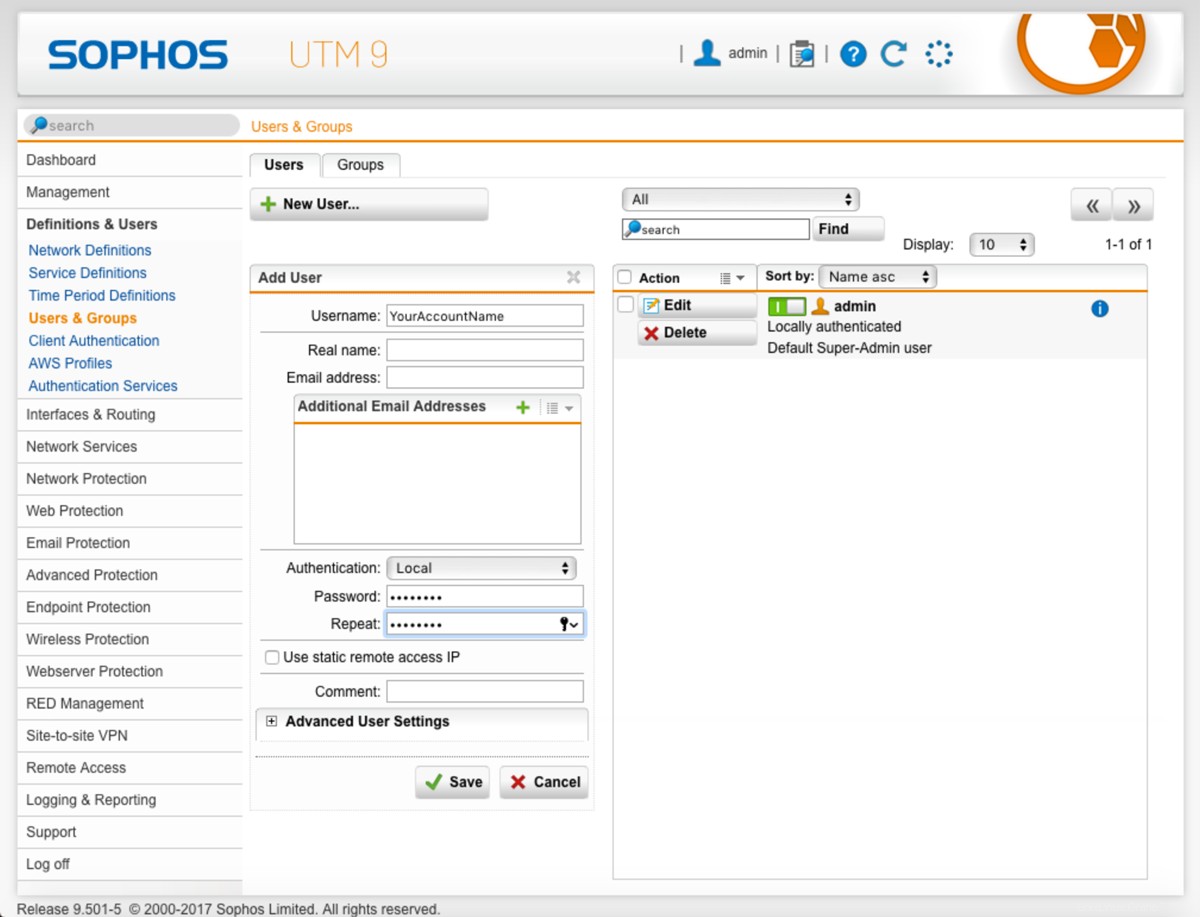

Ověření místního uživatele

Pokud nepoužíváte ověřovací systém, budete muset pro každého uživatele vytvořit místní uživatelský účet, aby mohl přistupovat k portálu uživatele a připojit se k VPN.

- Na postranním panelu klikněte na

Definitions & Users>Users & Groups. - V části Uživatelé klikněte na

+ New User.... - Vyplňte podrobnosti o uživateli, včetně uživatelského jména. Nastavte Autentizaci na

Locala zadejte heslo. - Ponechte možnost Použít statickou IP adresu vzdáleného přístupu nezaškrtnuto.

- Až budete hotovi, klikněte na

Save.

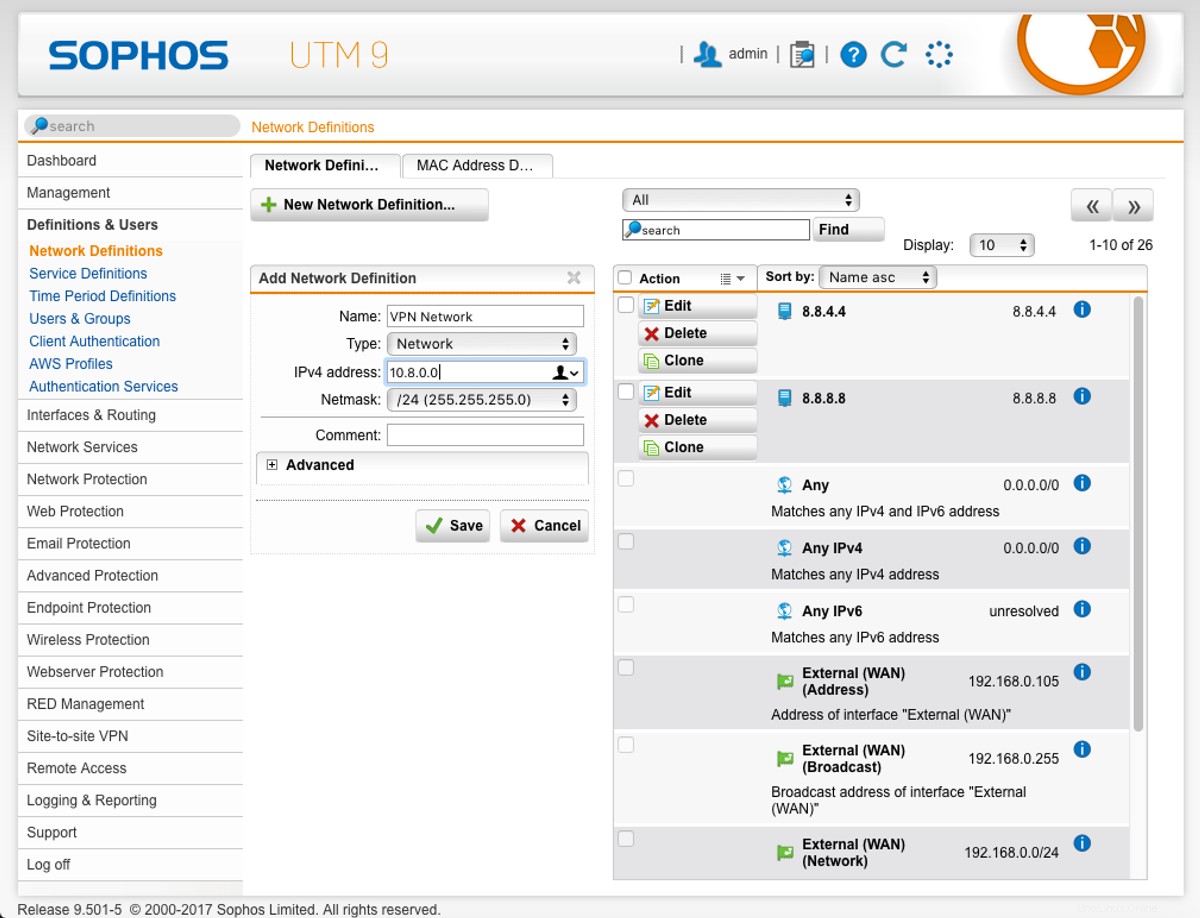

Přístup k síti

Dále musíme definovat podsíť VPN, aby bylo možné uživatelům přidělovat IP adresy:

- Stále v

Definitions & Usersv postranním panelu klikněte naNetwork Definitionspodsekce. - V části Definice sítě klikněte na

+ New Network Definition.... - Zadejte název sítě, budeme používat „VPN Network“.

- Ponechte typ

Networka nastavte adresu IPv4 na 10.8.0.0. - Ponechte masku sítě jako

/24 (255.255.255.0). - Až budete hotovi, klikněte na

Save.

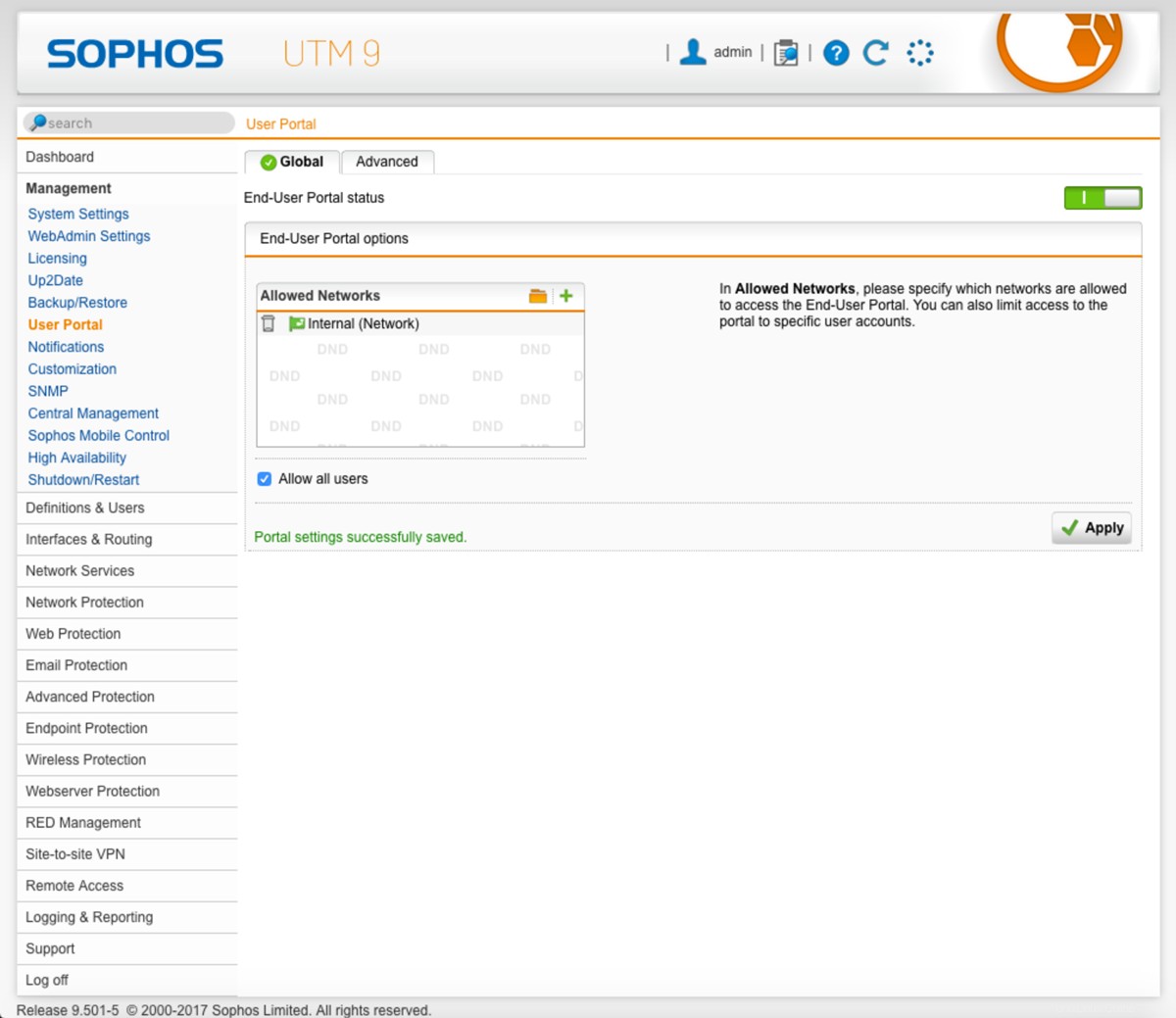

Chcete-li uživatelům umožnit přihlášení k portálu uživatele:

- Na postranním panelu klikněte na

Management>User Portal. - V Globální klikněte na šedé tlačítko napájení vpravo nahoře. Při spuštění se změní na žlutou.

- V části Povolené sítě klikněte na ikonu složky.

- Z postranního panelu přetáhněte

Internal (Network)do Povolených sítí box umožňující uživatelům připojit se k uživatelskému portálu prostřednictvím vnitřní sítě. - Klikněte na

Applypro uložení těchto změn. Ikona napájení by následně měla zezelenat.

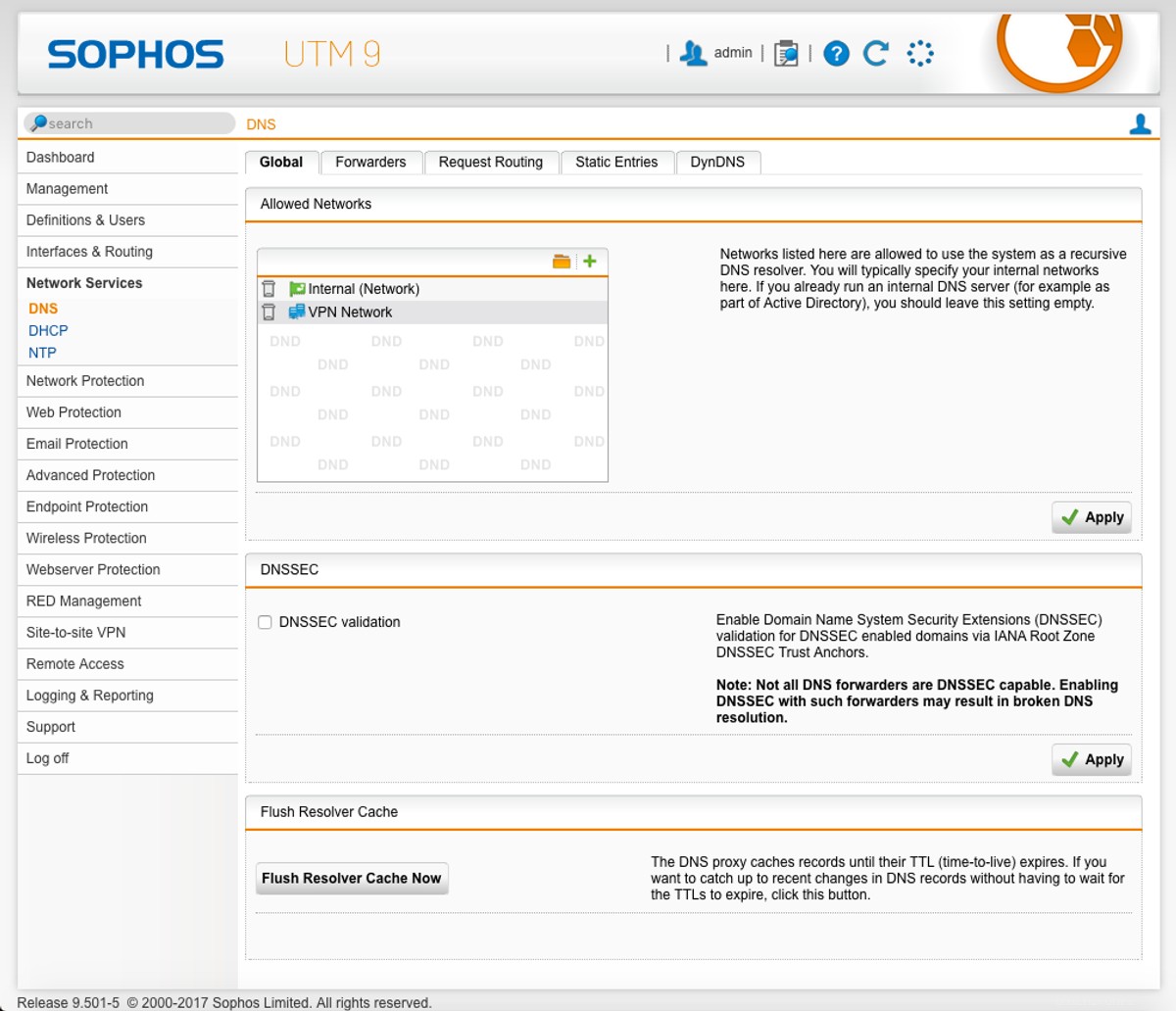

Server DNS

Chcete-li uživatelům VPN umožnit předávat své požadavky DNS přes VPN:

- Na postranním panelu klikněte na

Network Services>DNS. - V Globální klikněte na ikonu složky v části Povolené sítě krabice.

- Klikněte a přetáhněte výše vytvořenou síť VPN do části Povolené sítě krabice.

- Klikněte na

Applypro uložení této změny.

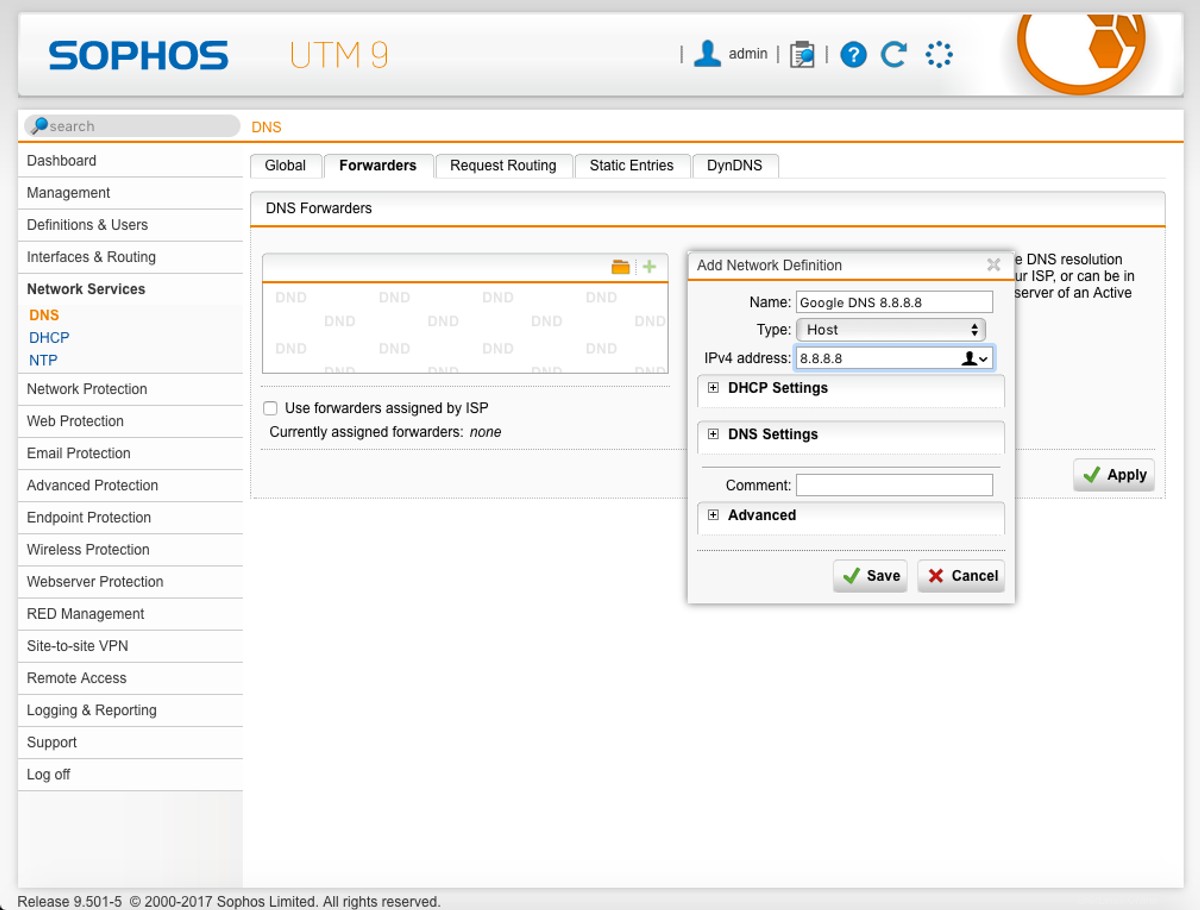

- Klikněte na Forwarders tab.

- Zrušte zaškrtnutí políčka Použít servery pro předávání přiřazené poskytovatelem internetových služeb zaškrtávací políčko.

- V DNS Forwarders klikněte na

+ikonu pro přidání definice sítě. - Pojmenujte síť. Budeme používat servery DNS společnosti Google, ale můžete použít jiný server DNS.

- Ponechte typ jako

Host. - Nastavte adresu IPv4 na server DNS dle vašeho výběru, v našem příkladu pomocí Googlu 8.8.8.8.

- Klikněte na

Savepro přidání serveru DNS.

- Pokud chcete více než jeden server DNS, přidejte jej nyní opakováním výše uvedených kroků.

- Až budete hotovi, klikněte na

Applypro uložení změn.

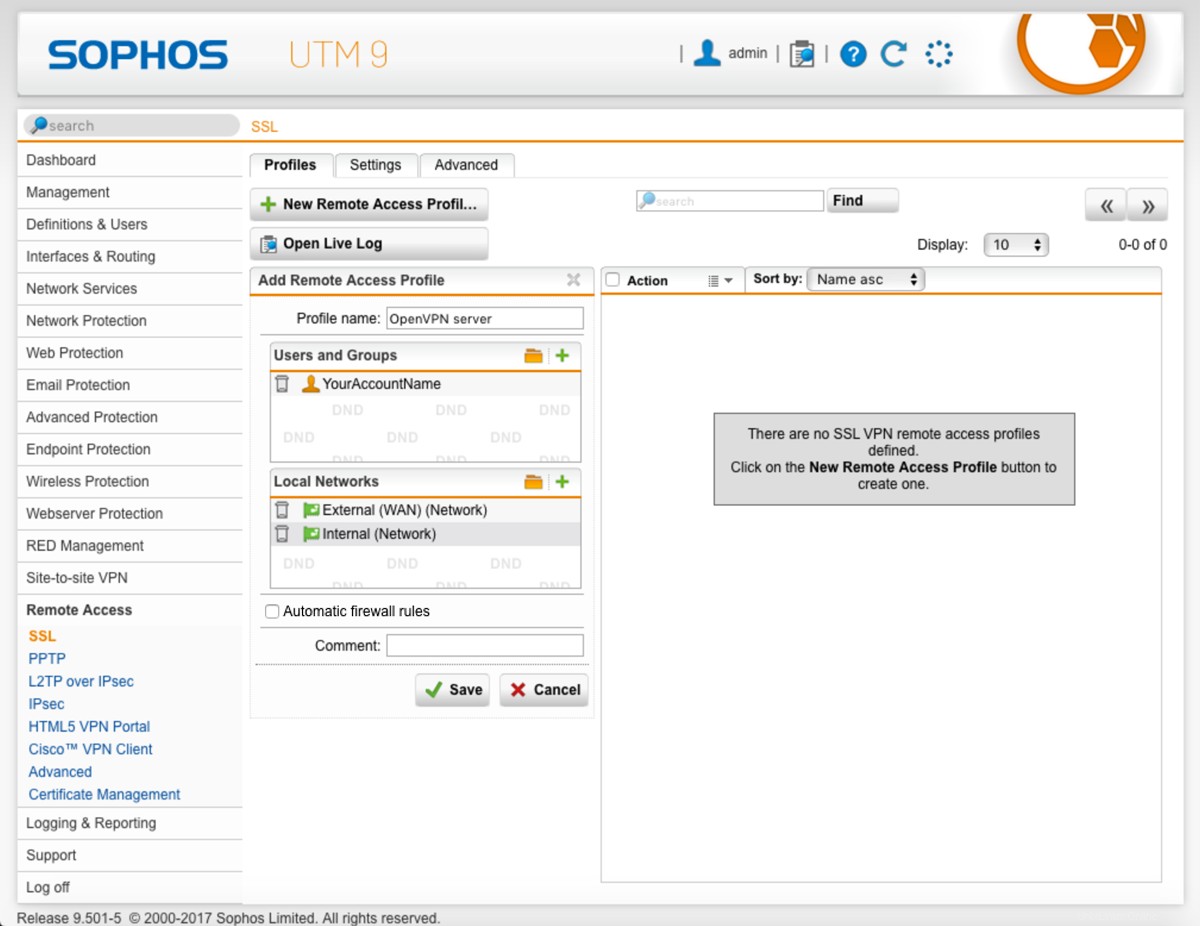

Nastavení SSL

Konfigurace serveru OpenVPN:

- Na postranním panelu klikněte na

Remote Access>SSL. - V části Profily klikněte na

+ New Remote Access Profil.... - Zadejte jméno do vstupu Název profilu, náš server budeme nazývat „OpenVPN server“.

- V části Uživatelé a skupiny klikněte na ikonu složky. Na postranním panelu se zobrazí seznam dostupných uživatelů a skupin. Klikněte a přetáhněte výše vytvořeného uživatele (nebo uživatele ověřovací služby, tj. uživatelů LDAP) do Uživatelé a skupiny krabice.

- V Místních sítích klikněte na ikonu složky. Na postranním panelu se zobrazí seznam místních sítí. Přetáhněte všechny sítě, které by měly být pro uživatele dostupné, do Místních sítí krabice. Chcete-li uživatelům umožnit přístup k místní síti, přetáhněte

Internal (Network). Chcete-li uživatelům umožnit přístup k internetu prostřednictvím serveru Sophos UTM, přetáhněteExternal (WAN) (Network). - Zrušte zaškrtnutí u Automatických pravidel brány firewall možnost, stanovíme vlastní pravidla brány firewall.

- Klikněte na

Save.

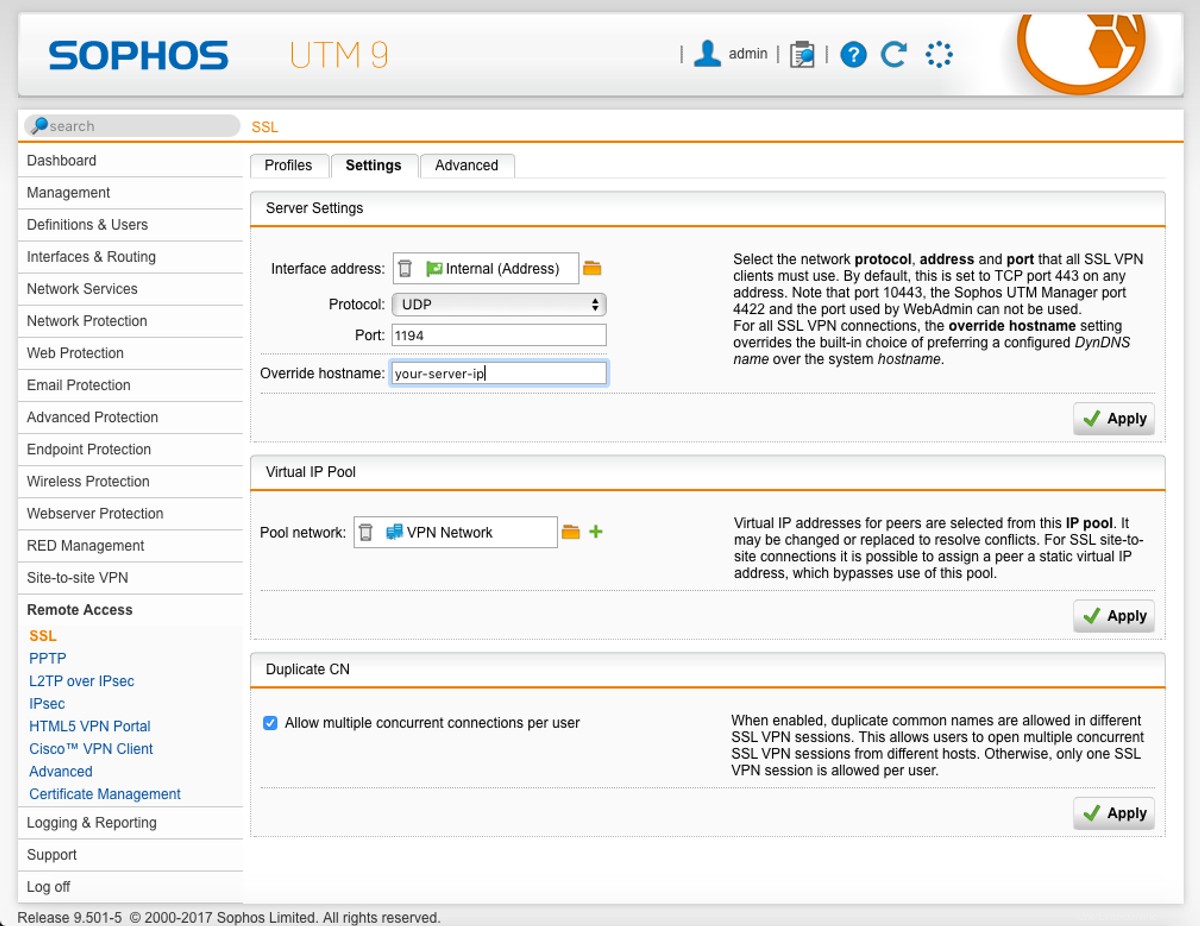

Dále klikněte na Nastavení karta nahoře:

- V Adresa rozhraní zadáním, kliknutím na ikonu koše odeberete aktuální hodnotu.

- Kliknutím na ikonu složky zobrazíte seznam dostupných sítí. Přetáhněte všechny sítě, přes které se klient může připojit, do vstupního pole. V našem případě přetáhneme

Internal (Address). - Nastavte Protokol na

UDP. - Nastavte Port do 1194.

- V části Přepsat název hostitele zadejte místní síťovou adresu serveru Sophos UTM, v našem příkladu 10.0.0.1.

- Klikněte na

Applyk uložení těchto změn. - V Pool virtuálních IP adres klikněte na ikonu Pool network folder.

- Přetáhněte síť VPN, kterou jsme vytvořili dříve.

- Klikněte na

Applypro uložení těchto změn.

Pokud chcete uživatelům umožnit udržovat současná připojení k serveru OpenVPN, ponechte možnost Povolit více souběžných připojení na uživatele vybrána možnost. V opačném případě zrušte výběr a klikněte na Apply pro uložení této změny.

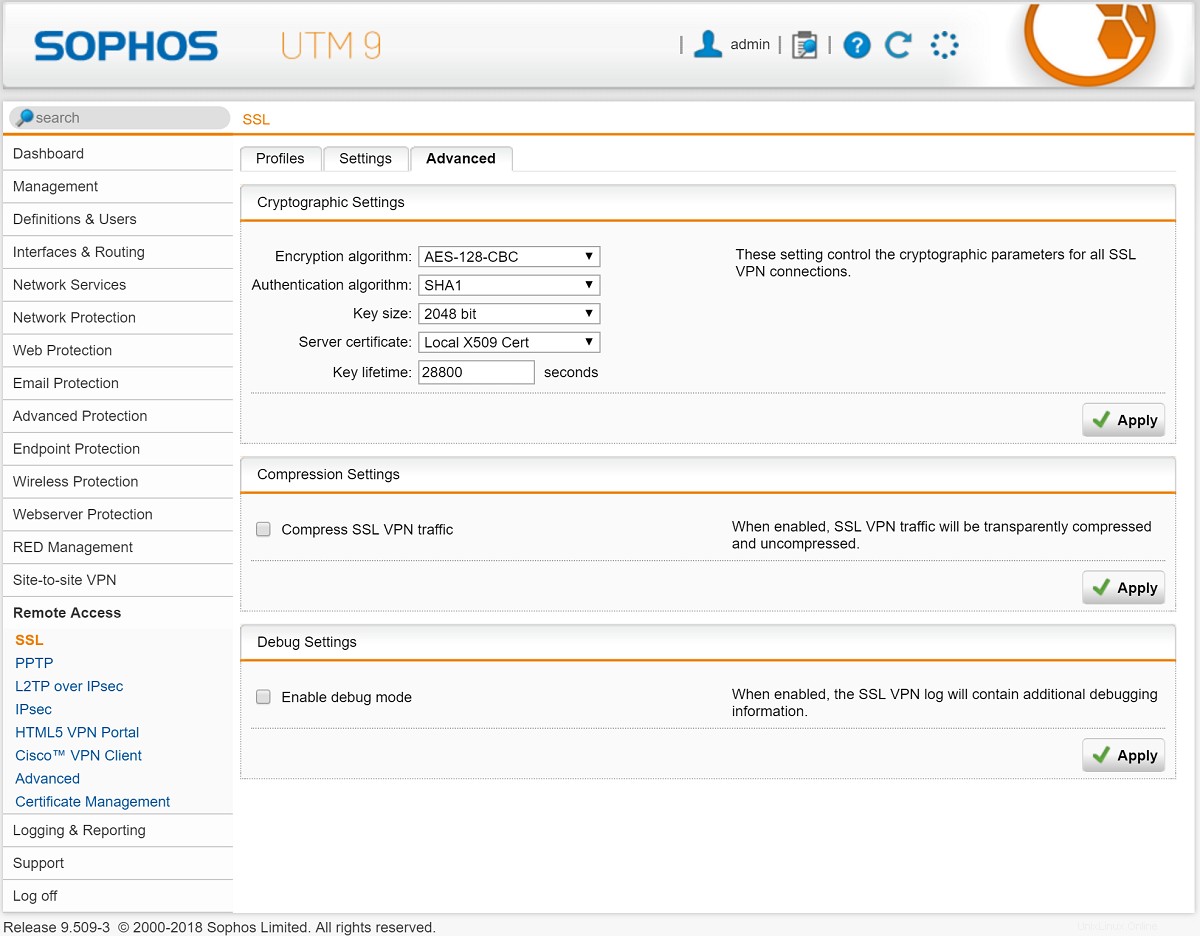

Nyní klikněte na Pokročilé karta nahoře:

- Změňte Šifrovací algoritmus na

AES-256-CBC. - Opusťte Algoritmus ověřování jako

SAH1. - Ponechte Velikost klíče jako

2048 bit. - Pokud máte místní certifikát SSL k identifikaci serveru pro klienty, vyberte jej v části Certifikát serveru rozbalit.

- Ponechte životnost klíče jako 28 800.

- Klikněte na

Applyk uložení těchto změn. - V části Nastavení komprese , zrušte zaškrtnutí políčka „Komprimovat provoz SSL VPN“ a poté klikněte na

Apply.

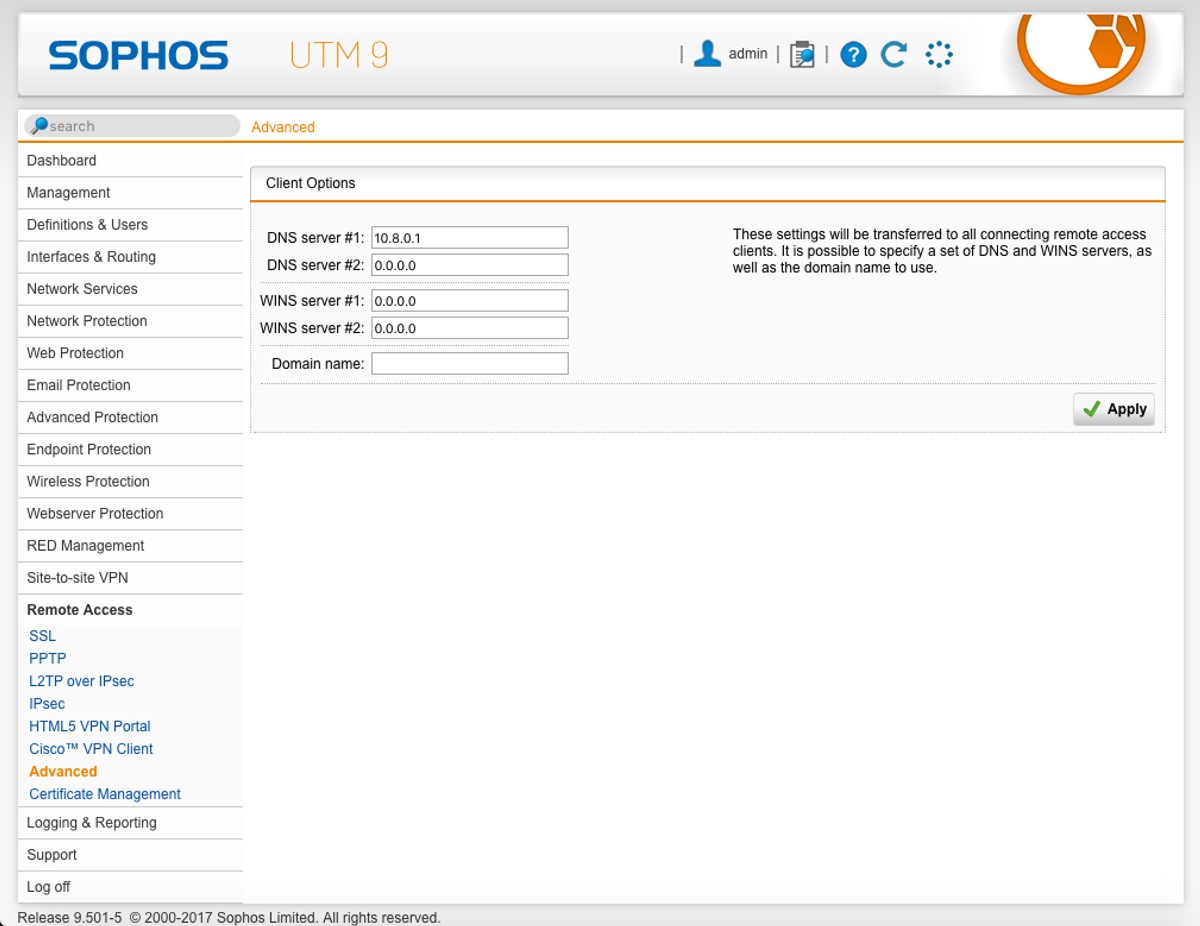

Aby bylo zajištěno, že připojení klienti budou používat server pro překlad DNS:

- Stále v

Remote Accessv postranním panelu klikněte naAdvancedpodsekce. - Nastavte DNS server #1 na 10.8.0.1, což bude IP adresa OpenVPN serveru.

- Klikněte na

Applyaž bude hotovo.

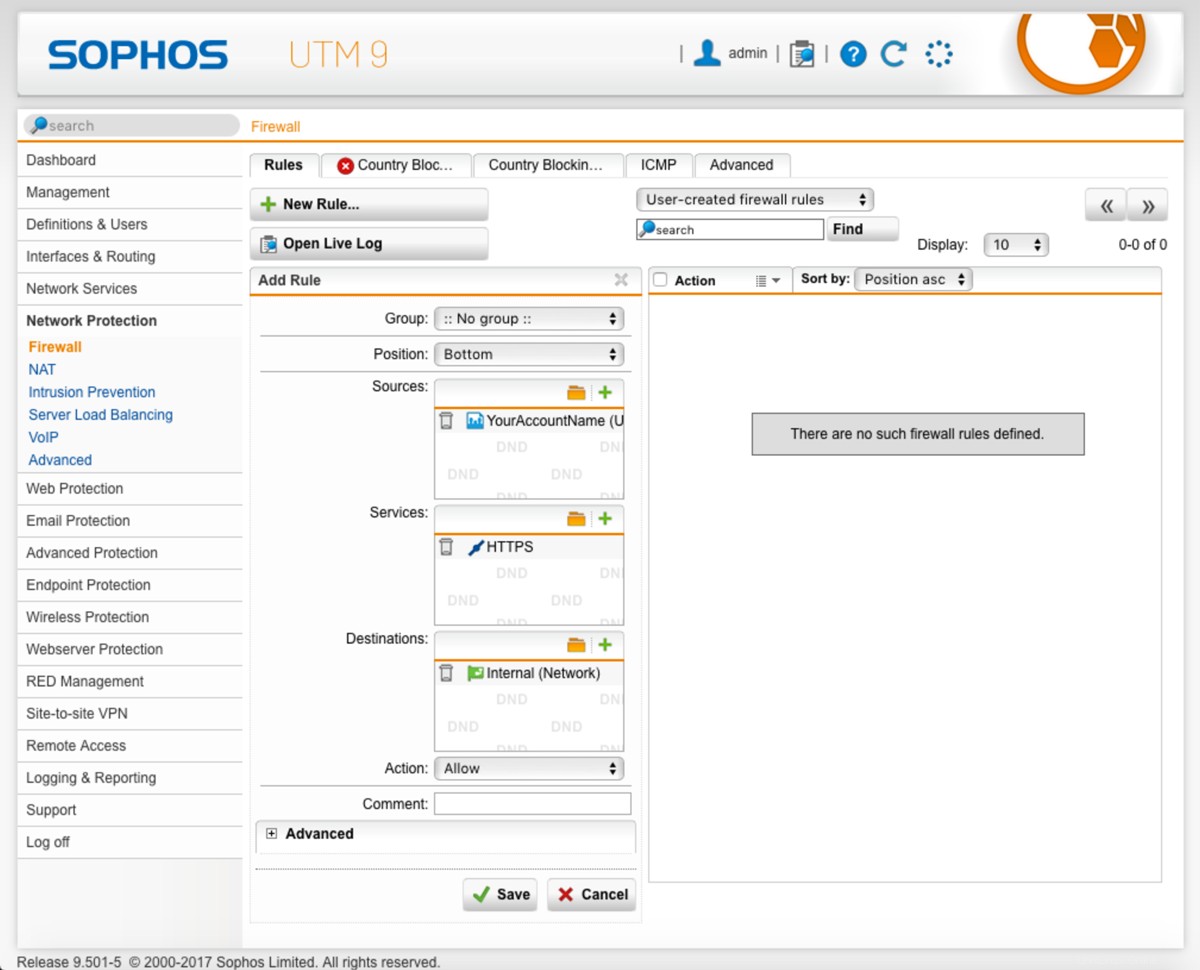

Pravidla brány firewall

Firewall musí být nakonfigurován tak, aby umožňoval provoz naší VPN a uživatelského portálu.

- Na postranním panelu klikněte na

Network Protection>Firewall. - V části Pravidla klikněte na

+ New Rule.... - V části Zdroje klikněte na ikonu složky.

- Přetáhněte z postranní lišty uživatele, které jsme dříve vytvořili a kterým chceme umožnit přístup k uživatelskému portálu.

- Klikněte na ikonu složky v části Služby krabice.

- Přetáhněte

HTTPSaby uživatelé měli přístup k uživatelskému portálu přes HTTPS. - Klikněte na ikonu složky v Cíle krabice.

- Přetáhněte

Internal (Network)umožnit uživatelům přístup k portálu uživatele prostřednictvím místní sítě. - Opusťte Akci jako

Allow. - Klikněte na

Saveaž bude hotovo.

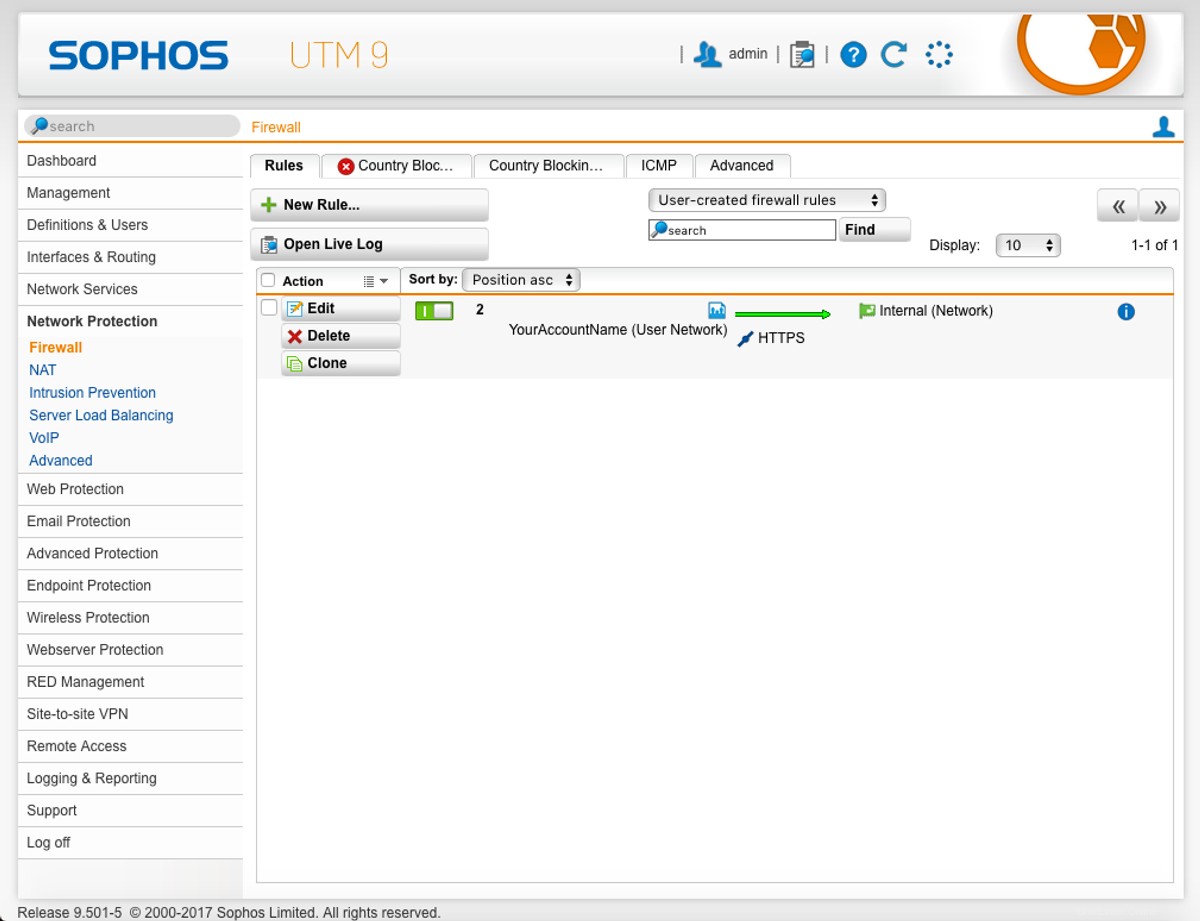

Nyní povolte toto pravidlo kliknutím na malou šedou ikonu vypínače vedle našeho nového pravidla. Mělo by se změnit na zelenou, což znamená, že je nyní použito pravidlo brány firewall.

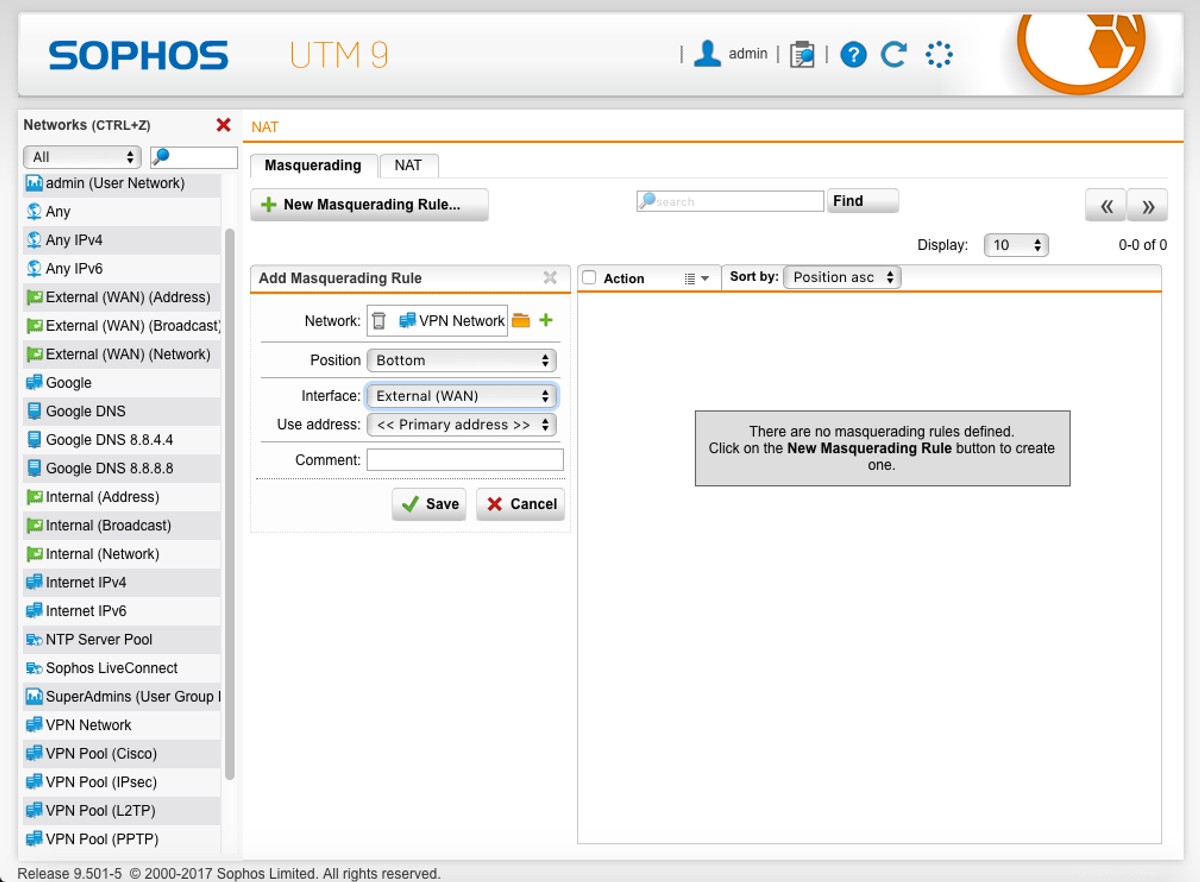

Dále musíme vytvořit maškarní pravidlo, abychom mohli provoz přes VPN přenést na externí síťové rozhraní.

- Stále v

Network Protectionv postranním panelu klikněte naNATpodsekce. - V části Masquerading klikněte na

+ New Masquerading Rule.... - Klikněte na ikonu složky vedle položky Network input.

- Klikněte a přetáhněte v síti VPN, kterou jsme vytvořili dříve.

- Změňte vstup rozhraní na

External (WAN). - Ponechte vstup Použít adresu jako

<< Primary address >>. - Až budete hotovi, klikněte na

Savevytvořit pravidlo.

- Chcete-li pravidlo aktivovat, klikněte na šedé tlačítko vedle pravidla, aby se změnilo na zelené.

Konfigurace klienta

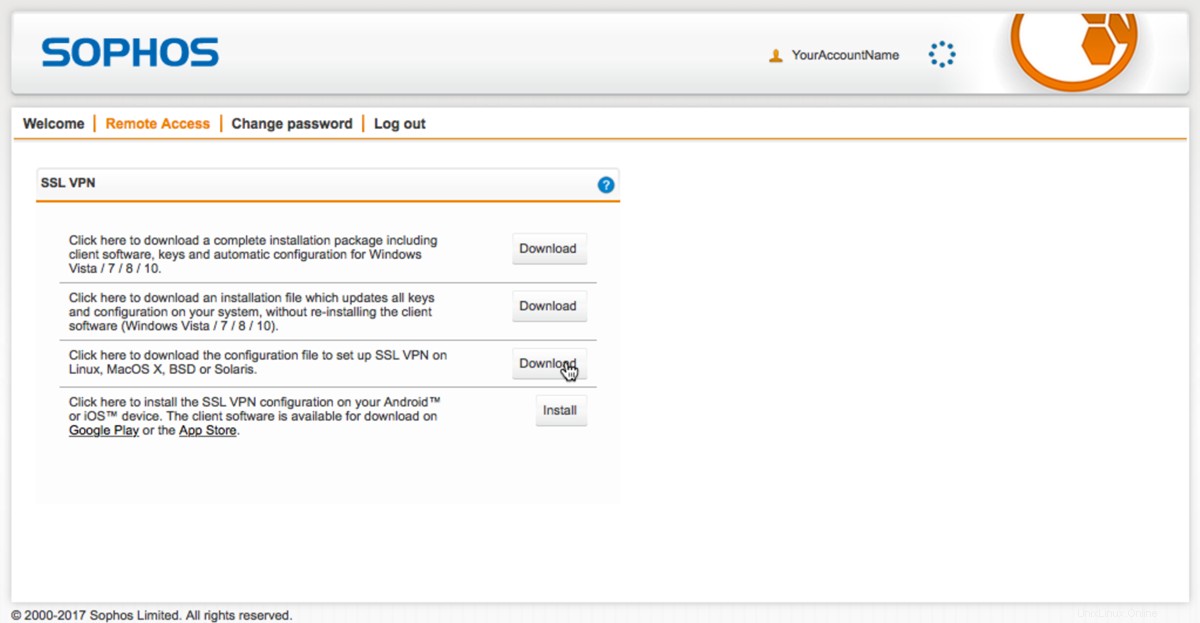

Abychom se mohli připojit k našemu serveru OpenVPN, musíme si stáhnout konfiguraci klienta pro našeho uživatele. Na klientském počítači:

- Otevřete prohlížeč a přejděte na

https://your-server-ip. - Zadejte uživatelské jméno a heslo pro uživatele a přihlaste se.

- Klikněte na Vzdálený přístup tab.

- Klikněte na tlačítko

Downloadtlačítko vedle položky „Kliknutím sem stáhnete konfigurační soubor pro nastavení SSL VPN v systémech Linux, MacOS X, BSD nebo Solaris“. - Měl by stáhnout soubor s názvem „[email protected]“.

Nastavení viskozity

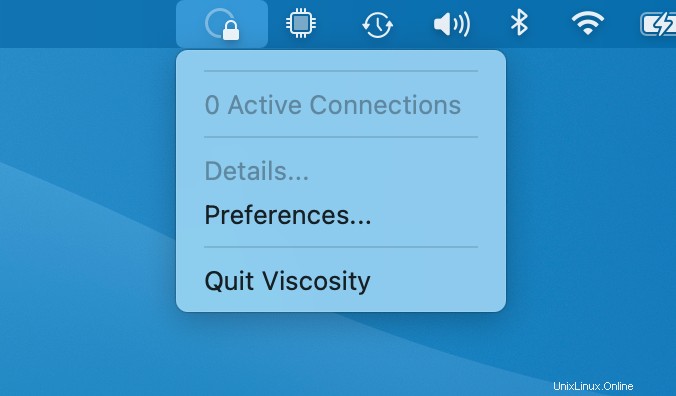

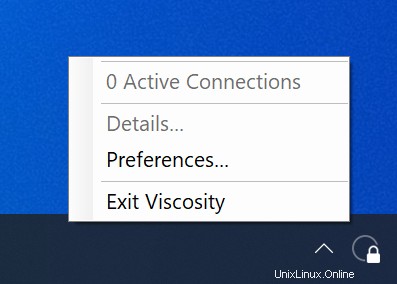

Pokud ještě nemáte spuštěnou Viscosity, spusťte Viscosity nyní. Ve verzi pro Mac v liště nabídek se zobrazí ikona Viskozita. Ve verzi pro Windows v systémové liště se zobrazí ikona Viscosity.

Klikněte na ikonu Viskozita na liště nabídek (Windows :systémová lišta) a vyberte „Předvolby...“:

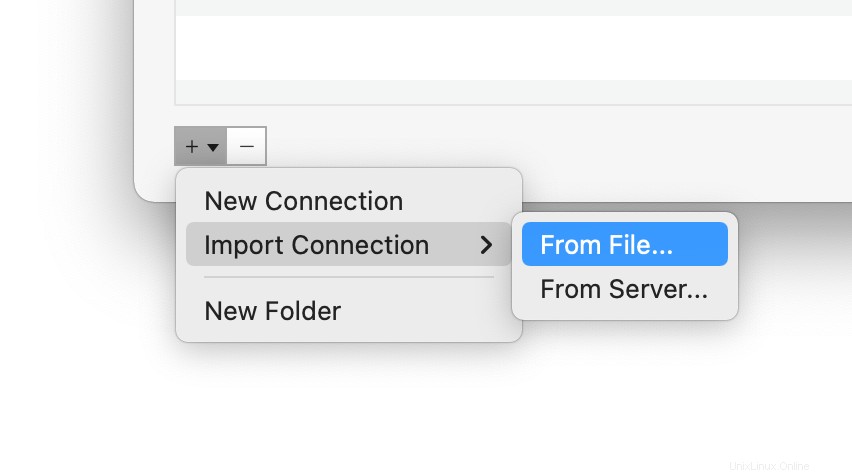

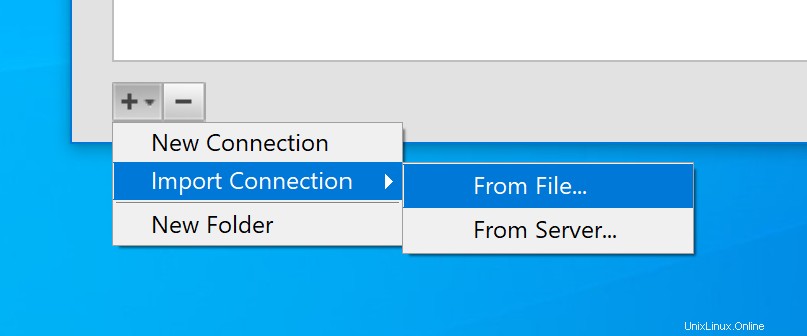

Zobrazí se seznam dostupných připojení VPN. Předpokládáme, že jste nedávno nainstalovali Viscosity, takže tento seznam je prázdný. Klikněte na tlačítko '+' a vyberte Import Connection> From File... :

Přejděte do umístění souboru „[email protected]“ a otevřete jej. Zobrazí se vyskakovací zpráva oznamující, že připojení bylo importováno.

(Volitelné) Povolení přístupu k internetu

Ve výchozím nastavení připojení VPN umožňuje přístup k souborovému serveru a dalším počítačům v domácí/kancelářské (LAN) síti. Pokud však také chcete, aby byl veškerý internetový provoz odesílán prostřednictvím připojení VPN, je nutné provést konečnou úpravu připojení:

- Poklepáním na připojení v okně Předvolby viskozity otevřete editor připojení

- Klikněte na Networking tab.

- Klikněte na rozbalovací nabídku „Veškerý provoz“ a vyberte možnost „Odeslat veškerý provoz přes připojení VPN“. Není nutné zadávat výchozí bránu.

- Klikněte na tlačítko

Savetlačítko.

Připojení a používání připojení VPN

Nyní jste připraveni se připojit. Kliknutím na ikonu Viscosity na liště nabídky macOS nebo na systémové liště Windows otevřete nabídku Viscosity Menu, vyberte připojení, které jste importovali, a Viscosity se připojí.

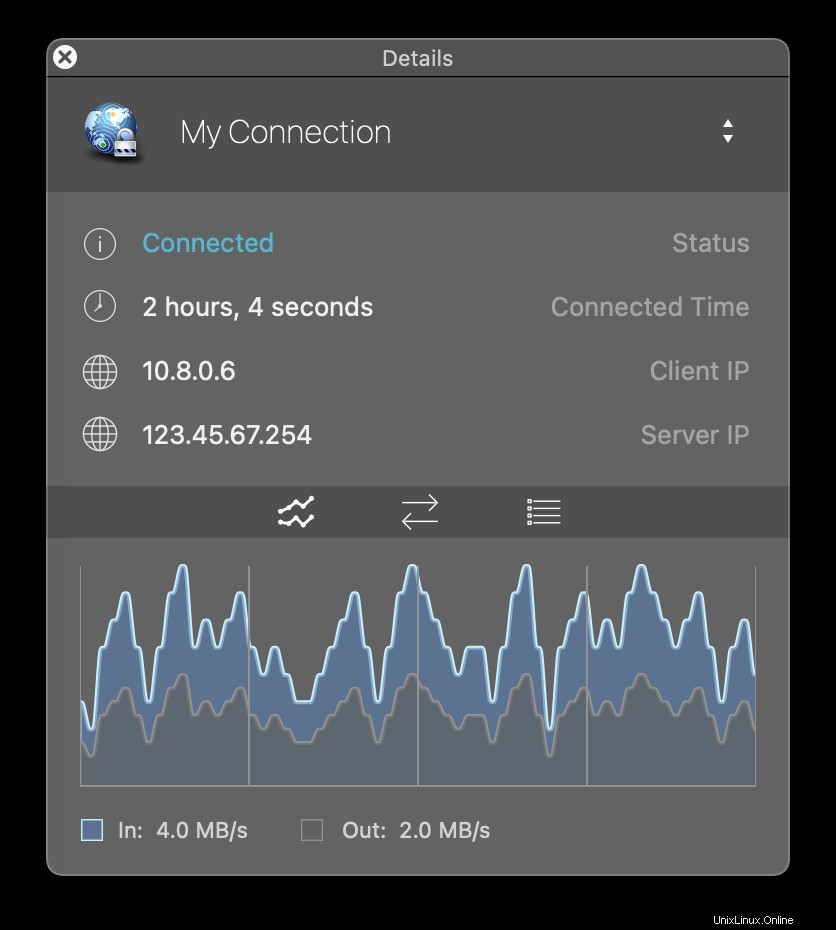

Chcete-li zkontrolovat, zda je VPN v provozu, můžete otevřít okno Podrobnosti z nabídky Viskozita. To vám umožní zobrazit podrobnosti o připojení, provoz a protokol OpenVPN.

To je vše, nastavili jste svůj vlastní server OpenVPN. Gratulujeme, nyní můžete zdarma využívat výhod provozování vlastního serveru OpenVPN!