Ve většině organizací jsou uživatelé a skupiny vytvářeny a spravovány ve Windows Active Directory. Můžeme integrovat naše servery RHEL 7 a CentOS 7 s AD (Active Directory) pro účely ověřování. Jinými slovy, můžeme se připojit k našemu serveru CentOS 7 a RHEL 7 na doméně Windows, aby se správci systému mohli přihlásit k těmto serverům Linux pomocí přihlašovacích údajů AD. Při vytváření uživatelů UNIX na AD můžeme tyto uživatele namapovat na konkrétní skupinu, takže úroveň přístupu je řízena centrálně z AD.

V tomto článku diskutujeme o tom, jak integrovat CentOS 7.x &RHEL 7.x s AD (Windows Server 2008 R2 &Windows Server 2012 R2 ). Následující kroky jsou použitelné pro CentOS 7 i RHEL 7.

Krok:1 Nainstalujte požadované balíčky pomocí příkazu yum

Pomocí příkazu yum nainstalujte následující balíčky z příkazového řádku.

[[email protected] ~]# yum install sssd realmd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation openldap-clients policycoreutils-python

Aktualizujte soubor /etc/hosts a /etc/resolv.conf, aby se název DNS nebo název hostitele AD serveru správně přeložil. V mém případě je název hostitele AD serveru „adserver.example.com “, takže umístěte níže uvedený řádek do souboru /etc/hosts

192.168.0.151 adserver.example.com adserver

Obsah resolv.conf by měl být něco jako níže. Stačí nahradit název domény a IP adresu DNS serveru podle vašeho nastavení

[[email protected] ~]# cat /etc/resolv.conf search example.com nameserver 192.168.0.151 [[email protected] ~]#

Krok:2 Nyní se připojte k doméně Windows nebo integrujte s AD pomocí příkazu realm

Když nainstalujeme výše požadované balíčky, bude k dispozici příkaz realm. Použijeme příkaz beneath realm k integraci CentOS 7 nebo RHEL 7 s AD prostřednictvím uživatelského „tech“. tech je vázaný uživatel, který má požadovaná oprávnění na AD, nebo můžeme také administrátora AD Serveru pro účely integrace.

[[email protected] ~]# realm join --user=tech adserver.example.com Password for tech: [[email protected] ~]#

Nyní ověřte, zda se náš server připojil k doméně Windows nebo ne. Jednoduše spusťte příkaz ‚seznam realm ‘

[[email protected] ~]# realm list example.com type: kerberos realm-name: EXAMPLE.COM domain-name: example.com configured: kerberos-member server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools login-formats: %[email protected] login-policy: allow-realm-logins [[email protected] ~]#

Kdykoli spustíme příkaz ‚realm join‘, automaticky se nakonfiguruje ‚/etc/sssd/sssd.conf ‘ soubor.

Krok:3 Kontrola a ověření uživatelů AD na serverech REHL 7 nebo CentOS 7

S „id ‘ příkaz v Linuxu můžeme ověřit uživatelské uid a gid a informace o jejich skupině. V tomto okamžiku je náš server nyní součástí domény Windows. Použijte níže uvedený příkaz k ověření podrobností o uživatelích AD.

[[email protected] ~]# id [email protected] uid=1997801106([email protected]) gid=1997800513(domain [email protected]) groups=1997800513(domain [email protected]e.com) [[email protected] ~]#

Možná jste si všimli ve výše uvedeném příkazu, že jsem zmínil i název domény spolu s uživatelským jménem, protože to je řízeno souborem „/etc/sssd/sssd.conf“. Pokud provedeme příkaz id bez názvu domény, nedostaneme žádné podrobnosti o uživateli.

[[email protected] ~]# id linuxtechi id: linuxtechi: no such user [[email protected] ~]#

Toto chování můžeme změnit úpravou souboru /etc/sssd/sssd.conf.

Změňte následující parametry z

use_fully_qualified_names = True fallback_homedir = /home/%[email protected]%d

do

use_fully_qualified_names = False fallback_homedir = /home/%u

Restartujte službu sssd pomocí následujícího příkazu systemctl

[[email protected] ~]# systemctl restart sssd [[email protected] ~]# systemctl daemon-reload

Nyní spusťte příkaz id a zjistěte, zda můžete získat podrobnosti o uživateli AD bez uvedení názvu domény

[[email protected] ~]# id linuxtechi uid=1997801106(linuxtechi) gid=1997800513(domain users) groups=1997800513(domain users) [[email protected] ~]#

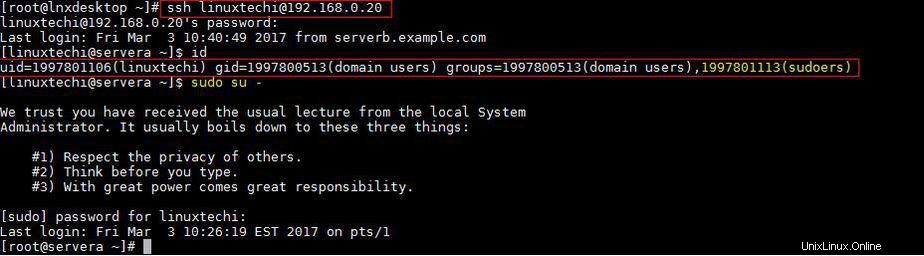

Zkusme ssh CentOS 7 nebo RHEL 7 Server s pověřením AD

[[email protected] ~]# ssh [email protected] [email protected]'s password: Last login: Fri Mar 3 10:18:41 2017 from serverb.example.com [[email protected] ~]$ id uid=1997801106(linuxtechi) gid=1997800513(domain users) groups=1997800513(domain users) [[email protected] ~]$ pwd /home/linuxtechi [[email protected] ~]$

Step:4 Práva sudo pro uživatele AD na CentOS 7 nebo RHEL 7

V případě, že chcete nakonfigurovat práva sudo pro uživatele AD, pak je nejlepším způsobem vytvořit skupinu na AD s názvem sudoers a přidat do této skupiny uživatele Linux/UNIX a na Linux Serveru vytvořit soubor s názvem „sudoers silný> ” ve složce /etc/sudoers.d/

Vložte do souboru následující obsah.

[[email protected] ~]# cat /etc/sudoers.d/sudoers %sudoers ALL=(ALL) ALL [[email protected] ~]#

V mém případě jsem dal všechna práva uživatelům, kteří jsou součástí skupiny sudoers. Jakmile budete s těmito změnami hotovi, znovu se přihlaste na svůj server pomocí přihlašovacích údajů AD a zjistěte, zda je uživatel součástí skupiny sudoers.

To je vše z tohoto článku, doufám, že máte představu, jak se připojit k serveru RHEL nebo CentOS s doménou Windows. Podělte se o své názory a cenné komentáře.