SSH je široce používaný protokol používaný většinou správci systému k bezpečnému přihlášení ke vzdáleným serverům. Umožňuje jim přístup z příkazového řádku pracovat na vzdáleném systému, jako by seděli přímo na serveru. V tomto příspěvku popíšeme, jak můžete povolit SSH v systému CentOS a připojit se k němu pomocí klienta SSH. Popíšeme také, jak nakonfigurovat SSH server.

Pro Ubuntu OS navštivte tento příspěvek, kde se dozvíte, jak povolit SSH na Ubuntu.

Poznámka :Postup jsme předvedli na CentOS 8 stroj.

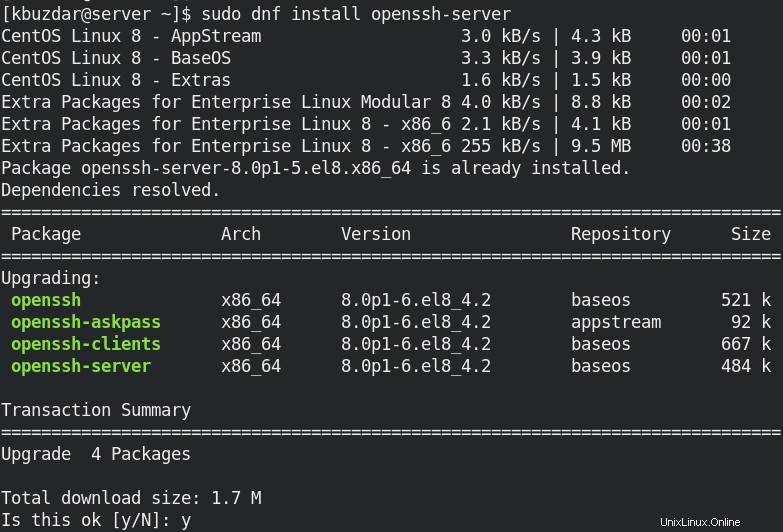

Krok 1:Instalace serveru OpenSSH

Nejprve budete muset nainstalovat server OpenSSH na počítač, ke kterému chcete vzdáleně přistupovat přes SSH. Pomocí níže uvedeného příkazu nainstalujte server OpenSSH na váš počítač CentOS:

$ sudo dnf install openssh-server

Zadejte sudo heslo a poté uvidíte, že instalace začala. Stiskněte y pokud budete vyzváni k potvrzení.

To by mělo nainstalovat server OpenSSH do vašeho systému.

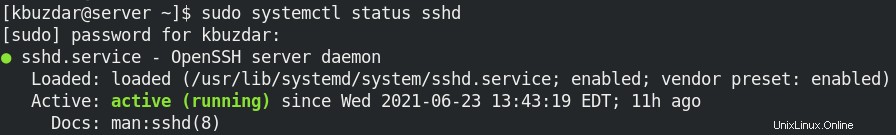

Krok 2:Spusťte démona SSH a ověřte stav

Nyní, když je SSH nainstalováno, můžete spustit jeho službu. Ke spuštění démona SSH použijte následující příkaz:

$ sudo systemctl start ssh

Poté k ověření, zda se spustil démon SSH, použijte příkaz níže:

$ sudo systemctl status sshd

Krok 3:Povolte SSH přes bránu firewall

Pokud je na vašem systému CentOS povolena brána firewall, bude blokovat příchozí provoz SSH. Chcete-li povolit příchozí provoz SSH, budete muset přidat pravidlo do brány firewall. Výchozí port používaný SSH je 22. Pravidlo by tedy mělo otevřít port 22.

Pomocí níže uvedeného příkazu povolte příchozí provoz SSH na portu 22:

$ sudo firewall-cmd --permanent --add-port=22/tcp

Tento příkaz přidá do vašeho firewallu pravidlo, které povolí provoz na portu 22. Pokud jste nakonfigurovali SSH pro jiný port než 22, ujistěte se, že tento port používáte v pravidle brány firewall.

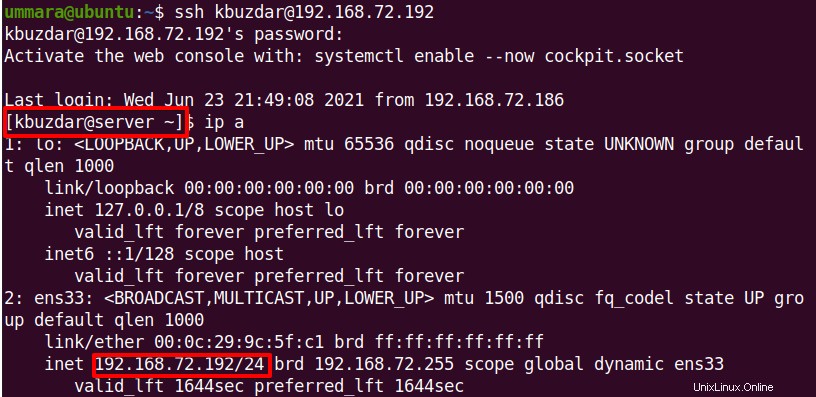

Krok 4:Otestujte přístup SSH

Chcete-li otestovat, zda SSH funguje a můžete se k němu připojit, otevřete svůj klientský počítač. Tento počítač by měl mít klienta SSH. Pokud používáte klienta CentOS, můžete klienta SSH nainstalovat následovně:

$ sudo dnf install openssh-clients

Zde to otestujeme pomocí našeho klientského počítače Ubuntu.

Pro připojení k SSH serveru budete potřebovat IP adresu a uživatelské jméno vzdáleného systému:

$ ssh [email protected]_ip_address

Například v našem případě byla IP adresa vzdáleného počítače (kde je nainstalován SSH server) „192.168.72.192“ a uživatelské jméno bylo „kbuzdar“, takže jsme spustili příkaz:

$ ssh [email protected]

Poznámka :Pokud nevíte, jak zjistit IP adresu počítače, navštivte tento příspěvek.

Po připojení k serveru SSH budete požádáni o zadání hesla. Zadejte heslo a poté budete přihlášeni ke vzdálenému systému. Nyní si také všimnete, že výzva terminálu byla změněna tak, aby odrážela uživatelské jméno vzdáleného systému a jméno systému.

Konfigurace SSH

Konfigurační soubor SSH se nachází na adrese /etc/ssh/sshd_config . Tento soubor obsahuje různé možnosti konfigurace, které můžete změnit podle svých potřeb. Zde se podíváme na několik běžných možností, které mohou vyžadovat úpravy, např. změna výchozího portu SSH a naslouchací adresy, zakázání přihlášení uživatele root, konfigurace maximálního počtu relací a pokusů o heslo atd.

Chcete-li nakonfigurovat nebo změnit jakoukoli možnost, budete muset upravit sshd_config soubor:

$ sudo nano /etc/ssh/sshd_config

Pamatujte, že po změně jakýchkoli nastavení v sshd_config soubor, nezapomeňte znovu načíst server SSH, aby byly změny implementovány:

$ sudo systemctl reload ssh

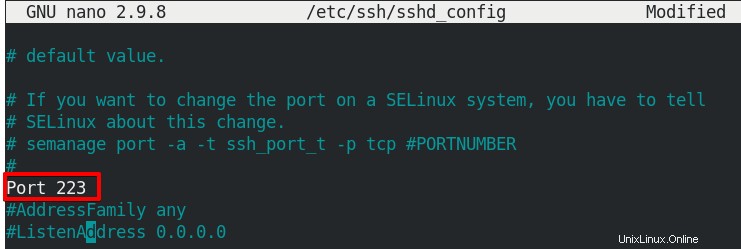

Změna portu SSH

SSH standardně používá port 22 pro naslouchání příchozím připojením. Pokud z jakéhokoli důvodu chcete změnit port SSH, můžete tak učinit úpravou sshd_config soubor a hledání řádku, který říká:

# Port 22

Odkomentujte řádek odstraněním křížku (#) a nahrazením 22 s číslem portu, který chcete nastavit pro SSH.

Po dokončení uložte a zavřete soubor sshd_config.

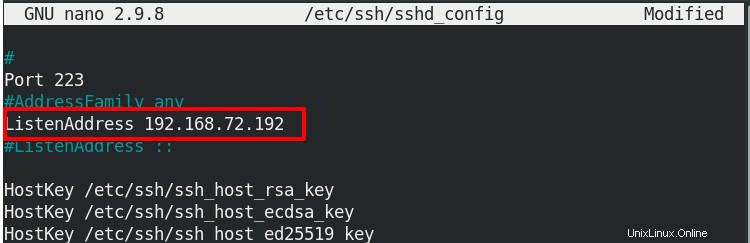

Změna adresy pro poslech

Ve výchozím nastavení SSH naslouchá na všech lokálních rozhraních. Chcete-li nakonfigurovat SSH tak, aby naslouchalo pouze na konkrétním síťovém rozhraní, upravte sshd_config soubor:

$ sudo nano /etc/ssh/sshd_config

Vyhledejte řádek, který říká:

#ListenAddress 0.0.0.0

Odkomentujte výše uvedený řádek a nahraďte 0.0.0.0 místní adresou, na které má SSH naslouchat.

Po dokončení uložte a zavřete soubor sshd_config.

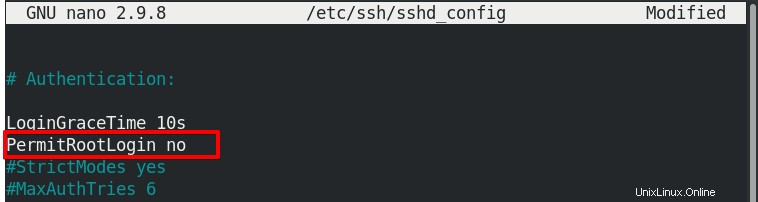

Zakázat přihlášení uživatele root

Ve výchozím nastavení root uživatel se může přihlásit pomocí SSH. To je řízeno parametrem PermitRootLogin v souboru sshd_config, který je ve výchozím nastavení „yes“, což znamená, že přihlášení root je povoleno.

Chcete-li zakázat přihlášení uživatele root, upravte soubor sshd_config:

$ sudo nano /etc/ssh/sshd_config

Hledejte řádek, který říká:

# PermitRootLogin no

Odkomentujte (pokud je zakomentován) výše uvedený řádek a nahraďte „no“ za „ano“, abyste zakázali přihlášení root pomocí SSH.

Po dokončení uložte a zavřete soubor sshd_config.

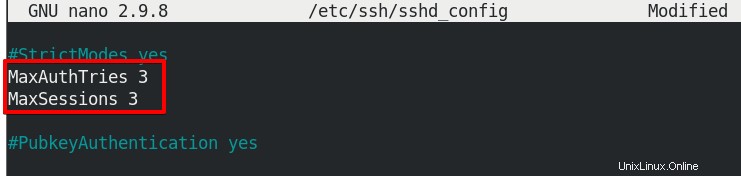

Změna počtu povolených relací a pokusů o ověření

Ve výchozím nastavení je maximální povolený počet relací na jedno síťové připojení 10. Lze jej změnit pomocí MaxSessions parametr v sshd_config soubor. Podobně je maximální počet pokusů o ověření pro jednu relaci přihlášení 6, což lze změnit pomocí MaxAuthTries parametr.

Chcete-li změnit počet povolených relací na síťové připojení, vyhledejte řádek, který říká:

# MaxSessions 10

Odkomentujte výše uvedený řádek a nahraďte jeho hodnotu požadovanou hodnotou.

Chcete-li změnit počet povolených pokusů o ověření na relaci přihlášení, vyhledejte řádek, který říká:

# MaxAuthTries 6

Odkomentujte výše uvedený řádek a nahraďte jeho hodnotu požadovanou hodnotou.

Po dokončení uložte a zavřete soubor sshd_config.

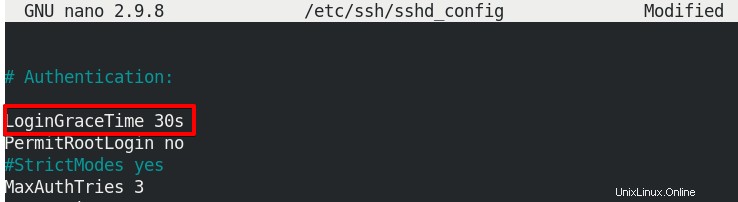

Změna doby odkladu

Když se připojíte k serveru SSH, máte 120 sekund (výchozí čas) na dokončení ověření pomocí uživatelského jména a hesla. Pokud se během této doby nepřihlásíte, server spojení přeruší a budete se muset přihlásit znovu. Tuto dobu můžete nastavit o něco déle, než trvá dokončení přihlášení, nebo ji nastavit nižší, abyste zabránili útokům DoS, kdy je několik relací ponecháno otevřených po dlouhou dobu.

Chcete-li tento čas změnit, vyhledejte řádek, který říká:

# LoginGraceTime 120

Odkomentujte výše uvedený řádek a nahraďte jeho hodnotu vámi požadovaným časem (v sekundách). Pokud nechcete nastavit žádný časový limit, nastavte jeho hodnotu na 0.

Po dokončení uložte a zavřete soubor sshd_config.

V tomto příspěvku jsme se zabývali tím, jak povolit SSH na počítači CentOS a připojit se k němu pomocí klientského počítače. Podívali jsme se také na různé možnosti konfigurace pro SSH server. Pokud chcete, aby byl váš vzdálený přístup bezpečný, navštivte náš příspěvek na téma 11 nejlepších způsobů, jak zabezpečit server SSH.