Domain Name System (DNS) umožňuje veškerou síťovou komunikaci. DNS se může zdát jako neviditelná síla nebo entita, dokud se něco nepokazí, pak je to zřejmé:Pokud služba DNS selže, nic nefunguje.

Tento článek nastíní osvědčené postupy a nejdůležitější bezpečnostní opatření pro udržení zdravé infrastruktury DNS. Nezapomeňte vzít v úvahu body uvedené níže, abyste vytvořili bezpečný a robustní DNS.

Doporučené postupy pro výkon DNS

Zajistěte redundanci a vysokou dostupnost DNS

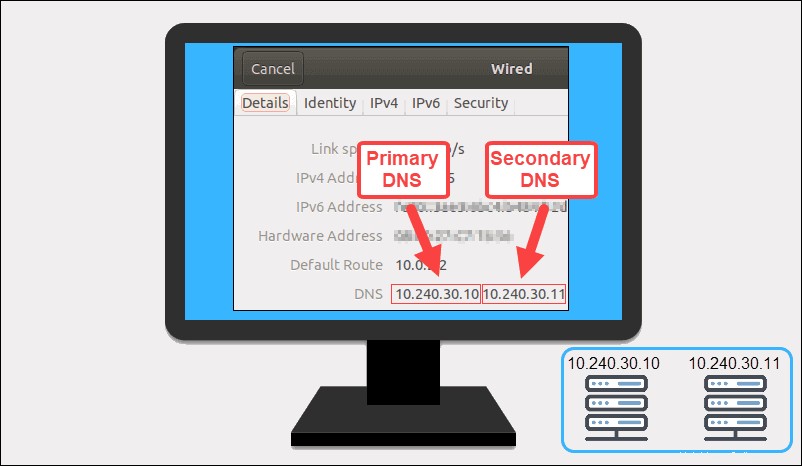

Protože DNS je pilířem síťových aplikací, musí být infrastruktura DNS vysoce dostupná. Chcete-li dosáhnout nezbytné redundance, musíte mít ve své organizaci alespoň primární a sekundární servery DNS.

Chcete-li udržet kritické obchodní služby v chodu, musíte mít alespoň dva interní servery DNS je nutností. Všechny služby Active Directory, sdílení souborů a e-mailové služby závisí na správném fungování DNS. Bez zdravých a funkčních interních serverů DNS nemohou interní zařízení komunikovat.

Pokud jeden DNS server narazí na problém, druhý jej okamžitě převezme. Správci konfigurují počítače tak, aby automaticky používaly sekundární DNS, pokud primární nereaguje. IP interního DNS serveru může být jakákoli adresa v rozsahu IP privátní sítě.

Tím, že servery DNS budou redundantní, můžete dosáhnout vysoké dostupnosti infrastruktury DNS. Nepřetržitá replikace z primárních na sekundární servery udrží vaše záznamy DNS synchronizované a v bezpečí před selháním. Můžete zajistit, že nikdy nenastane doba, kdy nebudou pro koncového uživatele dostupné žádné služby.

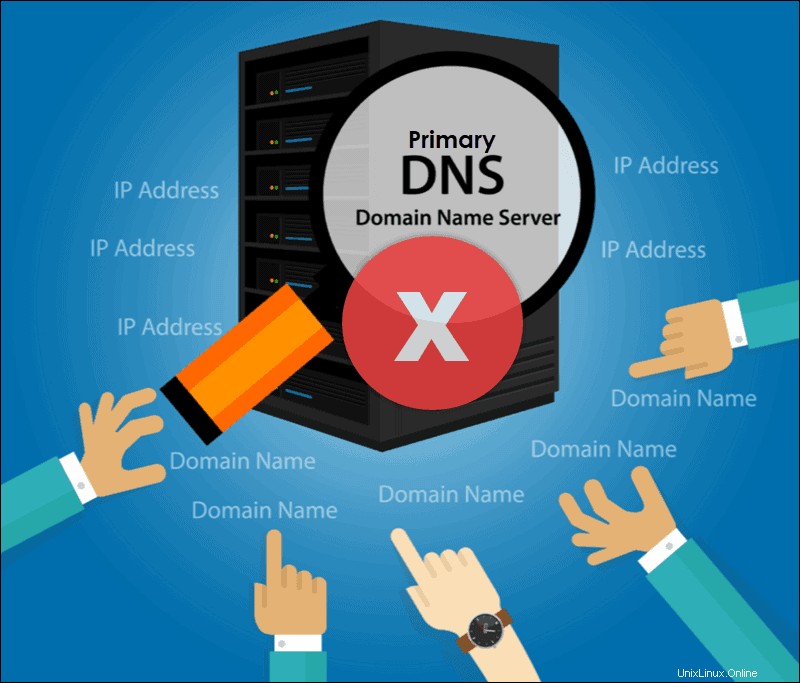

Skrýt servery DNS a informace DNS

Ne každý DNS server a každá informace musí být zpřístupněna všem uživatelům.

Nejprve zpřístupněte pouze servery a nezbytná data pro jednotlivce používající tyto servery. To je zvláště důležité, pokud musí být vaše názvy domén viditelné pro veřejnost.

Zadruhé skryjte svůj primární server DNS . Primární servery nesmí být viditelné pro externí uživatele. Záznamy pro tyto servery by neměly být dostupné v žádné veřejně přístupné databázi jmenných serverů. Požadavky od koncových uživatelů by měly řešit pouze sekundární servery DNS.

Pokud je server DNS přístupný zvenčí vaší sítě, tento server musí být pouze autoritativním serverem DNS. Není potřeba, aby se externí uživatelé dotazovali na vaše rekurzivní servery DNS. Odpovídat pouze na iterativní dotazy pro příslušné zóny, pro které je server autoritativní, je vysoce výkonná konfigurace.

A konečně,k primárním serverům ve vaší organizaci by měli mít přístup pouze správci systému a pracovníci IT. Pokud necháte primární servery DNS viditelné pro všechny interní uživatele, může to být závažný bezpečnostní problém. Obecně platí, že skryjte servery DNS a data před uživateli, kteří k nim nepotřebují mít přístup.

Mám použít externí nebo interní server DNS?

Odpověď na tuto otázku závisí na interním nastavení.

Chcete-li umožnit zařízením v jedné doméně komunikovat mezi sebou, musíte je nasměrovat na interní server DNS. Externí servery DNS nemohou přeložit názvy hostitelů interních zařízení.

Například, když počítač DESKTOP1 odešle DNS dotaz na kancelářskou tiskárnu nebo server hr- 1, pouze interní DNS může poskytnout záznam o prostředku. Pokud nastavíte zařízení tak, aby používalo externí DNS, jako je 8.8.8.8 společnosti Google , nebudete moci používat interní zdroje.

V interních prostředích je třeba nastavit primární i sekundární DNS na interní jmenný server . I když selže primární server DNS, nebudou žádné problémy s připojením. Sekundární DNS server obsahuje všechny záznamy a funguje jako záloha. V případě problému tento server odpovídá na všechny dotazy, dokud není primární server zálohován a spuštěn.

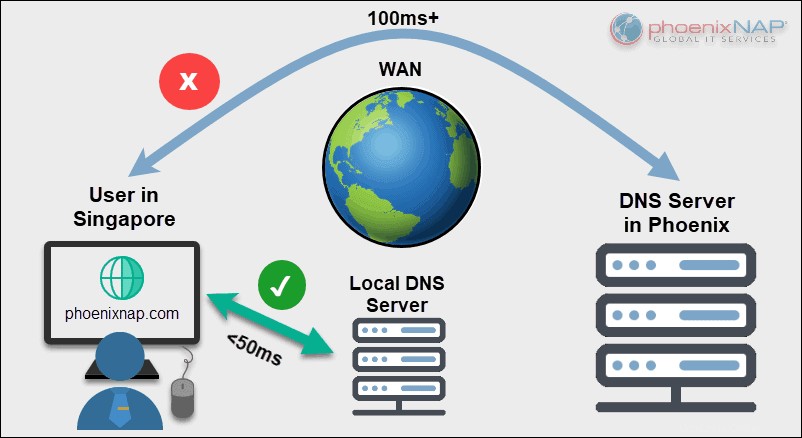

Použít místní nebo nejbližší server DNS

Velké organizace mají často kanceláře po celém světě. Pokud to infrastruktura umožňuje, měli byste v každé kanceláři nastavit místní DNS server.

Důvodem je, že místní server zkracuje dobu odezvy na požadavky DNS. Když dotaz putuje přes WAN na vzdálený jmenný server, uživatel získá delší dobu načítání.

S vysokým počtem klientů roste počet DNS dotazů. Jedna centralizovaná sada serverů DNS dokáže zpracovat všechny požadavky, ale s větší latencí. Nasměrováním počítačů uživatelů na místní nebo nejbližší jmenný server se doba odezvy zkrátí na minimum.

V tomto případě latence nepřesáhne 50 ms. Navíc je toto číslo obvykle mnohem nižší než tato hodnota. Použití nejbližšího serveru DNS zkracuje dobu načítání všech počítačů. Tímto způsobem také odstraníte zátěž vzdáleného serveru v centrále a zlepšíte jeho výkon. Doporučení pro alespoň dva servery DNS zůstává v platnosti i zde.

Osvědčené postupy zabezpečení DNS

DNS servery jsou častým cílem kybernetických útoků. Zabezpečení infrastruktury DNS je zásadním krokem v prevenci narušení vaší organizace. Abyste se vyhnuli zásadnímu dopadu na vaše nastavení DNS, použijte bezpečnostní opatření popsaná níže.

Povolit protokolování DNS

Protokolování DNS je nejúčinnějším způsobem sledování aktivity DNS. Protokoly vám dají vědět, jestli se někdo plete do vašich serverů DNS. Kromě aktivity klienta vás protokoly ladění informují o problémech s dotazy nebo aktualizacemi DNS.

Protokoly DNS také ukazují stopy otravy mezipaměti. V tomto případě útočník změní data uložená v mezipaměti a pošle klienty z kurzu. Například IP adresa www.youtube.com může být změněna na IP adresu škodlivého webu. Když klient odešle dotaz DNS na youtube.com, server nyní vrátí špatnou IP. Uživatelé poté navštíví webové stránky, které navštívit nechtěli, a stanou se terčem hackerů.

Přestože protokolování ladění DNS posouvá zabezpečení na vyšší úroveň, někteří správci systému se jej rozhodnou zakázat. Hlavním důvodem je zvýšení výkonu. Sledování síťové aktivity vám může pomoci odhalit některé útoky, jako je DDoS, ale ne otravu mezipamětí. Proto důrazně doporučujeme povolitprotokoly ladění DNS .

Zamknout mezipaměť DNS

Kdykoli existuje dotaz od klienta, DNS najde informace a uloží je do mezipaměti pro budoucí použití. Tento proces umožňuje serveru rychleji reagovat na stejné dotazy. Útočníci mohou tuto funkci zneužít změnou uložených informací.

O krok dále od povolení protokolů ladění DNS je uzamykání mezipaměti DNS . Tato funkce určuje, kdy lze změnit data uložená v mezipaměti. Server uchovává vyhledávací informace po dobu definovanou TTL (time to live). Pokud je zamykání mezipaměti zakázáno, mohou být informace přepsány před vypršením TTL. To ponechává prostor pro útoky otravy mezipamětí.

V závislosti na operačním systému může být ve výchozím nastavení povoleno zamykání mezipaměti. Stupnice zamykání mezipaměti jde až na 100 procent. Když je hodnota nastavena na 70, přepsání dat není možné pro 70 % TTL. Definováním zamykání mezipaměti na 100 je změna informací v mezipaměti zablokována, dokud nevyprší doba TTL.

Filtrování požadavků DNS za účelem blokování škodlivých domén

Filtrování DNS je účinný způsob, jak zabránit uživatelům v přístupu na web nebo doménu. Hlavním důvodem blokování překladu názvů pro doménu je, pokud je o této doméně známo, že je škodlivá. Když klient odešle dotaz na blokovanou webovou stránku, DNS server zastaví veškerou komunikaci mezi nimi.

Filtrování DNS výrazně snižuje pravděpodobnost virů a malwaru dosažení vaší sítě. Když se klient nemůže dostat na škodlivou stránku, počet hrozeb, které mohou prolézt uvnitř vaší infrastruktury, je minimální. Vaši IT pracovníci tak nebudou muset nepřetržitě pracovat na odstraňování virů.

Kromě zabezpečení mohou organizace chtít zablokovat doménu kvůli obchodní politice nebo kvůli produktivitě. Seznam blokovaných domén může zahrnovat sociální média, hazardní hry, pornografii, stránky pro streamování videa nebo jakékoli jiné webové stránky. DNS může filtrovat požadavky podle uživatele, skupiny nebo blokovat přístup všem uživatelům.

Moderní softwarová řešení zabezpečení a firewallu standardně zahrnují filtrování DNS. Některá z těchto zařízení poskytují pravidelně aktualizované seznamy špatných domén. Použitím hotového softwarového řešení můžete automatizovat filtrování DNS a vyhnout se ručnímu přidávání nových položek.

Ověřte integritu dat DNS pomocí DNSSEC

Domain Name System Security Extensions (DNSSEC) zajišťuje, že klienti obdrží platné odpovědi na své dotazy. Integrita dat je dosažena digitálním podpisem DNSSEC dat DNS poskytovaných jmenným serverům. Když koncový uživatel odešle dotaz, server DNS poskytne digitální podpis s odpovědí. Klienti tedy vědí, že obdrželi platné informace pro odeslaný požadavek.

Tato přidaná vrstva zabezpečení pomáhá v boji proti útokům protokolu DNS. Protože DNSSEC nabízí integritu dat a autoritu původu, útoky falšování DNS a otrava mezipaměti jsou úspěšně odvráceny . Klienti jsou pak přesvědčeni, že navštěvují stránky, které chtěli navštívit.

Konfigurace seznamů řízení přístupu

Seznamy řízení přístupu (ACL) představují další způsob ochrany serverů DNS před neoprávněným přístupem a spoofingové útoky . K vašemu primárnímu DNS by měli mít přístup pouze správci IT a správci systému. Konfigurace seznamů ACL tak, aby umožňovala příchozí připojení k jmennému serveru od konkrétních hostitelů, zajistí, že s vašimi servery mohou komunikovat pouze zamýšlení pracovníci.

Navíc musí ACL definovat, které servery mohou provádět zónové přenosy. Útočníci se mohou pokusit určit vaše nastavení zóny odesláním požadavků na přenos zóny prostřednictvím sekundárních serverů DNS. Pokud zablokujete všechny požadavky na přenos zóny přes sekundární servery, útočník nemůže získat informace o zóně. Tato konfigurace brání třetím stranám získat přehled o tom, jak jste organizovali vnitřní síť.