Kali Linux je linuxová distribuce zaměřená na profesionály v oblasti kybernetické bezpečnosti, penetrační testery a etické hackery. Dodává se s velkým sortimentem hackerských nástrojů a mnoho dalších lze nainstalovat.

Možná uvažujete o instalaci Kali Linuxu nebo jste jej nedávno nainstalovali, ale nejste si jisti, kde začít. V této příručce se podíváme na některé z našich oblíbených nástrojů pro penetrační testování a hackerské nástroje v distribuci. Získáte tak dobrý dojem o tom, co je k dispozici, a také určitou představu o tom, jak používat různé nástroje.

V tomto tutoriálu se naučíte:

- Nejlepší nástroje Kali Linux pro penetrační testování a hackování

Nástroje pro penetrační testování a hackování na Kali Linux

Nástroje pro penetrační testování a hackování na Kali Linux | Kategorie | Požadavky, konvence nebo použitá verze softwaru |

|---|---|

| Systém | Kali Linux |

| Software | Není k dispozici |

| Jiné | Privilegovaný přístup k vašemu systému Linux jako root nebo prostřednictvím sudo příkaz. |

| Konvence | # – vyžaduje, aby dané linuxové příkazy byly spouštěny s právy root buď přímo jako uživatel root, nebo pomocí sudo příkaz$ – vyžaduje, aby dané linuxové příkazy byly spouštěny jako běžný neprivilegovaný uživatel |

Nástroje pro penetrační testování a hackerské nástroje pro Kali Linux

Postupujte podle našeho seznamu níže, když procházíme našimi nejlepšími výběry nástrojů pro Kali. Jsou jich stovky víc než to, co zde zmiňujeme, ale toto jsou některé ze základních věcí, o kterých si myslíme, že by o nich měl vědět každý.

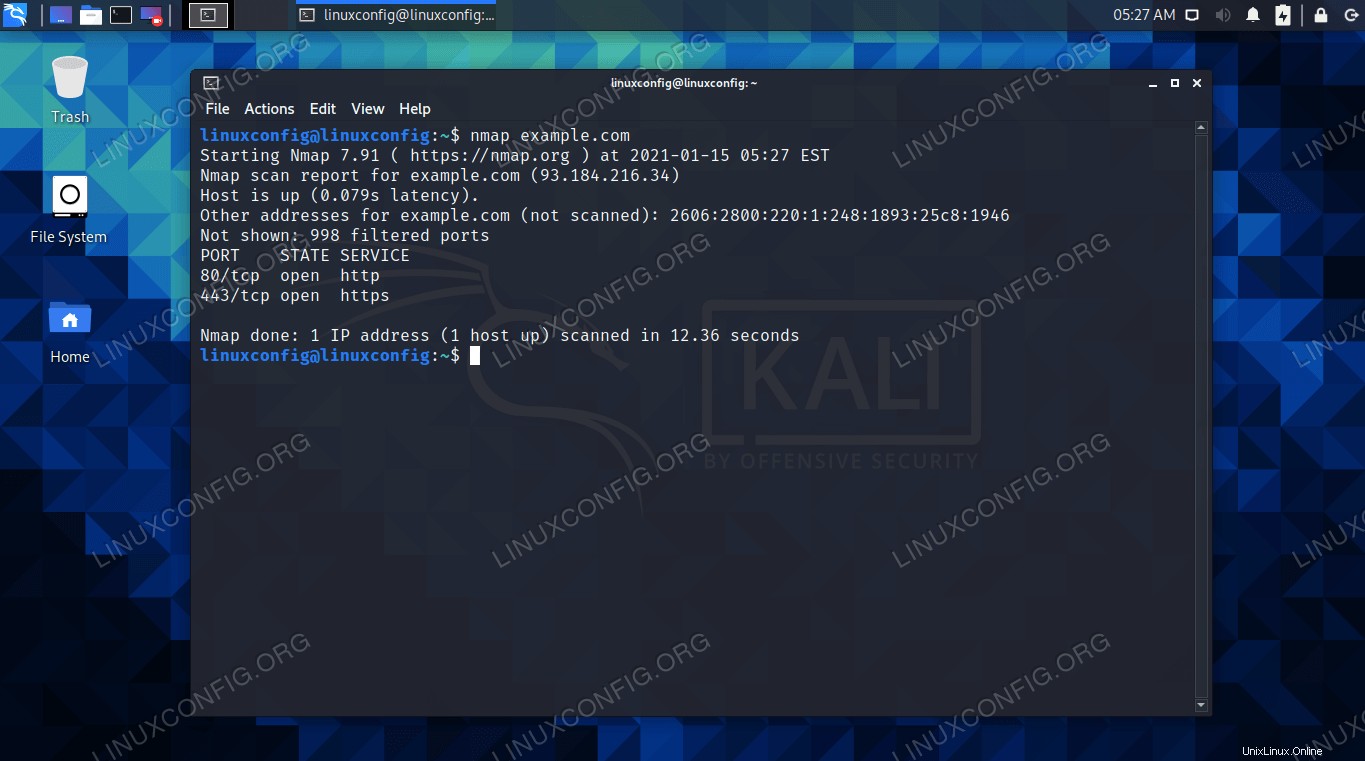

Nmap

Nmap

Nmap Při provádění útoku proti jinému zařízení je prvním krokem shromáždit co nejvíce informací. Informace o síti, směrovačích, bránách firewall a serverech vám pomohou pochopit, jak provést nejúčinnější útok. Pomůže vám také zůstat skrytý. Tato fáze se nazývá digitální průzkum.

Nejlepším nástrojem pro tuto fázi by musel být Nmap. Může provádět všechny typy skenování sítě, aby vám pomohl otisky prstů v síti, ale budete muset vědět trochu o tom, jak tento nástroj používat, a proto jsme napsali úvodní příručku k Nmap.

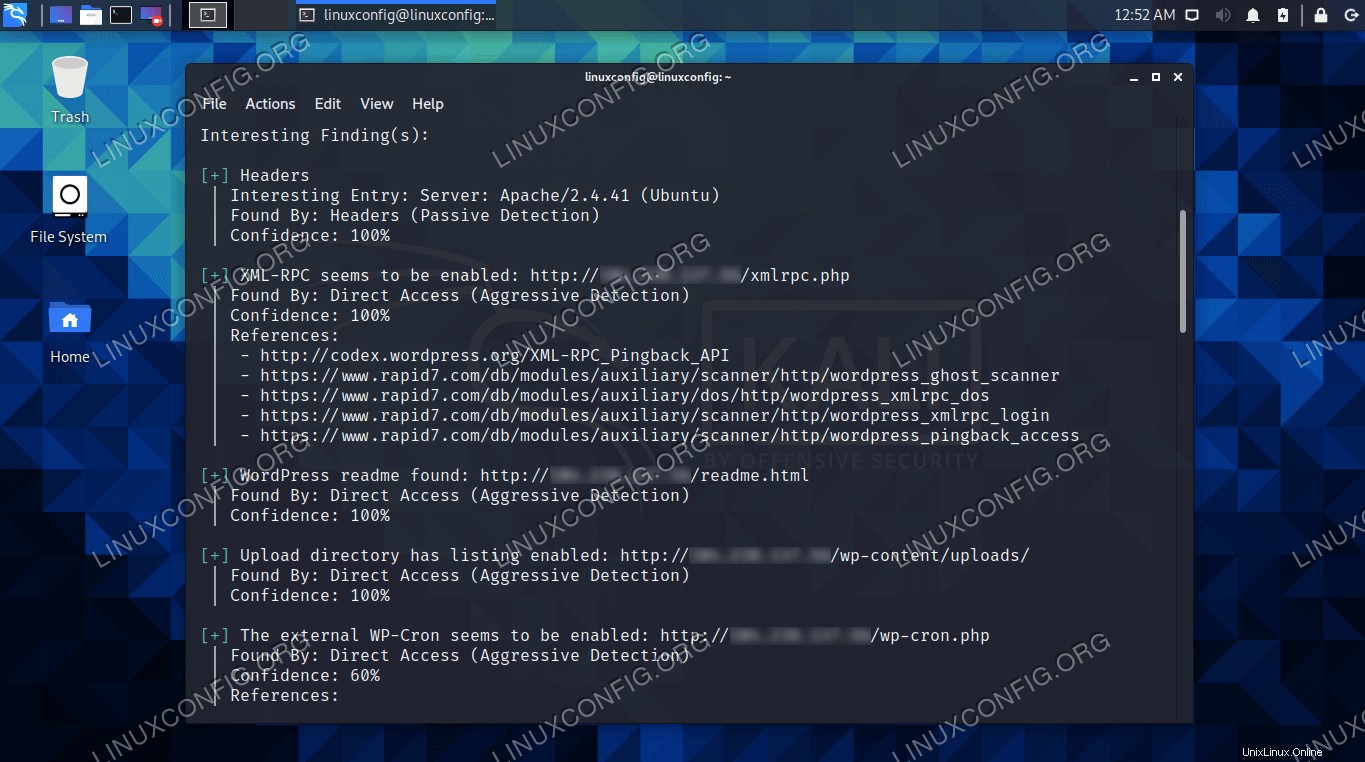

WPScan

WPScan

WPScan Více než 30 % světových webů používá jako systém pro správu obsahu WordPress. Pokud je součástí vaší práce bezpečnostního profesionála skenování webových stránek na zranitelnost, WPScan bude nezbytným nástrojem ve vašem arzenálu. Zjistěte, jak tento nástroj používat v našem průvodci pro použití WPScan ke kontrole zranitelností webů WordPress.

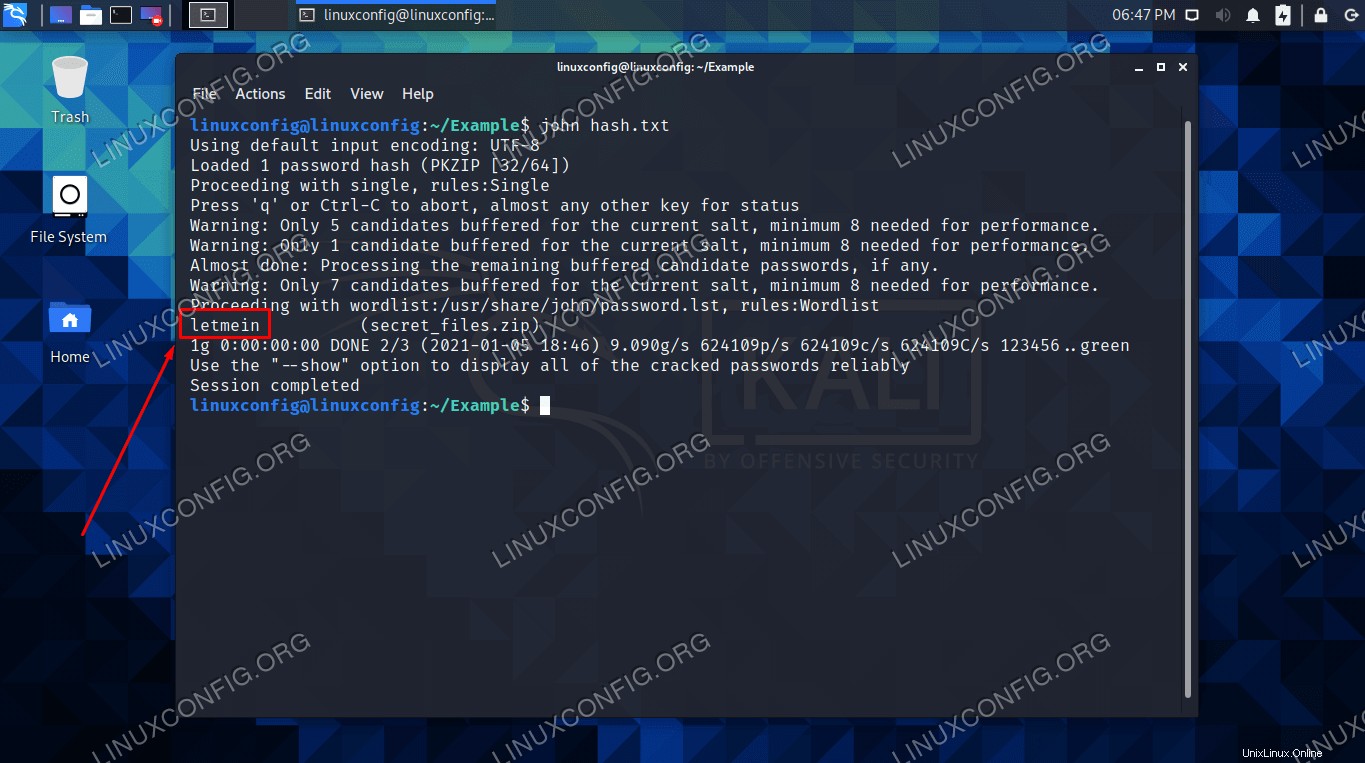

Jan Rozparovač

John Rozparovač

John Rozparovač John the Ripper je jedním z nejlepších nástrojů pro prolomení hesel v Linuxu. Lze jej použít ve spojení s mnoha dalšími nástroji, díky čemuž je poměrně flexibilní.

Slovníkový útok můžete zahájit tím, že Johnovi poskytnete seznam slov podle vlastního výběru, protože Kali přichází s mnoha předinstalovanými. Dokonce jsme ukázali, jak použít Johna k prolomení hesel k souborům zip.

Aircrack-ng

Aircrack-ng je celá sada nástrojů pro skenování a crackování Wi-Fi. Je to téměř vaše jediná zastávka pro cokoli související s využíváním zabezpečení bezdrátových internetových hotspotů a směrovačů. Podívejte se na našeho průvodce používáním Aircrack-ng k testování hesla Wi-Fi.

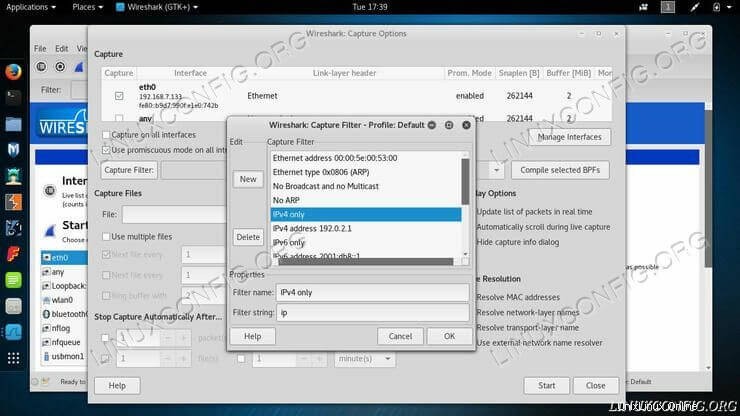

Wireshark

Wireshark

Wireshark Pokud jde o skenování síťového provozu, Wireshark je jedním z nejlepších dostupných analyzátorů síťových protokolů. Dokáže zachytit i analyzovat provoz. Má spoustu funkcí, které vám pomohou oddělit „chmýří“ od toho, co hledáte, díky čemuž je velmi výkonným a efektivním snimačem paketů. Máme celý průvodce filtrováním paketů ve Wiresharku.

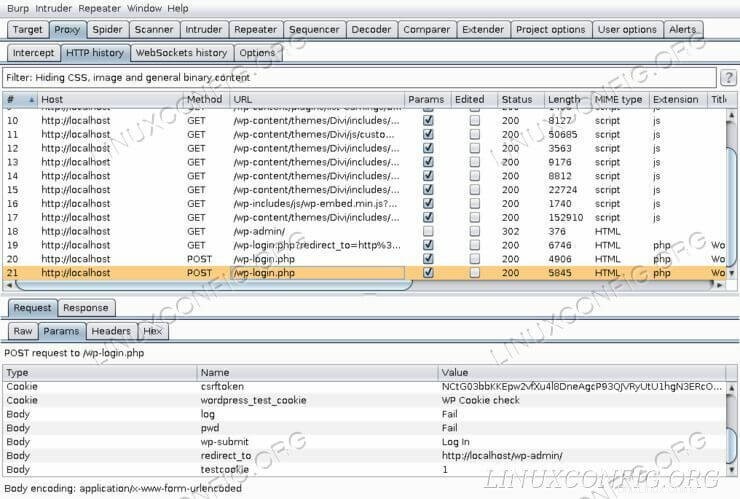

Burp Suite

Burp Suite

Burp Suite Pokud jde o testování zabezpečení webových aplikací, těžko byste našli sadu nástrojů lepších než Burp Suite od Portswigger web security. Umožňuje vám zachytit a sledovat webový provoz spolu s podrobnými informacemi o požadavcích a odpovědích na server a ze serveru. Podívejte se na náš čtyřdílný tutoriál o používání sady Burp Suite v Kali.

Hydra

Hydra je oblíbený nástroj pro spouštění útoků hrubou silou na přihlašovací údaje. Hydra má možnosti pro útok na přihlášení na různých protokolech, jako je SSH nebo webové stránky. Dobře se integruje s jinými nástroji a může využívat seznamy slov k provádění slovníkových útoků. Máme průvodce pro testování hesel SSH pomocí Hydra a testování přihlášení do WordPress pomocí Hydra.

Souprava nástrojů sociálního inženýrství

Říká se, že nejslabší částí zabezpečení jakékoli sítě jsou uživatelé. I když vynucujete přísná síťová pravidla, používáte silná hesla a přijímáte další bezpečnostní opatření, uživatelé mohou být náchylní k sociálnímu inženýrství. Balíček SET vám umožňuje vytvořit věrohodné vektory útoků, které můžete nasadit proti vašim uživatelům, abyste viděli, jak snadno je lze napálit pomocí phishingu a sociálního inženýrství.

Skipfish

Skipfish je vysoce účinný a agresivní nástroj pro skenování zranitelností webových stránek. Dokáže si poradit s velkým sortimentem webových stránek, včetně různých redakčních systémů a HTTP serverů. Je to základní nástroj, který by měli všichni správci webových stránek používat proti jejich webu, aby odhalili případné přetrvávající mezery v zabezpečení.

Metasploit

Pro ty, kteří se zajímají o kybernetickou bezpečnost, bude Metasploit Framework vaším nejlepším přítelem, zatímco se budete učit lana. Je to jakousi all-in-one sadu nástrojů, které mohou zahájit útoky proti cílovým systémům. Skvělý způsob, jak se seznámit s koncepty, je použít „Metasploitable“, virtuální stroj Linux, který má záměrné bezpečnostní díry, které můžete využít.

Král Phisher

King Phisher vám umožňuje simulovat realistické phishingové útoky. Má GUI, které se opravdu snadno používá, takže si můžete rychle nastavit phishingový web.

MacChanger

MacChanger

MacChanger Jednou z nejdůležitějších věcí, které musíte udělat při provádění útoku nebo průzkumu, je zůstat skrytý, anonymní a tichý. Systémy detekce narušení si začnou všímat, pokud zařízení se stejnou IP adresou nebo MAC adresou pokračuje v průzkumu sítě. Proto je důležité ke změně MAC adresy vašeho systému používat nástroj jako MacChanger.

ProxyChains

Abychom přidali na důležitosti MacChanger, musíme také zmínit ProxyChains, které vám umožňují zůstat v anonymitě a přepínat IP adresy. Nejlepší na tom je, že je velmi snadné propojit jakýkoli příkaz prostřednictvím ProxyChains, což vám umožní zůstat v anonymitě během celého průzkumu a útoku.

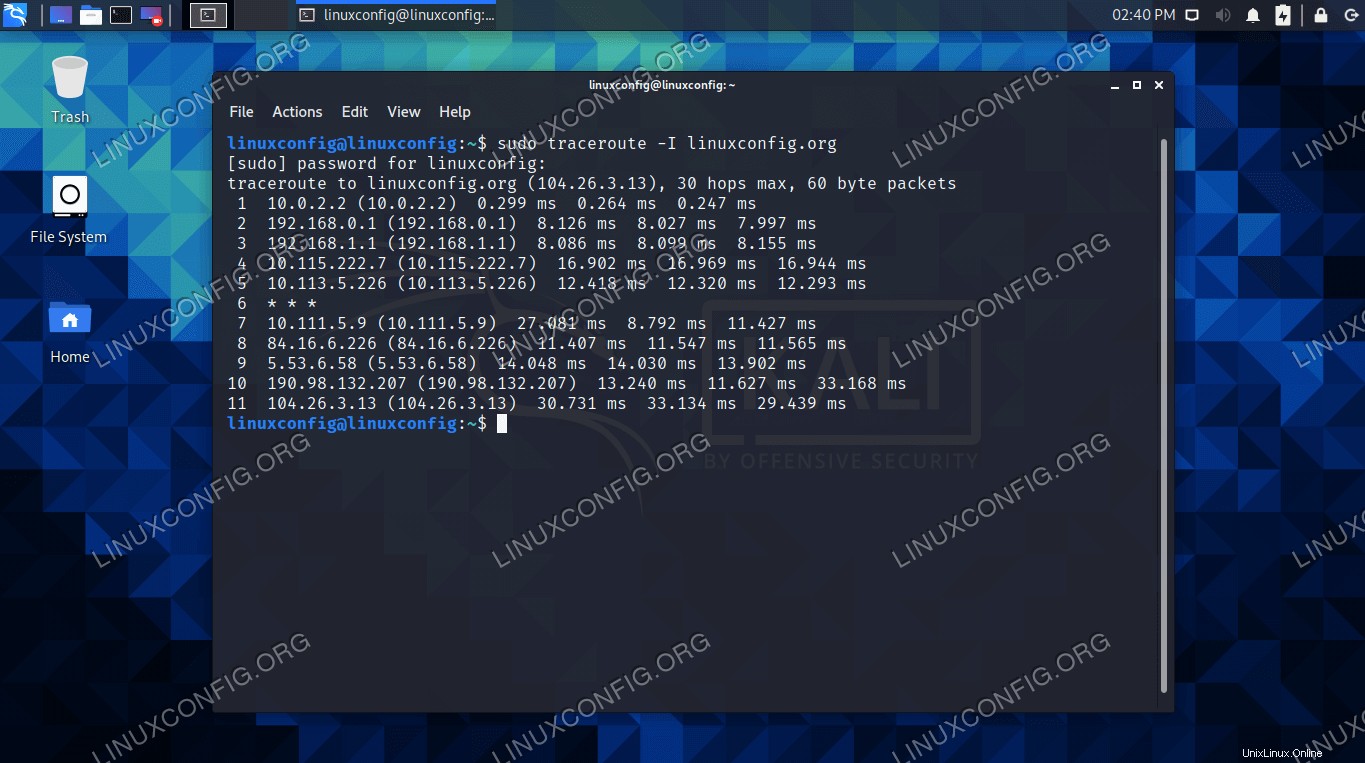

Traceroute

Traceroute

Traceroute Při provádění digitálního průzkumu nebo průnikového testování je důležité otisknout síť tak, že pochopíte, jaké servery nebo zařízení se nacházejí mezi vaším systémem a cílem. Bezpečnostní profesionálové se například nemohou pustit přímo do útoku na webový server, aniž by si nejprve našli čas a zjistili, zda před ním není firewall.

Zde přichází na řadu obslužný program traceroute. Může poslat paket z vašeho systému do cílového počítače a vypsat celou jeho trasu pro cestu tam. To odhalí, kolika zařízeními vaše síťová data procházejí, a také IP adresu každého zařízení.

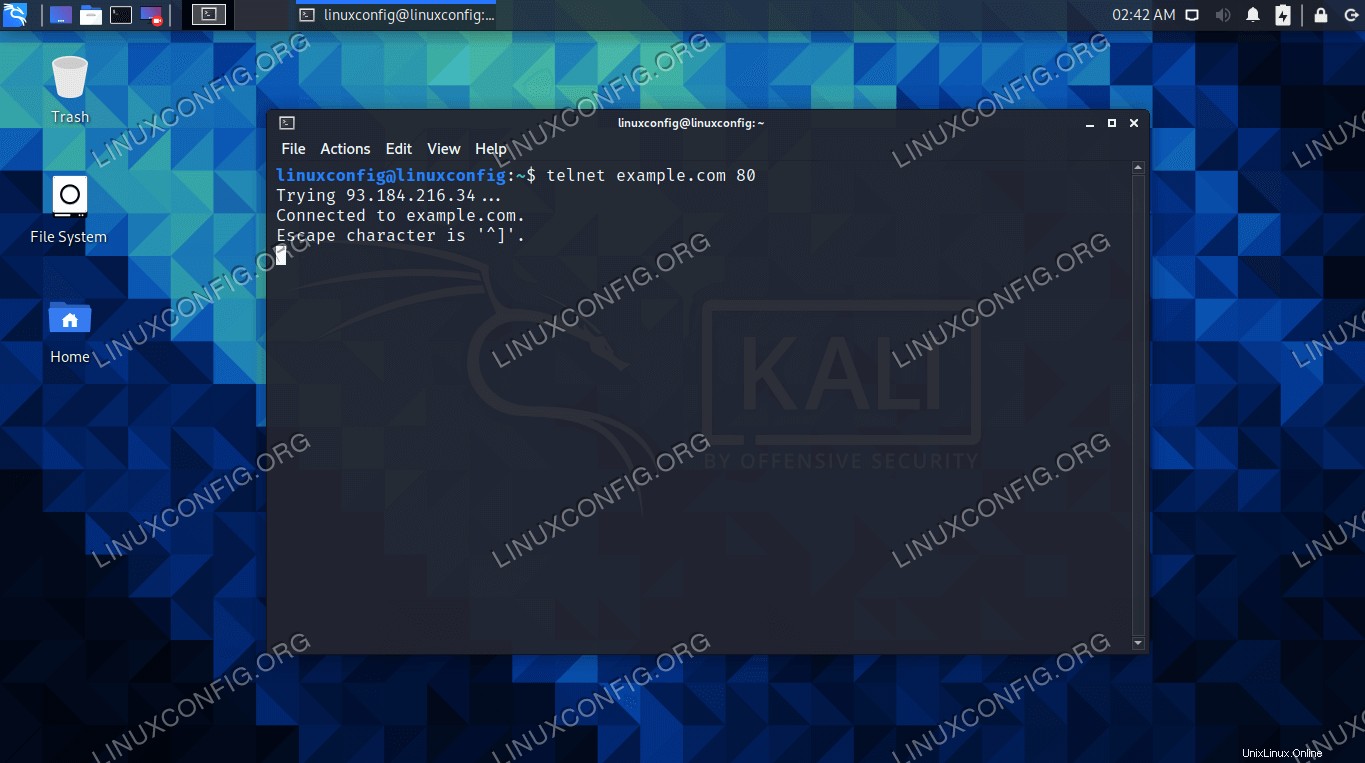

Telnet

Telnet

Telnet I když to není nutně nástroj pro hackování, telnet zůstává ideálním nástrojem pro testování připojení k určitému portu zařízení. Pokud jde o hledání zranitelností, nic nevypadá slibněji než široce otevřený port. Podívejte se na našeho průvodce, jak nainstalovat a používat telnet na Kali.

Dirb

Byli byste překvapeni, co lidé nahrávají na web. A myslí si, že jen proto, že umístí soubory do nějakého náhodného adresáře, je nikdo nenajde. Jistě, Google na to možná nikdy nenarazí, ale tady přichází na řadu Dirb. Dirb může spustit slovníkový útok proti webové stránce, aby našel skryté adresáře. Kdo ví, jaké zábavné věci tam najdete.

Lepší čepice

Bettercap je flexibilní nástroj pro zahájení útoků muže uprostřed. Má také spoustu dalších funkcí, jako je schopnost zachytit HTTP, HTTPS, TCP a další typy síťového provozu za účelem získání přihlašovacích údajů nebo jiných citlivých informací.

JoomScan

JoomScan je podobný WPScan, kromě toho, že funguje pro weby, na kterých běží redakční systém Joomla. I když není tak populární jako WordPress, Joomla stále tvoří slušný podíl na světových webech, takže si rozhodně zaslouží místo mezi našimi oblíbenými nástroji pro testování penetrace.

SQLMap

Databázové servery obsahují mnoho soukromých informací, což z nich přirozeně činí vysoce ceněný cíl. SQLMap automatizuje proces skenování databázových serverů a testování jejich zranitelnosti. Jakmile je nalezena slabina, SQLMap může využívat širokou škálu databázových serverů, dokonce z nich získávat informace nebo spouštět příkazy na serveru.

Fluxion

Fluxion je nástroj sociálního inženýrství navržený tak, aby přiměl uživatele, aby se připojili k síti zlého dvojčete a prozradili heslo vaší bezdrátové sítě. Uživatelé budou věřit, že připojují známý router, ale místo toho používají falešný. Fluxion je skvělý nástroj pro školení uživatelů o důležitosti připojení k důvěryhodným zařízením. Podívejte se na našeho průvodce na Fluxion a zjistěte, jak vytvořit síť zlých dvojčat.

Úvahy na závěr

V této příručce jsme viděli 20 našich oblíbených nástrojů pro penetrační testování a hackerské nástroje pro Kali Linux. Toto je pouze špička ledovce, protože ve výchozím nastavení jsou nainstalovány stovky dalších nástrojů a ještě více lze nainstalovat pomocí několika stisků kláves. Doufejme, že tento seznam vám pomůže informovat o tom, co je na Kali k dispozici a kde začít.