Úvod

Network Mapper (Nmap) je bezplatný nástroj pro skenování zabezpečení sítě s otevřeným zdrojovým kódem. Odesláním IP paketů a analýzou odpovědí může Nmap objevit informace o hostitelích a službách ve vzdálených počítačových sítích.

Nmap může také relativně snadno auditovat zabezpečení zařízení, identifikovat zranitelnosti vaší sítě nebo provádět kontrolu inventáře.

Tento tutoriál ukazuje jak nainstalovat Nmap na Linux a vysvětluje nejdůležitější funkce Nmap.

Předpoklady

- Uživatel s funkcí sudo privilegia

- Přístup k příkazovému řádku

Instalace Nmap v systému Linux

Instalační proces NMAP je jednoduchý a přímočarý, vyžaduje pouze jeden příkaz.

Jak nainstalovat Nmap na Debian / Ubuntu

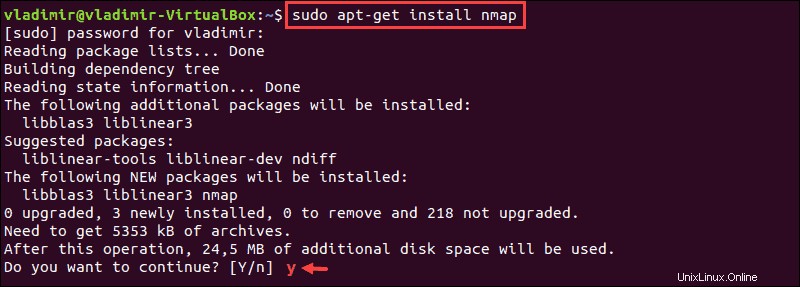

1. Nainstalujte Nmap na Ubuntu zadáním následujícího příkazu:

sudo apt-get install nmap2. Systém vás vyzve k potvrzení instalace zadáním y.

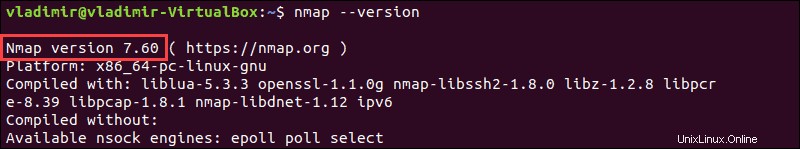

3. Po dokončení instalace ověřte nainstalovanou verzi Nmap zadáním:

nmap –versionV tomto příkladu je verze 7.60.

Jak nainstalovat Nmap na CentOS / RHEL

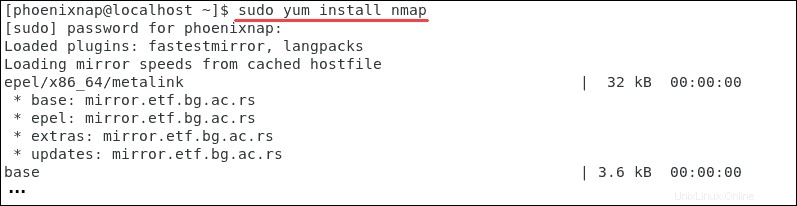

1. Chcete-li nainstalovat Nmap v distribuci Linuxu založené na RHEL zadejte následující příkaz:

sudo yum install nmapToto je příklad výstupu v CentOS 7.

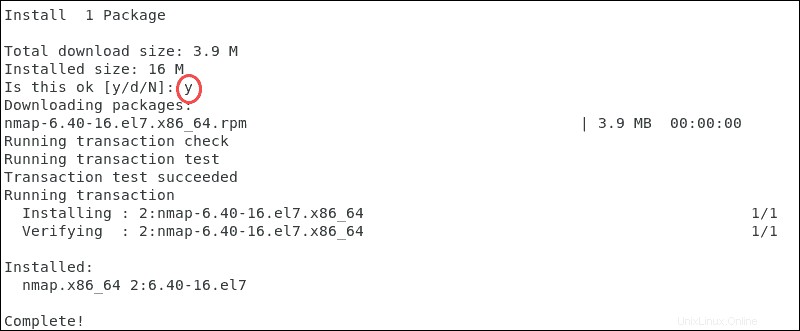

2. Potvrďte instalaci zadáním y.

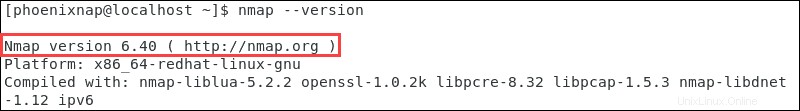

3. Stejně jako v jiných distribucích Linuxu po dokončení instalace zkontrolujte verzi Nmap zadáním:

nmap –versionV tomto příkladu je nainstalovaná verze pro CentOS 7 6.40.

Jak používat NMAP Security Scanner v systému Linux

Po dokončení procesu instalace Nmap příkazy jsou totožné bez ohledu na distribuci Linuxu. Nmap poskytuje seznam naskenovaných cílů spolu s doplňkovými informacemi na základě použitých možností a argumentů.

Tento článek popisuje základní možnosti, které tento nástroj nabízí. Úplný seznam možností naleznete na oficiální stránce Nmap nebo si otevřete příručku z příkazového řádku:

man nmapVyhledat rozsah IP nebo podsíť

Chcete-li získat obecné informace o typu vzdáleného systému:

sudo nmap target_IP or domain.comNamísto skenování jednotlivých IP adres skenujte celý rozsah IP adres tak, že jej definujete v příkazovém řádku:

sudo nmap 185.52.53.2-222Následující příkaz prohledá celou zadanou podsíť:

sudo nmap 185.52.53.0/24Skenování portů pomocí Nmap

Nmap je účinný skener portů, který rozpozná šest stavů portu:

- otevřený – aktivně přijímá TCP spojení, UDP datagramy nebo SCTP asociace

- zavřeno – přístupné; na portu však nenaslouchá žádná aplikace

- filtrováno – nmap nemůže určit, zda je port otevřený kvůli filtrování paketů

- nefiltrovaný – port je přístupný; nicméně nmap není schopen určit, zda je otevřený nebo zavřený

- open|filtred – nmap nemůže určit, zda je port otevřený nebo filtrovaný

- closed|filtred – nmap nemůže určit, zda je port uzavřen nebo filtrován

Specifikace portu a pořadí skenování

Ve výchozím nastavení Nmap skenuje tisíc nejběžnějších portů pro každý protokol. Nabízí také možnosti pro určení, které porty mají být skenovány a zda je skenování náhodné nebo uspořádané.

-p umožňuje zadat rozsahy a sekvence portů:

sudo nmap –p 80,443 185.52.53.222Tento příkaz vyhledá definovaného hostitele na portech 80 a 443.

Skenování TCP SYN

Spusťte TCP SYN pro rychlé a nenápadné skenování. Protože tento typ skenování nikdy nedokončí připojení TCP, je často označován jako polootevřené skenování.

Chcete-li spustit skenování TCP SYN, použijte příkaz:

sudo nmap -sS 185.52.53.222Nmap:Rychlost skenování, agresivita a výřečnost

Rychlost skenování

Skenování velkého počtu hostitelů je časově náročný proces. Nmap má možnost definovat rychlost a důkladnost skenování. Je pochopitelné, že prověřování, která se musí vyhýbat výstrahám IDS, jsou pomalejší.

Označení rychlosti skenování začíná na T0 a rozpětí do T5 . Čím vyšší je rychlost skenování, tím je agresivnější.

Výstup skenování

Aby byly výsledky sofistikovaných testů a algoritmů užitečné, musí být prezentovány srozumitelným a strukturovaným způsobem. –v příkaz zvyšuje upovídanost a nutí Nmap tisknout více informací o probíhajícím skenování.

Otevřené porty se zobrazují v reálném čase a jsou poskytovány odhady doby dokončení.

Agresivní skenování

-A umožňuje komplexní sadu možností skenování. Umožňuje:

- Detekce OS (operačního systému), dostupná také s -O příkaz

- skenování verzí, dostupné také s -sV příkaz

- skenování skriptů, dostupné také s -sC příkaz

- traceroute, dostupné také s –traceroute příkaz

Od Nmap akceptuje více specifikací hostitele na příkazovém řádku, nemusí být stejného typu.

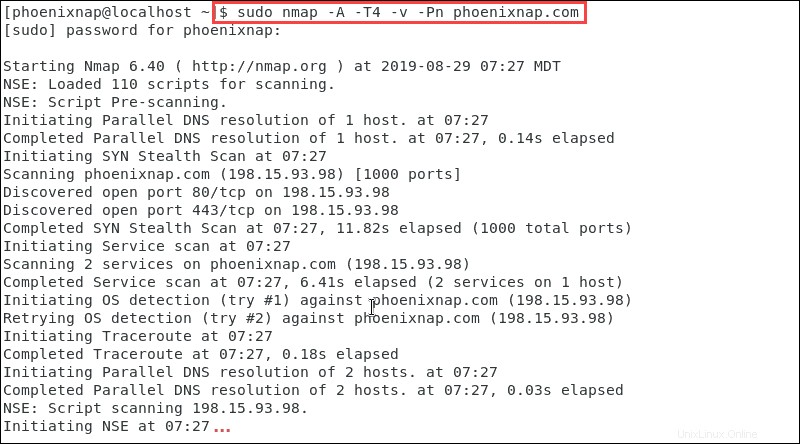

Můžeme kombinovat uvedené možnosti pro detekci OS a verze, skenování skriptů a traceroute. Můžeme také použít –A a –T4 pro rychlejší provedení. Navíc –Pn možnost říci nástroji Nmap, aby nezahájil kontrolu pingem:

sudo nmap –A –T4 –v –Pn phoenixnap.comVýstup zkompiluje a prezentuje informace ze skenování, které jsme požadovali.