Virtuální privátní sítě (VPN) lze využít pro řadu velmi užitečných aplikací. Můžete se bezpečně připojit k jakémukoli veřejnému WiFi hotspotu. Můžete překonat omezení geografického blokování na svých oblíbených webových stránkách. A dokonce se můžete připojit ke své domácí nebo kancelářské síti odkudkoli na světě, jako byste seděli přímo u svého stolu. Tato příručka vás provede procesem nastavení vašeho vlastního serveru OpenVPN a připojení k němu pomocí vaší kopie Viscosity.

Provozování vlastního serveru OpenVPN vám umožní zašifrovat vše, co děláte na internetu, takže můžete bezpečně provádět online bankovnictví na bezplatné WiFi ve vaší oblíbené kavárně. Vše, co odešlete přes připojení VPN, bude z vašeho zařízení šifrováno, dokud se nedostane na váš server OpenVPN doma. Nastavením vašeho OpenVPN serveru pro přístup k vaší domácí nebo kancelářské síti získáte plný přístup ke všem vašim souborům ve vaší síti.

Tato příručka vás provede kroky, které se týkají nastavení serveru OpenVPN na instanci pfSense, která vám umožní bezpečně přistupovat k vaší domácí/kancelářské síti ze vzdáleného místa a volitelně přes ni odesílat veškerý síťový provoz, abyste měli přístup k internetu. také bezpečně.

Tato příručka se nebude zabývat žádnými problémy souvisejícími s nastavením routeru. Server, na kterém běží pfSense, pravděpodobně sám funguje jako router, takže budeme předpokládat, že server pfSense je přímo připojen k internetu se svou vlastní IP adresou.

Příprava

Pro tuto příručku předpokládáme:

- Již jste nainstalovali nejnovější verzi pfSense (2.3 v době psaní tohoto článku)

- pfSense byl nastaven alespoň s rozhraním WAN a LAN

- Během této příručky jste se svým klientským zařízením připojeni k serveru pfSense prostřednictvím jeho rozhraní LAN

- Tato instalace pfSense je nová instalace

- Na klientském zařízení již máte nainstalovanou kopii aplikace Viscosity

Pokud si potřebujete stáhnout a nainstalovat kopii pfSense, informace naleznete na https://www.pfsense.org/download/. Nebudeme se zabývat podrobnostmi nastavení instance pfSense, mnoho průvodců lze nalézt online. Pokud používáte jinou verzi pfSense, je velmi pravděpodobné, že mnoho nebo dokonce všechny kroky popsané v této příručce budou stále platit. Pokud chcete nastavit server OpenVPN na jiném operačním systému, podívejte se prosím na naše další průvodce.

Vaše klientské zařízení musí být připojeno k serveru pfSense přes LAN rozhraní. To je nezbytné, abyste měli přístup k webConfigurator a nastavili konfiguraci pfSense. Specifika toho, jak toho můžete dosáhnout, závisí na konkrétní konfiguraci sítě.

Pokud ještě nemáte na svém klientovi nainstalovanou kopii Viscosity, podívejte se prosím na tuto instalační příručku pro instalaci Viscosity (Mac | Windows).

Podpora

Bohužel nemůžeme poskytnout žádnou přímou podporu pro nastavení vašeho vlastního OpenVPN serveru. Tuto příručku poskytujeme jako laskavost, která vám pomůže začít s vaší kopií Viscosity a využít ji na maximum. Důkladně jsme otestovali kroky v této příručce, abychom zajistili, že pokud budete postupovat podle pokynů podrobně uvedených níže, měli byste být na dobré cestě využívat výhod provozování vlastního serveru OpenVPN.

pfSense nabízí komunitní i komerční podporu, pokud hledáte další informace nebo pomoc, podívejte se na jejich možnosti na https://www.pfsense.org/get-support/

Začínáme

Nejprve se musíte přihlásit do webConfiguratoru ze svého klientského zařízení připojeného k LAN rozhraní serveru pfSense. Otevřete prohlížeč na svém klientovi a přejděte na IP adresu rozhraní LAN vašeho serveru pfSense (něco jako https://10.0.0.1 nebo https://192.168.0.1 ). Budete se muset přihlásit. Výchozí přihlašovací údaje jsou:

User: admin Password: pfsense

Pokud se do webConfigurator přihlašujete poprvé, pokusí se vás provést průvodcem. Přeskočte tento krok kliknutím na logo pfSense a přejděte na hlavní panel.

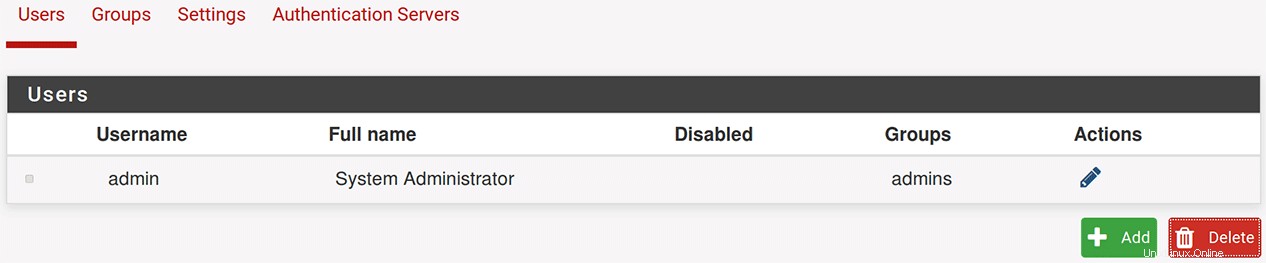

Z bezpečnostních důvodů by mělo být změněno heslo správce pfSense. Klikněte na System> User Manager . Upravte heslo kliknutím na ikonu úprav v části Akce pro účet správce.

Změňte heslo zadáním nového hesla a jeho potvrzením a poté klikněte na Save ve spodní části.

Server DNS

Nastavte IP adresu DNS serverů, které budeme používat:

- Klikněte na

System>General Setup. - V Nastavení serveru DNS v sekci nastavte první dva servery DNS na 8.8.8.8 a 8.8.4.4 (Google DNS). Pokud chcete používat různé servery DNS, můžete je místo toho použít zde.

- Klikněte na

Savena dně.

Povolení těchto serverů DNS:

- Klikněte na

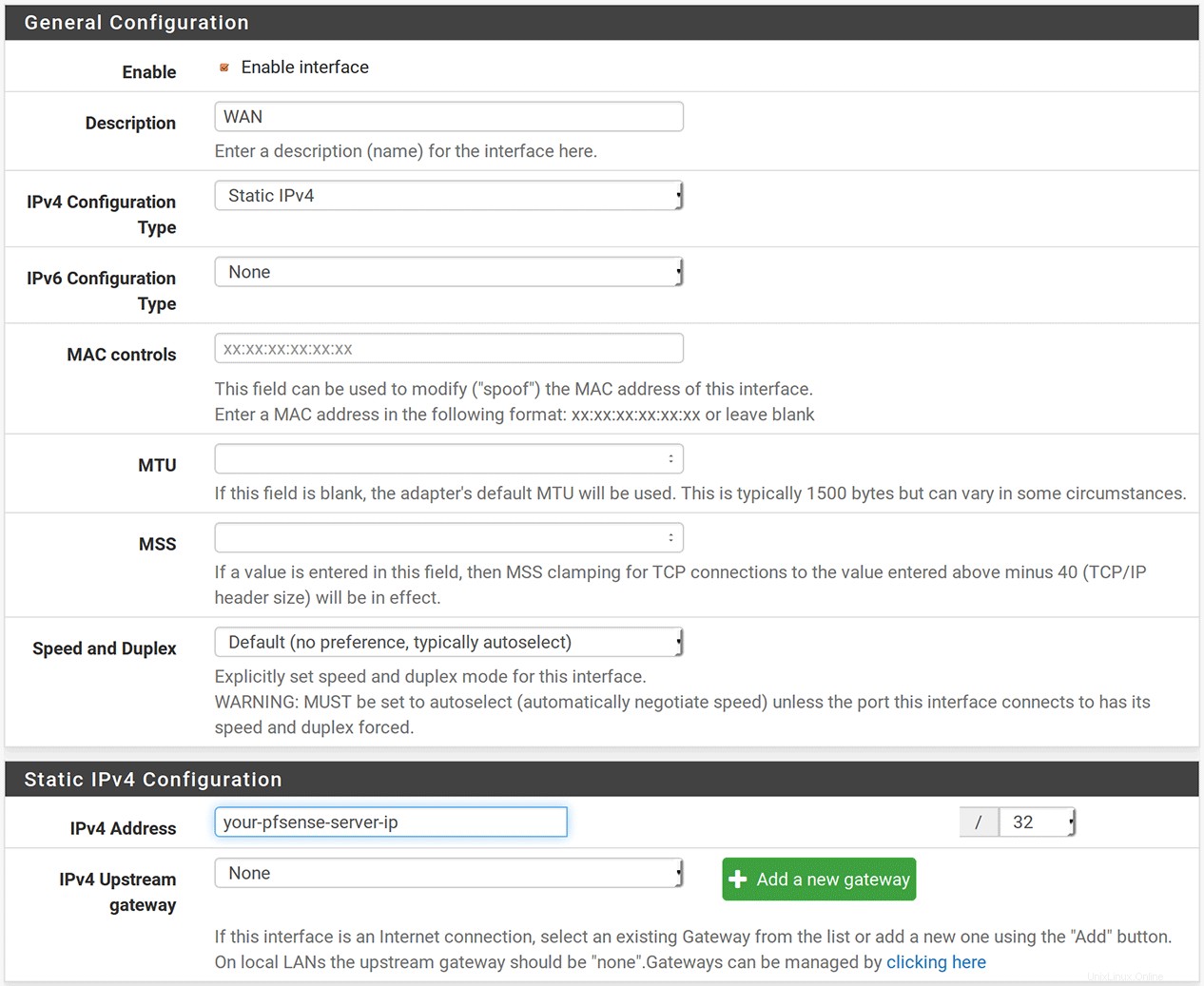

Interfaces>WAN. - V Obecné konfiguraci části, nastavte Typ konfigurace IPv4 na 'Statický IPv4'.

- V Statické konfiguraci IPv4 nastavte adresu IPv4 na WAN IP adresu vašeho pfSense serveru.

- Klikněte na

Savedole. - V horní části stránky se zobrazí žluté pole, klikněte na

Apply changespro resetování rozhraní WAN s novým nastavením DNS.

Tyto servery DNS budou předány připojeným klientům, protože DNS Resolver je ve výchozím nastavení povolen.

- Klikněte na

Services>DNS Resolverpro úpravu nastavení DNS Resolveru. - Zkontrolujte Přeposílání dotazů DNS pro aktivaci režimu přeposílání.

- Klikněte na

Savedole. - V horní části stránky se zobrazí žluté pole, klikněte na

Apply changes.

Průvodce OpenVPN

Server OpenVPN lze nastavit pomocí vestavěného průvodce.

- Klikněte na

VPN>OpenVPNa klikněte naWizardstab. - Budete vyzváni, abyste vybrali Typ backendu ověřování . Klikněte na

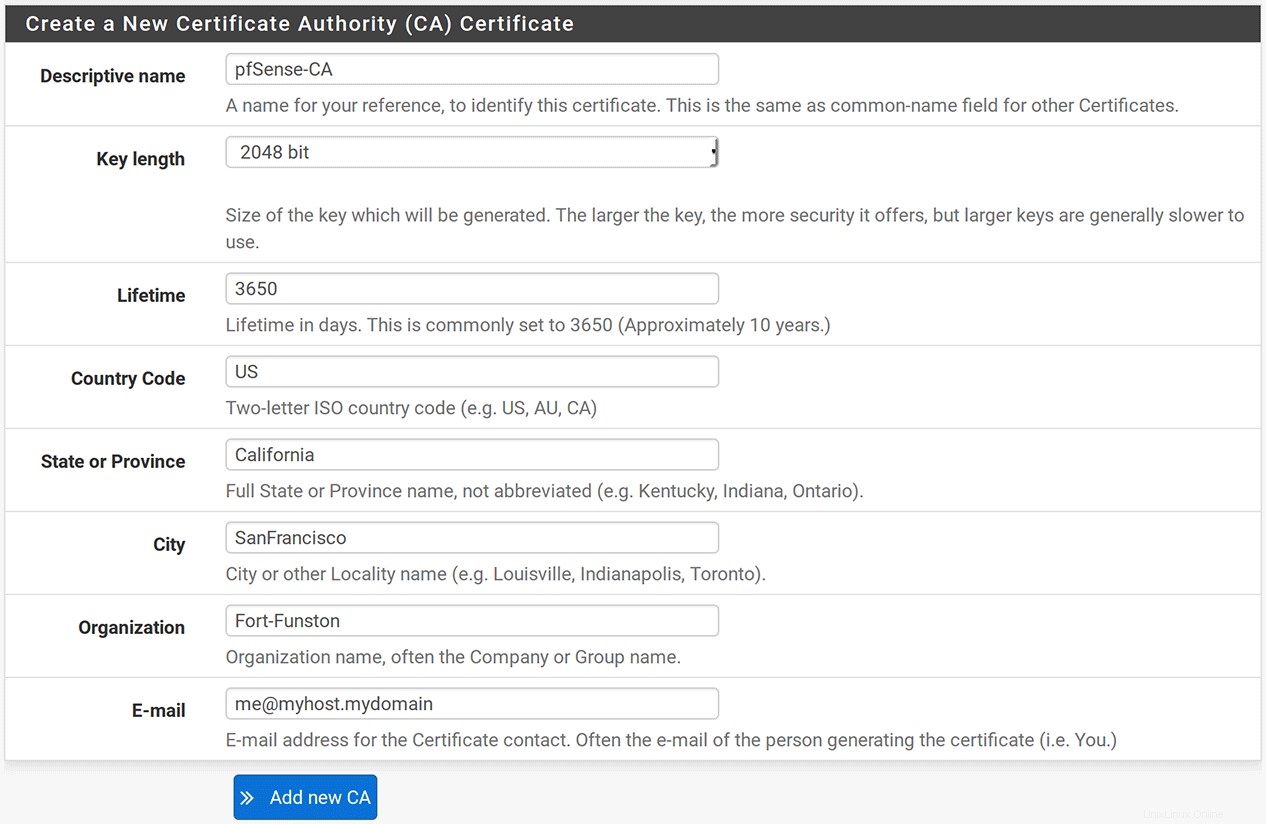

Nextpřijmout výchozí nastavení „Přístup místního uživatele“. - Nyní budeme muset vytvořit nový certifikát certifikační autority (CA). Nastavte popisný název na 'pfSense-CA'.

- Ponechte délku klíče na 2048 bitech a životnost na 3650 dnech.

- Zbývající parametry slouží k identifikaci osoby nebo organizace ovládající tuto certifikační autoritu. Nastavte je vhodně pro vaši situaci.

- Klikněte na

Add new CApřejít na certifikát serveru. - Nastavte popisný název na server a zachovat délku klíče 2048 bitů a životnost 3650 dní.

- Údaje o osobě/instituci již budou vyplněny z předchozí stránky. Nechte to tak, jak to je.

- Klikněte na

Create new Certificate. - Na další stránce v části Obecné informace o serveru OpenVPN v sekci Popis na 'server'.

- V Nastavení kryptografie v části zrušte výběr ověření TLS .

- Opusťte Šifrovací algoritmus jako „AES-256-CBC (256bitový klíč, 128bitový blok)“.

- V Nastavení tunelu zadejte Tunnel Network adresa jako 10.8.0.0/24.

- Chcete-li povolit přístup k počítačům v místní síti, zadejte do pole Místní síť rozsah místních adres IP. nastavení. Pravděpodobně to bude něco jako 10.0.0.0/24.

- Nastavte Kompresi na „Zakázáno – bez komprese“

- Zkontrolujte Komunikaci mezi klienty zaškrtávací políčko.

- V Nastavení klienta nastavte DNS Server 1 přejděte na server OpenVPN (10.8.0.1).

- V části Pokročilé do textového pole přidejte řádek:

-

push "route 10.0.0.0 255.255.255.0";mute 10; - , kde předpokládáme, že vaše podsíť LAN je 10.0.0.0/24. Upravte to podle toho.

-

- Zbývající nastavení můžeme ponechat tak, jak jsou, a kliknout na

Nextníže. - Nyní přijměte výchozí pravidla brány firewall zaškrtnutím obou pravidel brány firewall a pravidlo OpenVPN polí a kliknutím na

Next. Tato pravidla umožní vašemu klientovi připojit se k serveru OpenVPN a povolit provoz VPN mezi klientem a serverem. - Nyní se vám zobrazí obrazovka dokončení. Klikněte na

Finish.

Nyní jste vytvořili certifikát serveru. Než budeme pokračovat, musíme upravit několik nastavení, která nebyla v průvodci zahrnuta.

- Klikněte na ikonu úprav vedle serveru řádek pro úpravu konfigurace.

- V části Obecné informace sekce, změňte Režim serveru na 'Vzdálený přístup ( SSL/TLS )'.

- Stiskněte

Savek uložení těchto změn.

Firewall

Nastavení brány firewall generuje automaticky průvodce. V závislosti na nastavení a verzi vaší brány firewall však možná budete muset zkontrolovat nastavení vytvořené průvodcem. Nejprve přejděte na Firewall -> Rules a vyberte WAN . Měli byste vidět pravidlo brány firewall povolující provoz IPv4 příchozí přes WAN přes port OpenVPN. To umožní klientům připojit se k VPN přes externí WAN rozhraní.

Pokud máte problémy se směrováním provozu přes VPN, přejděte na Firewall -> Nat , vyberte Outbound a ujistěte se, že je režim nastaven na "Automatické generování odchozích pravidel NAT. (včetně průchodu IPsec)".

Klientský certifikát

Pro připojení k našemu OpenVPN serveru musíme vygenerovat klientský certifikát pro každé zařízení, které se chceme k serveru připojit.

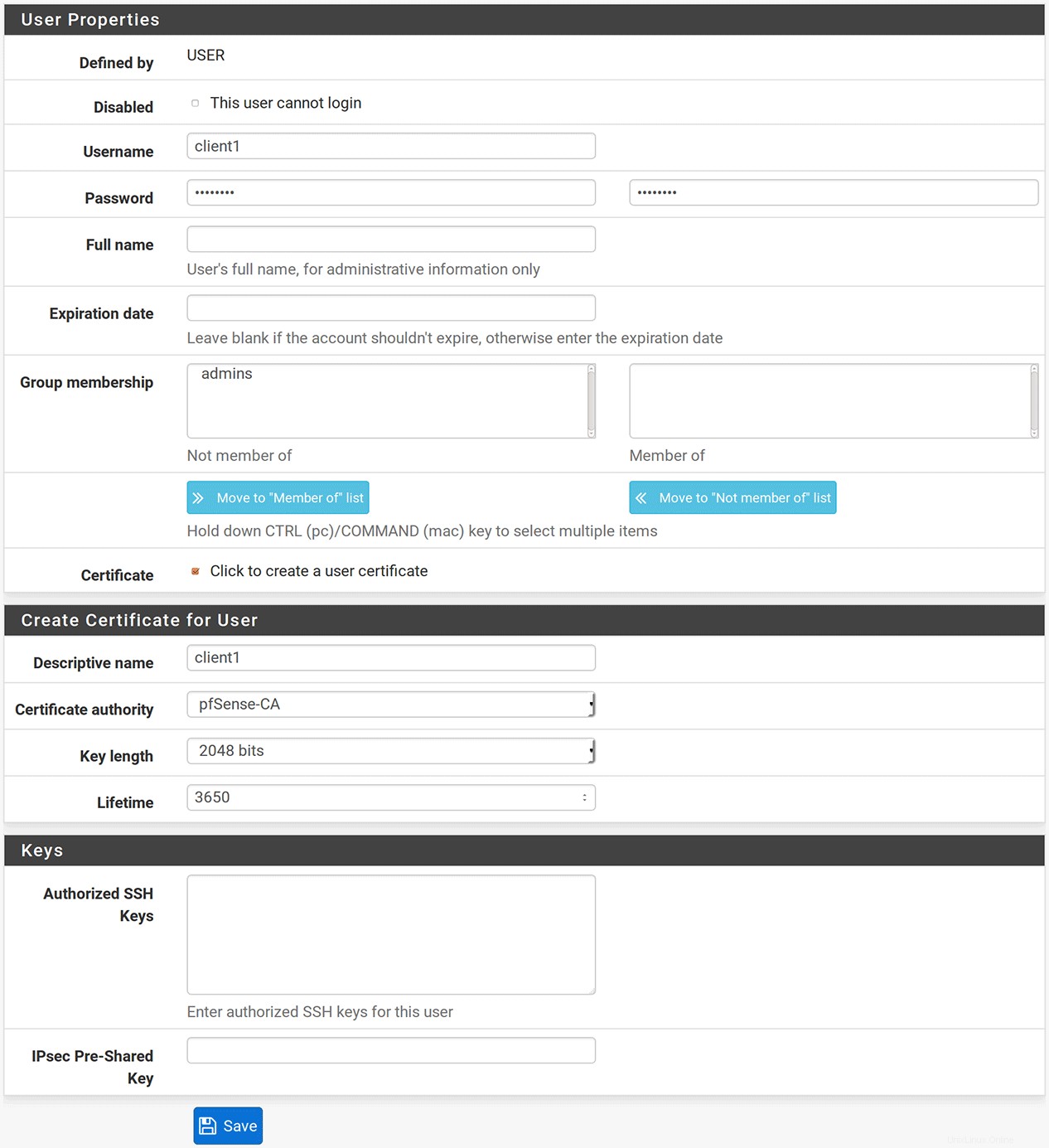

- Klikněte na

System>User Managera klikněte na+ Addtlačítko pro přidání uživatele. - Vyplňte uživatelské jméno a heslo. V našem příkladu nastavíme uživatelské jméno na klient1 .

- Nezapomeňte zkontrolovat Certifikát vytvořit uživatelský certifikát. To způsobí, že se sekce rozšíří.

- Dejte certifikátu popisný název (klient1 ).

- Certifikační autoritu, délku klíče a životnost ponechte na výchozí hodnoty.

- Klikněte na

Savedokončit.

Nastavení viskozity

Pokud jste se dostali až sem, měli byste se nyní připojit k serveru OpenVPN, gratulujeme! Nyní můžeme nastavit viskozitu.

Export připojení z pfSense

pfSense poskytuje OpenVPN Client Export Package, který můžete použít k vytvoření spojení Viscosity, aniž byste se museli přímo zabývat jakýmikoli certifikáty nebo klíči.

- Chcete-li nainstalovat exportní balíček, klikněte na

System>Package Managera klikněte naAvailable Packagestab. Zobrazí se vám seznam všech balíčků, které můžete nainstalovat. - Přejděte dolů a vyhledejte 'openvpn-client-export' a klikněte na

+ Installtlačítko pro jeho instalaci. - Budete požádáni o potvrzení, klikněte na

Confirmzahájíte instalaci. - Po dokončení instalace můžete exportovat konfiguraci kliknutím na

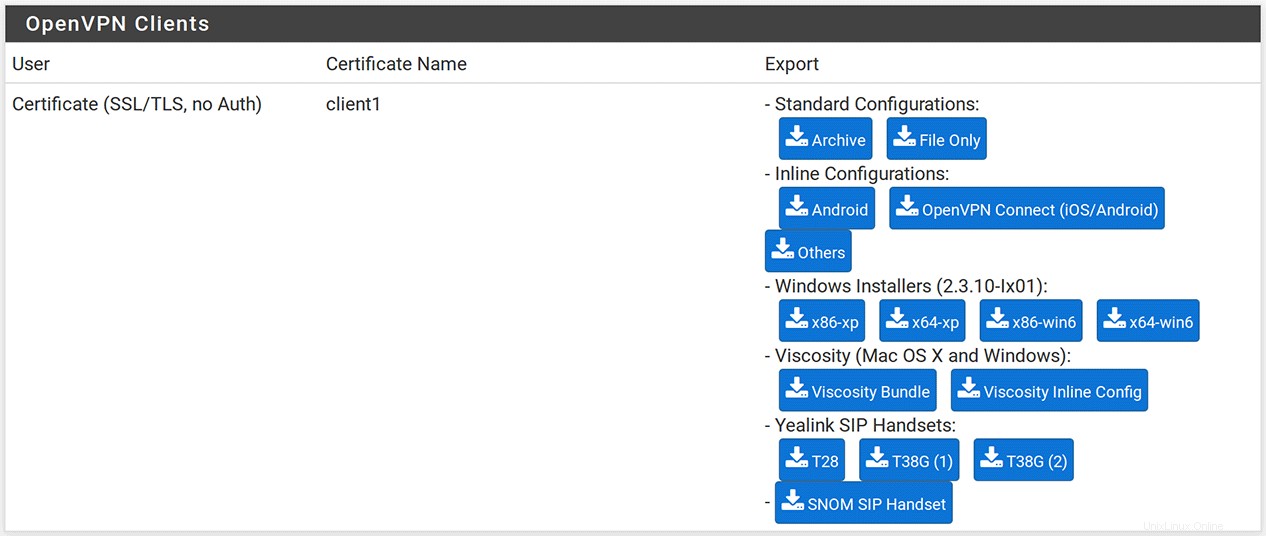

VPN>OpenVPNa kliknutím naClient Exporttab. - Vyberte server v Serveru vzdáleného přístupu sekce. U ostatních parametrů ponechte výchozí hodnoty.

- Přejděte dolů na Klienti OpenVPN a vyhledejte řádek odpovídající Název certifikátu uživatele, kterého jste vytvořili (klient1 ).

- Stáhněte si konfiguraci viskozity kliknutím na „Viscosity Inline Config“. Tím se stáhne konfigurační soubor .ovpn do vašeho klientského zařízení.

Importovat připojení do viskozity

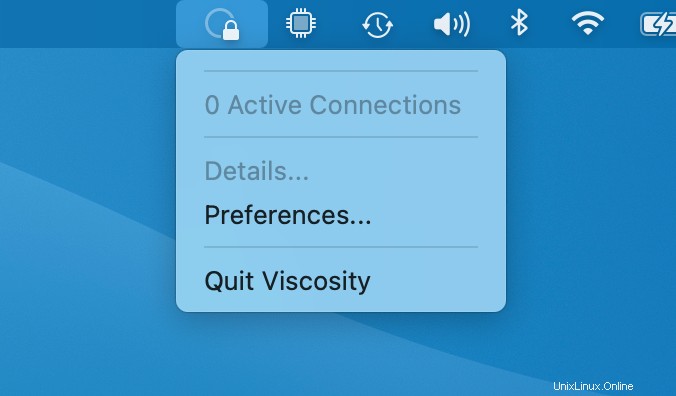

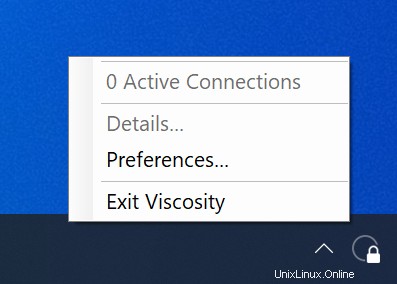

Klikněte na ikonu Viskozita na liště nabídek (Windows :systémová lišta) a vyberte „Předvolby...“:

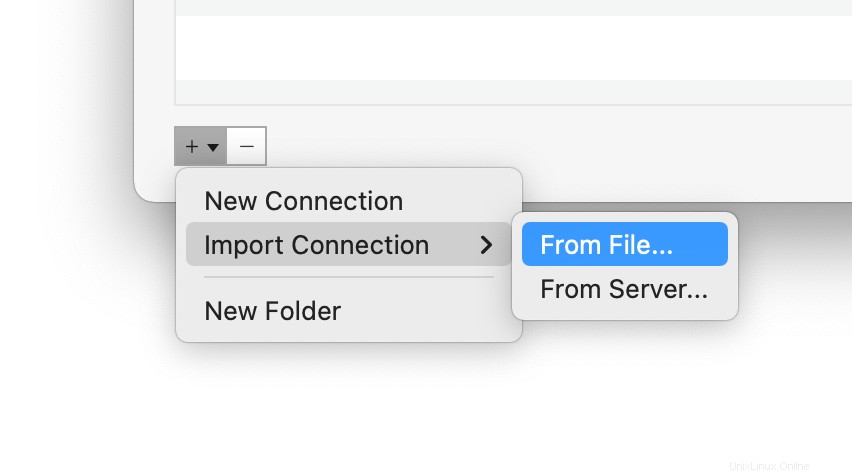

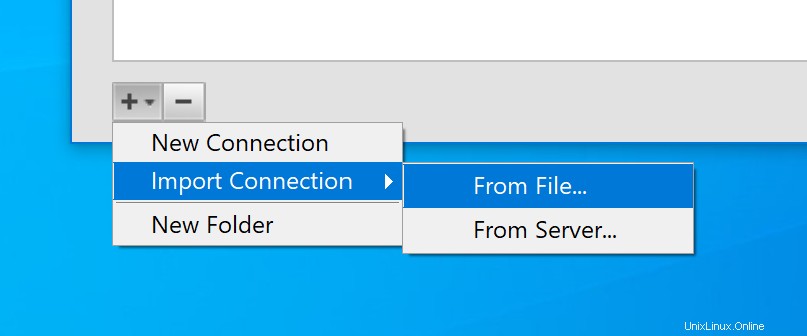

Zobrazí se seznam dostupných připojení VPN. Předpokládáme, že jste nedávno nainstalovali Viscosity, takže tento seznam je prázdný. Klikněte na tlačítko '+' a vyberte Import Connection> From File... :

Přejděte do umístění konfiguračního souboru viskozity a otevřete jej. Zobrazí se vyskakovací zpráva oznamující, že připojení bylo importováno.

(Volitelné) Povolení přístupu k internetu

Ve výchozím nastavení připojení VPN umožňuje přístup k souborovému serveru a dalším počítačům v domácí/kancelářské (LAN) síti. Pokud však také chcete, aby byl veškerý internetový provoz odesílán prostřednictvím připojení VPN, je nutné provést konečnou úpravu připojení:

- Poklepáním na připojení v okně Předvolby viskozity otevřete editor připojení

- Klikněte na Networking tab.

- Klikněte na rozbalovací nabídku „Veškerý provoz“ a vyberte možnost „Odeslat veškerý provoz přes připojení VPN“. Není nutné zadávat výchozí bránu.

- Klikněte na tlačítko

Savetlačítko.

Připojení a používání připojení VPN

Nyní jste připraveni se připojit. Kliknutím na ikonu Viscosity na liště nabídky macOS nebo na systémové liště Windows otevřete nabídku Viscosity Menu, vyberte připojení, které jste importovali, a Viscosity se připojí.

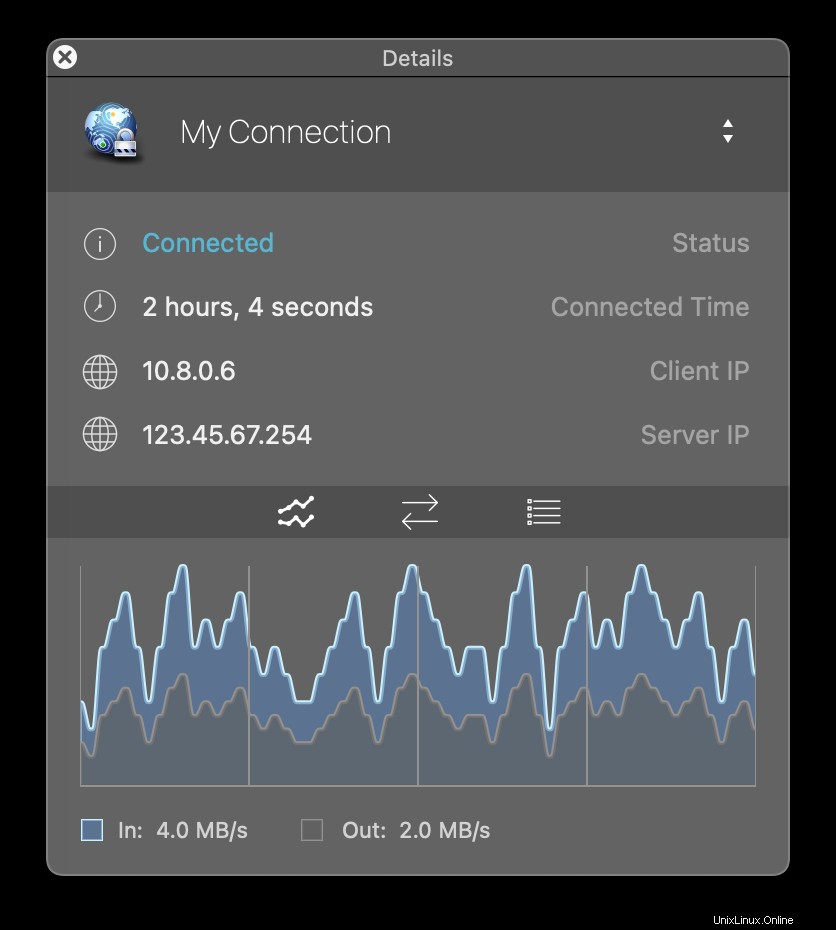

Chcete-li zkontrolovat, zda je VPN v provozu, můžete otevřít okno Podrobnosti z nabídky Viskozita. To vám umožní zobrazit podrobnosti o připojení, provoz a protokol OpenVPN.

To je vše, nastavili jste svůj vlastní server OpenVPN. Gratulujeme, nyní můžete zdarma využívat výhod provozování vlastního serveru OpenVPN!