Tato příručka vás provede kroky, které se týkají nastavení serveru OpenVPN na hostiteli RCDevs WebADM s podporou OpenOTP pomocí U2F jako druhého ověřovacího faktoru. Tato příručka je navržena jako rychlý start nebo zkušební nastavení pro podnikové uživatele, kteří zvažují nebo již používají WebADM. Nedoporučujeme ji novým nebo domácím uživatelům.

Příprava

Pro tuto příručku předpokládáme:

- Již máte WebADM s nastavením OpenOTP, které znáte, nebo používáte „MFAVPN All in One Appliance“, verze 1.7.11 v době psaní

- Máte platný certifikát SSL

- Máte FQDN pro svůj server WebADM a OpenVPN

- K této instalaci máte přístup SSH/SCP

- Máte zařízení Yubico U2F

- Na klientském zařízení již máte nainstalovanou kopii aplikace Viscosity

RCDevs WebADM je sada zabezpečení a správy uživatelů určená pro podniky. Společně s OpenOTP poskytuje výkonnou sadu ověřování, kterou lze použít přímo ve vaší síti. RCDevs mají také vlastní sadu serverů OpenVPN, MFAVPN, která se snadno integruje s WebADM a OpenOTP.

Chcete-li používat U2F s balíčky RCDevs, váš server WebADM a OpenVPN musí mít dva hlavní doplňky, platný certifikát SSL a FQDN, tedy webovou adresu, nikoli IP adresu. V této příručce budeme používat rcvm.mydomain.com, změňte tuto adresu tak, aby odpovídala vaší vlastní, kde ji vidíte.

Podpora

Bohužel nemůžeme poskytnout žádnou přímou podporu pro nastavení vašeho vlastního OpenVPN serveru. Tuto příručku poskytujeme jako laskavost, která vám pomůže začít s vaší kopií Viscosity a co nejlépe ji využít. Důkladně jsme otestovali kroky v této příručce, abychom zajistili, že pokud budete postupovat podle pokynů uvedených níže, měli byste být na dobré cestě využívat výhod provozování vlastního serveru OpenVPN.

Pokud potřebujete další informace nebo pomoc, RCDevs nabízí diskusní skupiny na https://www.rcdevs.com/forum/

WebADM s instalací MFAVPN/OpenOTP

Pokud ještě nemáte instanci WebADM, nejjednodušší způsob, jak začít, je pomocí MFAVPN All in One Appliance , k dispozici zde. Ty lze snadno importovat do většiny softwaru virtuálních strojů a lze je snadno nastavit.

Pro zbytek této příručky budeme předpokládat, že používáte MFAVPN All in One Appliance z RCDevs a vybrali jste výchozí konfiguraci.

Nejprve naimportujte aplikaci do vaší zvolené platformy virtuálního počítače. Při prvním spuštění postupujte podle pokynů, měli byste vidět nastavení MFAVPN jako součást tohoto procesu. Po dokončení nastavení se zobrazí výchozí přihlašovací údaje pro SSH i webový portál, poznamenejte si je.

Jakmile je WebADM nainstalován, budete se muset ujistit, že je přístupný prostřednictvím FQDN, a přidat do instance svůj certifikát SSL, průvodce je k dispozici zde.

Certifikát SSL je vyžadován specifikací U2F pro kontrolu původu nebo ID aplikací. Případně můžete jednoduše proxy U2F Facet URL na jiný server s platným SSL certifikátem, na to upozorníme dále v průvodci.

Jako poslední poznámku pro podnikové použití doporučujeme nastavit váš OpenVPN server na jiný fyzický nebo virtuální server než WebADM. Tato příručka je úplně stejná, když nastavujete MFAVPN na jiném serveru, server, který zvolíte jako hostitel MFAVPN, potřebuje pouze síťový přístup k vašemu serveru WebADM.

Nastavení WebADM a OpenOTP

Než nastavíme náš server OpenVPN, musíme ve WebADM udělat několik věcí. Jako první krok se přihlaste k instanci WebADM tak, že v prohlížeči přejdete na její adresu, pro nás https://rcvm.mydomain.com, a přihlaste se, výchozí přihlašovací údaje jsou admin/password.

Jako první krok věnujte chvíli změně hesla správce. Chcete-li to provést, klikněte na cn=admin vlevo pod o=Root a poté klikněte na Změnit heslo v části Akce LDAP.

Konfigurovat U2F

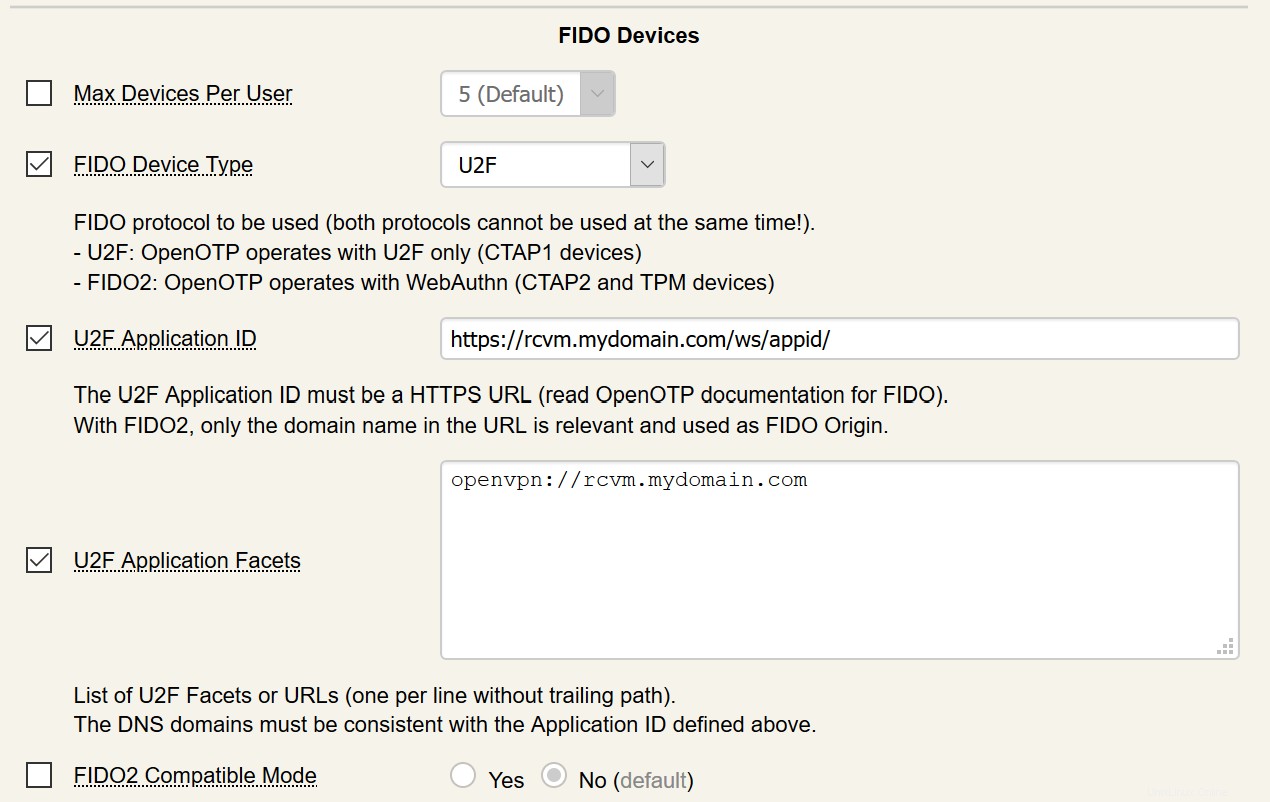

- V horní nabídce klikněte na Aplikace a poté v oblasti MFA Authentication Server klikněte na KONFIGUROVAT . Přejděte dolů na Zařízení FIDO sekce.

- Zaškrtněte Typ zařízení FIDO a vyberte U2F

- Zaškrtněte ID aplikace U2F a zadejte https://rcvm.mydomain.com/ws/appid/ a nahraďte rcvm.mydomain.com adresou vašeho serveru WebADM

- Zaškrtněte Fazety aplikace U2F a zadejte openvpn://rcvm.mydomain.com, nahraďte rcvm.mydomain.com adresou vašeho serveru WebADM nebo OpenVPN, pokud je jinde

- Přejděte dolů kliknutím na tlačítko Použít

Než budeme pokračovat, poznamenejte si adresu URL koncového bodu U2F Facet pod MFA Authentication Server. Toto je adresa URL, kterou budete potřebovat k připojení přes jiný server, pokud nechcete přidat certifikát SSL do WebADM.

Konfigurovat uživatele

Pokud si přejete, můžete vytvořit nového uživatele, ale pro účely tohoto testovacího nastavení použijeme již vytvořeného testovacího uživatele účet.

- Vlevo klikněte na cn=test-user pod o=root ve stromu RCDevs Directory

- Klikněte na Změnit heslo a nastavte heslo pro tohoto uživatele. Klepnutím na tlačítko Aktualizovat heslo jej uložte.

- Zpět v objektu uživatele klikněte na KONFIGUROVAT vedle nastavení WebADM v části Podrobnosti objektu

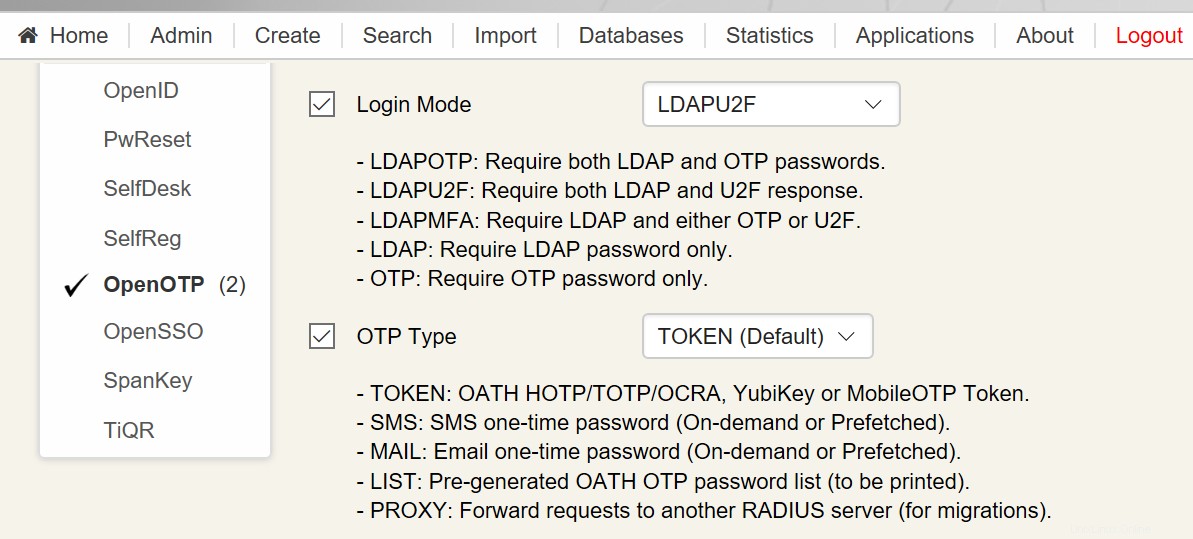

- Zaškrtněte Režim přihlášení a vyberte LDAPU2F

- Zaškrtněte Typ jednorázového hesla a vyberte TOKEN (výchozí)

- Přejděte dolů a klikněte na Použít

Dále můžeme zaregistrovat token pro tohoto uživatele. Pro dosažení nejlepších výsledků se ujistěte, že používáte nejnovější verzi prohlížeče Chrome, Firefox nebo Microsoft Edge. V době psaní tohoto článku Safari nemá podporu FIDO2.

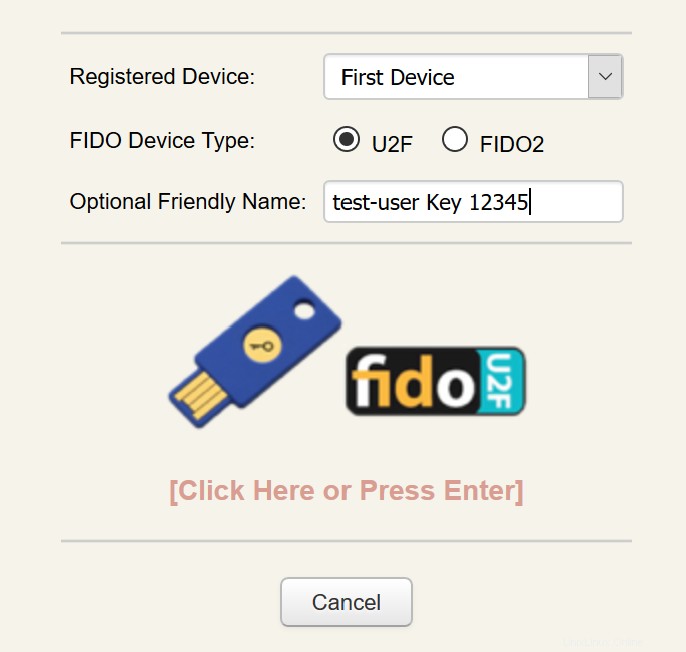

- Vpravo klikněte na MFA Authentication Server v části Akce aplikace

- Klikněte na Registrovat/zrušit registraci zařízení FIDO

- Ujistěte se, že je FIDO Device Type nastaven na U2F, zadejte Friendly Name, abyste mohli token později snadno identifikovat

- Klikněte tam, kde je uvedeno Klikněte sem nebo stiskněte Enter a váš token by měl blikat. Klepnutím na zařízení jej zaregistrujte a měli byste obdržet potvrzení.

Nastavení uživatele a OpenOTP je nyní hotovo! Pojďme nyní nakonfigurovat OpenVPN.

Nastavení serveru OpenVPN

Pokud používáte zařízení MFAVPN All in One, OpenVPN je již nastaven, musíme jednoduše načíst konfiguraci ze serveru. Konfigurace se nachází na serveru ~/client.zip. Tato konfigurace není jedinečná. Můžete provést jakékoli potřebné změny a distribuovat je všem svým uživatelům. Zkopírujte tuto konfiguraci do místního počítače pomocí SCP.

Několik poznámek:

- Pokud potřebujete změnit jakákoli nastavení nebo adresy související s OpenOTP, najdete je v /opt/mfavpn/conf/ovpnauthd.conf

- Pokud byste chtěli změnit jakákoli nastavení serveru OpenVPN, najdete je na /opt/mfavpn/conf/openvpn.conf.

- Pokud po provedení změn potřebujete vygenerovat novou konfiguraci klienta, spusťte

/opt/mfavpn/bin/clientpkg user

a poté zkopírujte ~/user.zip.

Nastavení viskozity

Rozhraní poskytované verzemi Viscosity pro Mac a Windows jsou záměrně velmi podobné. Náš průvodce se proto zaměříme na verzi pro Windows a upozorníme na případné rozdíly oproti verzi pro Mac, jakmile se objeví.

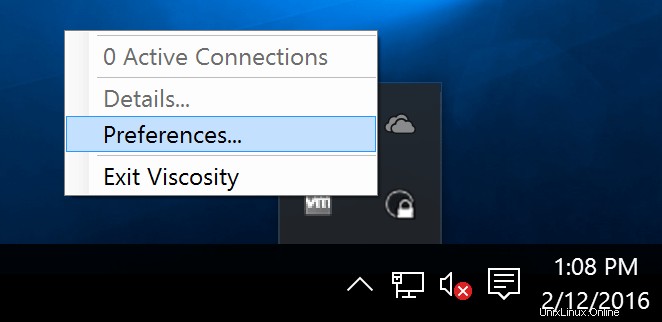

Pokud ještě nemáte spuštěnou Viscosity, spusťte Viscosity nyní. Ve verzi pro Mac v liště nabídek se zobrazí ikona Viskozita. Ve verzi pro Windows v systémové liště se zobrazí ikona Viscosity.

Klikněte na ikonu Viskozita v pruhu nabídky na Macu nebo na systémové liště ve Windows a vyberte „Předvolby...“:

Dále klikněte na tlačítko + a přejděte na Importovat připojení> , Ze souboru... , přejděte na místo, kde jste extrahovali uživatelskou konfiguraci zip, kterou jste zkopírovali ze serveru, a vyberte user.ovpn, poté klikněte na Importovat.

Nakonec upravte připojení a aktualizujte adresu v části Obecné. Výchozí konfigurace nemusí mít správnou adresu, proto ji odpovídajícím způsobem aktualizujte. Proveďte další změny, které si přejete například ve směrování nebo DNS, a poté uložte připojení.

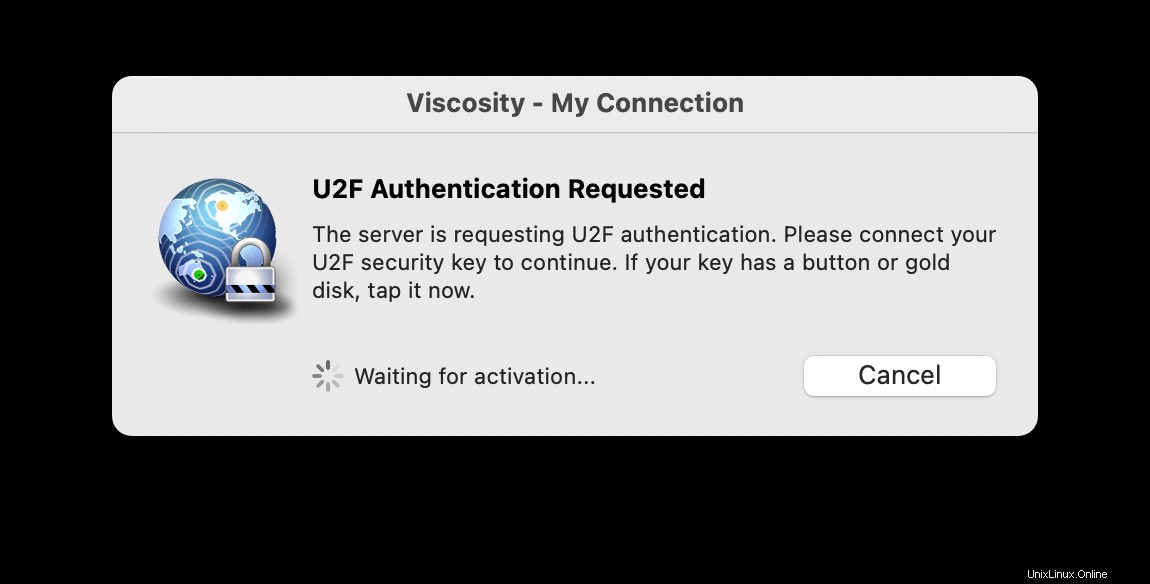

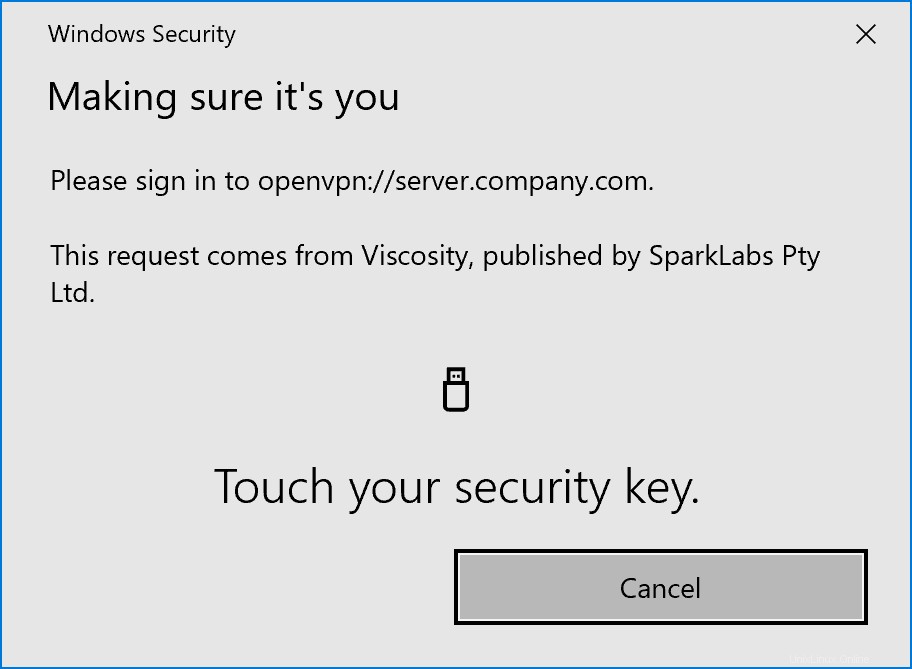

Použití viskozity

Nyní vše, co musíte udělat, je připojit. Pokud jste postupovali podle tohoto průvodce pomocí testovacího_uživatele, zadejte test_user/

Závěrečné poznámky

Jak jsme zmínili na začátku, tato příručka je spíše proto, aby vás seznámila s WebADM a jeho funkcí OpenVPN/U2F, pokud o tom uvažujete pro své podnikání, nedoporučujeme používat toto přesné nastavení v produkčním prostředí nebo doma. Doufáme, že tato příručka ukazuje, že je to jednoduchý proces a snadné nastavení a používání bezpečnostních výhod, které U2F a OpenOTP poskytují. Pamatujte, že OpenOTP není omezeno pouze na OpenVPN, ale může být použito s mnoha dalšími službami. Další příklady najdete v dokumentaci RCDevs.