Virtuální privátní sítě (VPN) lze využít pro řadu velmi užitečných aplikací. Můžete se bezpečně připojit k jakémukoli veřejnému WiFi hotspotu. Můžete překonat omezení geografického blokování na svých oblíbených webových stránkách. A dokonce se můžete připojit ke své domácí nebo kancelářské síti odkudkoli na světě, jako byste seděli přímo u svého stolu. Tato příručka vás provede procesem nastavení vašeho vlastního serveru OpenVPN a připojení k němu pomocí vaší kopie Viscosity.

Provozování vlastního serveru OpenVPN vám umožní zašifrovat vše, co děláte na internetu, takže můžete bezpečně provádět online bankovnictví na bezplatné WiFi ve vaší oblíbené kavárně. Vše, co odešlete přes připojení VPN, bude z vašeho zařízení šifrováno, dokud se nedostane na váš server OpenVPN doma. Nastavením vašeho OpenVPN serveru pro přístup k vaší domácí nebo kancelářské síti získáte plný přístup ke všem vašim souborům ve vaší síti.

Tato příručka vás provede kroky, které se týkají nastavení serveru OpenVPN na routeru Tomato, který vám umožní bezpečný přístup k vaší domácí/kancelářské síti ze vzdáleného místa a volitelně přes ni posílá veškerý síťový provoz, abyste měli přístup k internetu. také bezpečně.

Protože Tomato se primárně používá na hardwaru routeru, budeme předpokládat, že flashovaný router Tomato má přímé připojení k internetu a svou vlastní IP adresu. Proto nebudeme zvažovat žádné problémy související s umístěním vašeho routeru Tomato za jiným routerem.

Příprava

Pro tuto příručku předpokládáme:

- Již jste nainstalovali verzi Shibby Mod aplikace Tomato s podporou VPN pro hardware vašeho routeru

- Tomato bylo nastaveno s alespoň rozhraním WAN a LAN

- Během této příručky jste připojeni svým klientským zařízením k routeru Tomato prostřednictvím jeho rozhraní LAN

- Tato instalace aplikace Tomato je nová instalace

- Na klientském zařízení již máte nainstalovanou kopii aplikace Viscosity

Firmware Tomato byl pravděpodobně nejlépe známý nebo udržovaný jako TomatoUSB. Zatímco zdrojový kód a verze TomatoUSB jsou stále k dispozici, jsou extrémně zastaralé a neudržují se. Existuje však několik „modů“, které jsou aktivně udržovány a aktualizovány.

Pro tuto příručku použijeme Tomato od Shibby, protože je to jedna z aktivněji udržovaných verzí firmwaru Tomato a má širokou podporu routeru. I když používáte jiný Tomato Mod, měl by být tento průvodce stále přesný, abyste se řídili.

Vaše klientské zařízení musí být připojeno k routeru Tomato přes LAN rozhraní. To je nezbytné, abyste měli přístup k ovládacímu panelu a mohli upravit konfiguraci Tomato. Specifika toho, jak toho můžete dosáhnout, závisí na konkrétní konfiguraci sítě.

Pokud ještě nemáte na svém klientovi nainstalovanou kopii Viscosity, podívejte se prosím na tuto instalační příručku pro instalaci Viscosity (Mac | Windows).

Podpora

Bohužel nemůžeme poskytnout žádnou přímou podporu pro nastavení vašeho vlastního OpenVPN serveru. Tuto příručku poskytujeme jako laskavost, která vám pomůže začít s vaší kopií Viscosity a co nejlépe ji využít. Důkladně jsme otestovali kroky v této příručce, abychom zajistili, že pokud budete postupovat podle pokynů uvedených níže, měli byste být na dobré cestě využívat výhod provozování vlastního serveru OpenVPN.

Více informací o Tomato by Shibby naleznete na http://tomato.groov.pl/. Nebudeme se zabývat podrobnostmi nastavení routeru Tomato, mnoho průvodců lze nalézt online.

Generování certifikátů a klíčů

Dalším krokem je vygenerování vašich konfigurací pro server a vaše klienty, stejně jako certifikáty k nim. Můžete to snadno provést podle Průvodce vytvářením certifikátů a klíčů. Vygenerujte vše na svém PC nebo Macu a poté si poznamenejte cestu k vašemu serveru složku, která je vytvořena, budeme zde soubory později používat.

Pokud používáte výchozí DNS Server (10.8.0.1), budete si muset DNS server nastavit sami, pokyny jsou na konci tohoto článku. Místo toho doporučujeme použít existující DNS server, veřejně dostupný DNS server, jako je Google (8.8.8.8 a 8.8.4.4), je nejjednodušší.

Vytvoření serveru OpenVPN

Nyní můžeme použít webový ovládací panel k nastavení serveru OpenVPN na našem routeru Tomato. Musíte se přihlásit k ovládacímu panelu ze svého klientského zařízení připojeného k rozhraní LAN routeru Tomato.

- Otevřete prohlížeč na svém klientovi a přejděte na IP adresu rozhraní LAN vašeho routeru Tomato (ve výchozím nastavení http://192.168.1.1).

- Klikněte na

VPN Tunnelingvlevo a potéOpenVPN Servervlevo v seznamu, který se zobrazí níže. - Na nové stránce, která se objeví, byste měli mít vybranou kartu Server 1 pro zbytek tohoto kurzu.

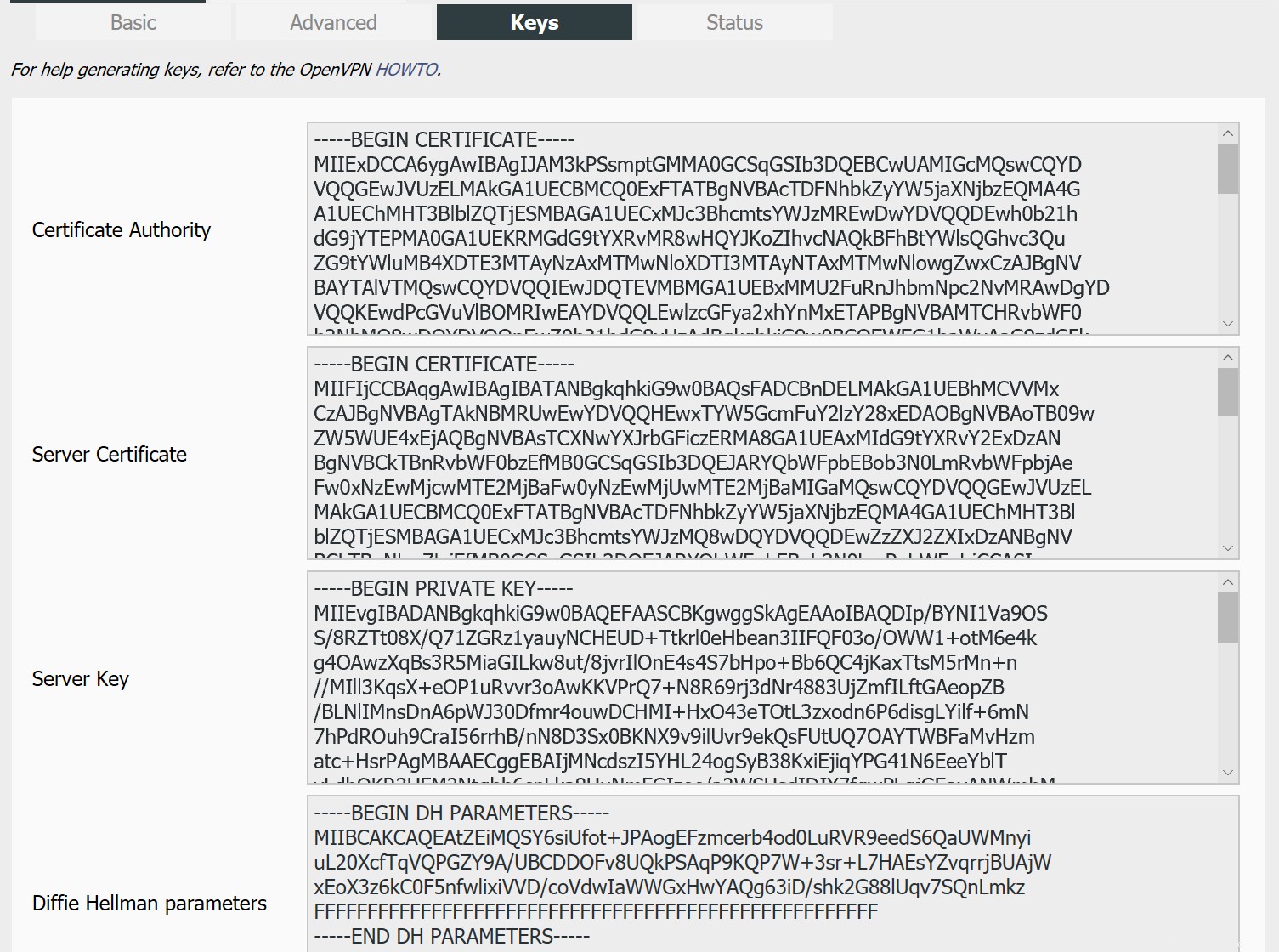

- Klikněte na Klíče zde můžeme přidat naše serverové certifikáty a klíč. Obsah každého z níže uvedených souborů získáte otevřením v textovém editoru dle vašeho výběru.

- Vložte obsah svého souboru ca.crt do Certifikačního úřadu pole.

- Vložte obsah svého souboru server.crt do Certifikátu serveru pole.

- Vložte obsah svého souboru server.key do Server Key pole.

- Vložte obsah svého souboru dh.pem do parametrů Diffie Hellman pole.

- Klikněte na tlačítko Uložit ve spodní části obrazovky a před pokračováním počkejte, až se objeví žluté pole „Nastavení uloženo“.

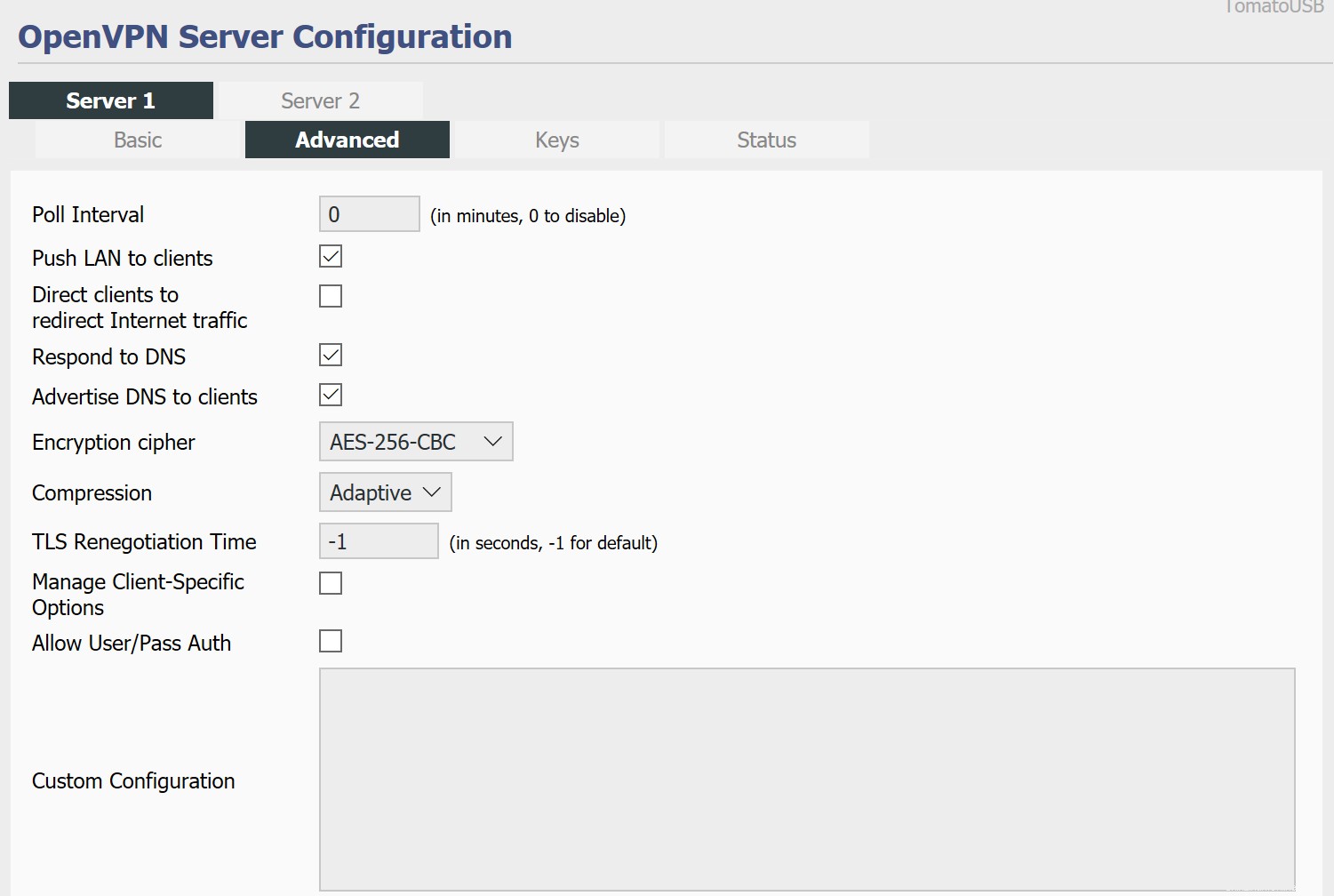

- Klikněte na tlačítko Upřesnit tab.

- Nastavte Šifrovací šifru možnost AES-256-CBC

- Zaškrtněte Odpovědět na DNS a poté Inzerovat DNS klientům

- Pokud byste chtěli přidat další ověřovací krok, můžete zaškrtnout 'Povolit uživatele/předat ověření' a přidat uživatele (nezapomeňte zaškrtnout políčko Povolit), ale není to povinné.

- Důrazně doporučujeme změnit Kompresi také na „Zakázáno“

- Klikněte na tlačítko Uložit v dolní části a počkejte na uložení nastavení.

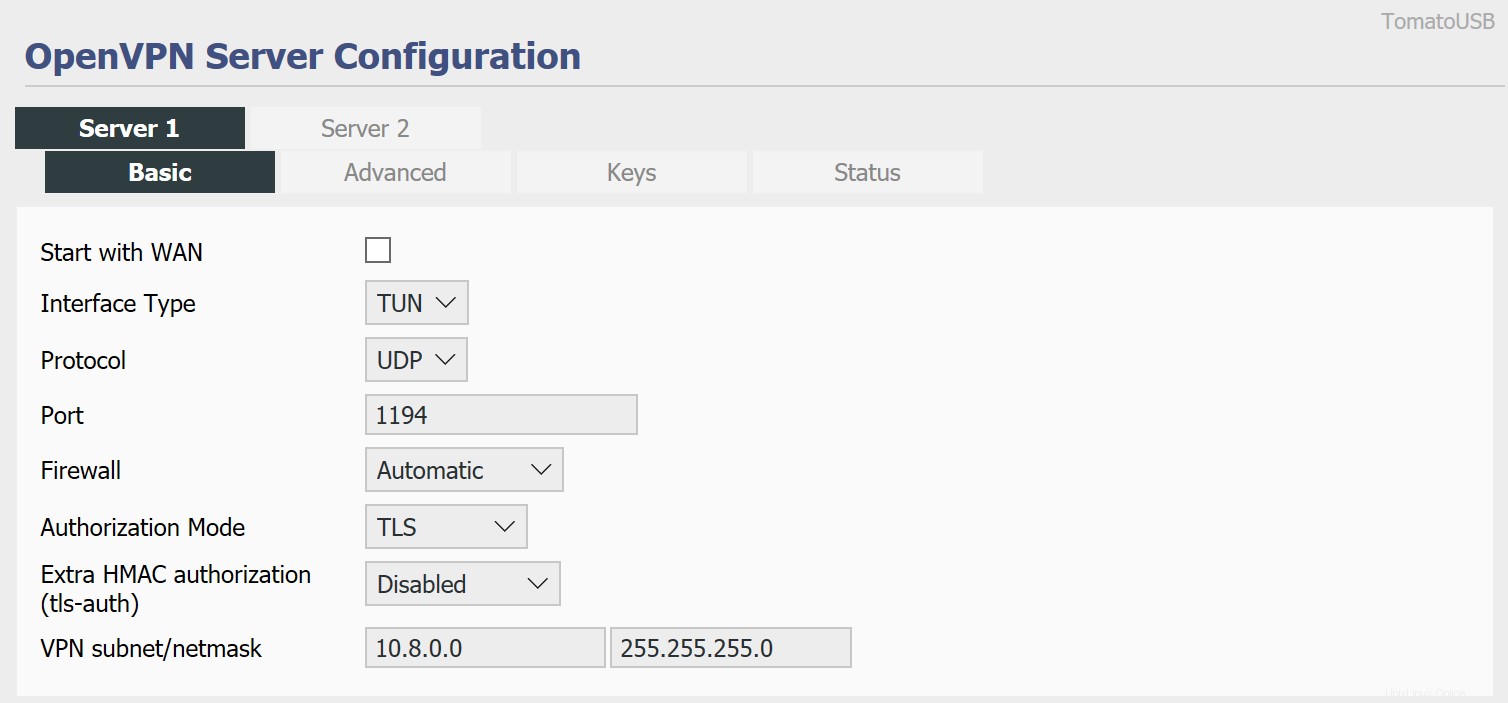

- Klikněte na Základní tab.

- Zaškrtněte Start with WAN, pokud chcete, aby se server v budoucnu spouštěl automaticky, a poté Uložit . Zbytek těchto možností lze ponechat jako výchozí.

- Klikněte na tlačítko Začít nyní .

A je to. Náš server OpenVPN je nastaven na routeru Tomato!

Časový server

Je dobré správně nastavit hodiny na routeru Tomato.

- Klikněte na

Basicvlevo a poté v nově zobrazeném seznamu klikněte naTime. - Nastavte své Časové pásmo a změňte NTP Time Server do regionu, který je vám nejblíže.

- Klikněte na Uložit a počkejte, až router znovu načte stránku.

Nastavení brány firewall

Nastavení brány firewall potřebné pro základní server přidá Tomato automaticky při nastavování serveru.

Nastavení viskozity

Posledním krokem je nastavení viskozity. Díky openvpn-generate je to stejně snadné jako import a připojení.

Import

Zkopírujte svůj soubor *.visz, který jste vytvořili pomocí openvpn-generate, do počítače Mac nebo Windows s nainstalovanou viskozitou a dvakrát na soubor klikněte. Měli byste vidět výzvu, že konfigurace byla úspěšně importována.

Dále upravte připojení, které jste právě importovali, a přejděte na kartu Upřesnit. Na nový řádek přidejte následující a poté klikněte na Uložit:

cipher AES-256-CBC

Připojení a používání připojení VPN

Nyní jste připraveni se připojit. Kliknutím na ikonu Viscosity na liště nabídky macOS nebo na systémové liště Windows otevřete nabídku Viscosity Menu, vyberte připojení, které jste importovali, a Viscosity se připojí.

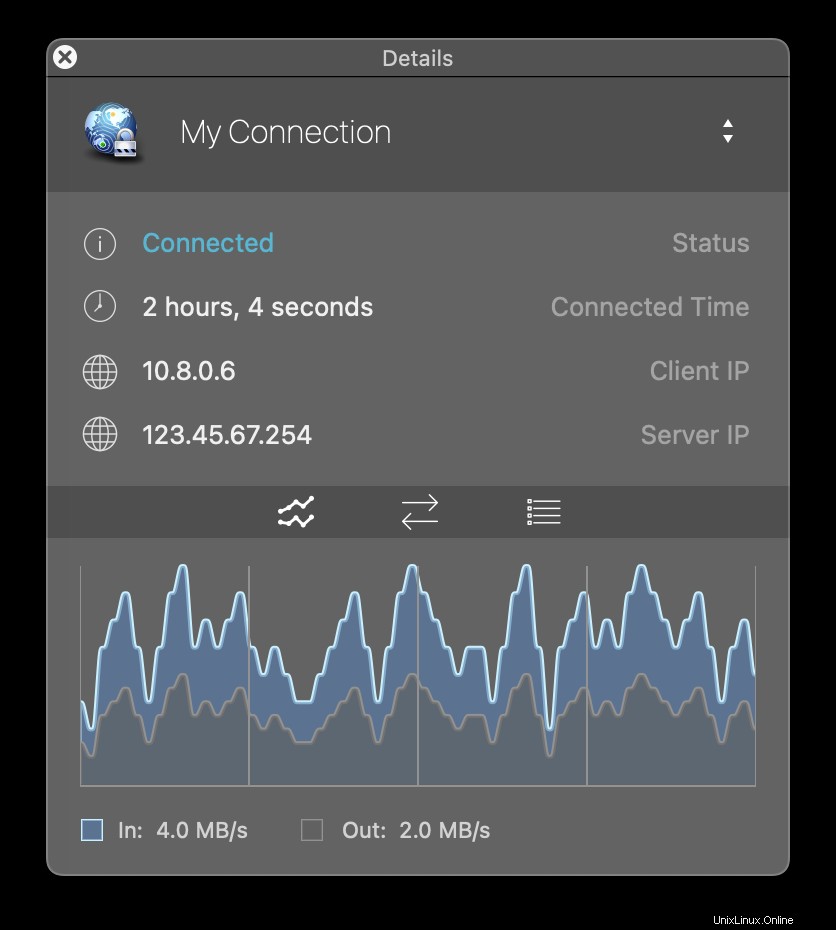

Chcete-li zkontrolovat, zda je VPN v provozu, můžete otevřít okno Podrobnosti z nabídky Viskozita. To vám umožní zobrazit podrobnosti o připojení, provoz a protokol OpenVPN.

To je vše, nastavili jste svůj vlastní server OpenVPN. Gratulujeme, nyní můžete zdarma využívat výhod provozování vlastního serveru OpenVPN!