Úvod

WPScan je bezplatný bezpečnostní skener WordPress pro nekomerční použití pro černé skříňky napsaný pro bezpečnostní profesionály a správce blogů, aby mohli otestovat zabezpečení svých stránek.

Co může WPScan kontrolovat?

- Nainstalovaná verze WordPress a všechny související chyby zabezpečení

- Jaké pluginy jsou nainstalovány a všechny související chyby zabezpečení

- Jaké motivy jsou nainstalovány a všechny související chyby zabezpečení

- Výčet uživatelských jmen

- Uživatelé se slabými hesly prostřednictvím hrubého vynucení hesla

- Zálohované a veřejně přístupné soubory wp-config.php

- Databázové výpisy, které mohou být veřejně přístupné

- Pokud pluginy odhalí protokoly chyb

- Výčet mediálních souborů

- Zranitelné soubory Timthumb

- Pokud je přítomen soubor readme WordPress

- Pokud je povolen WP-Cron

- Pokud je povolena registrace uživatele

- Zveřejnění celé cesty

- Nahrát výpis adresáře

Nainstalujte WPScan pomocí Ruby gem

Prostě postupujte podle následujících kroků:

- Nainstalujte CURL

sudo apt update && sudo apt -y install curl #On Debian/Ubuntu

sudo yum -y install curl #On RHEL/CentOS- Potom importujte podpis GPG.

curl -sSL https://rvm.io/mpapis.asc | gpg --import -

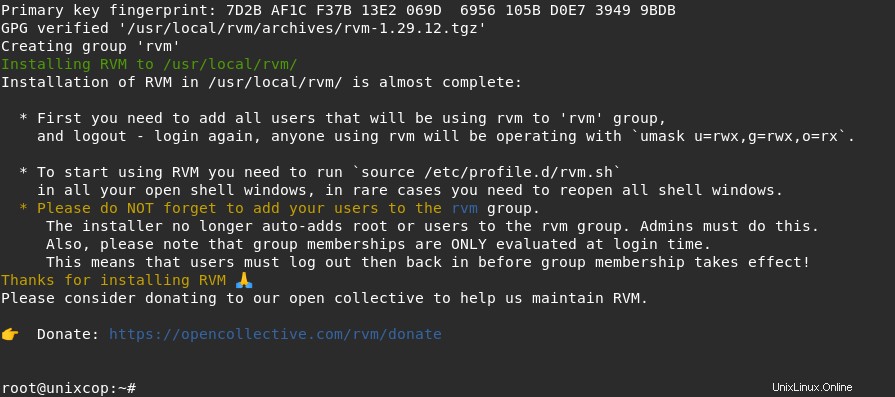

curl -sSL https://rvm.io/pkuczynski.asc | gpg --import -- Nainstalujte RVM v systému Linux

Poznámka :RVM (Ruby Version Manager) je nástroj příkazového řádku, který nám umožňuje snadno instalovat, spravovat a pracovat s více Ruby prostředí od tlumočníků po sady drahokamů.

curl -L get.rvm.io | bash -s stable

- Zdroj RVM PATH.

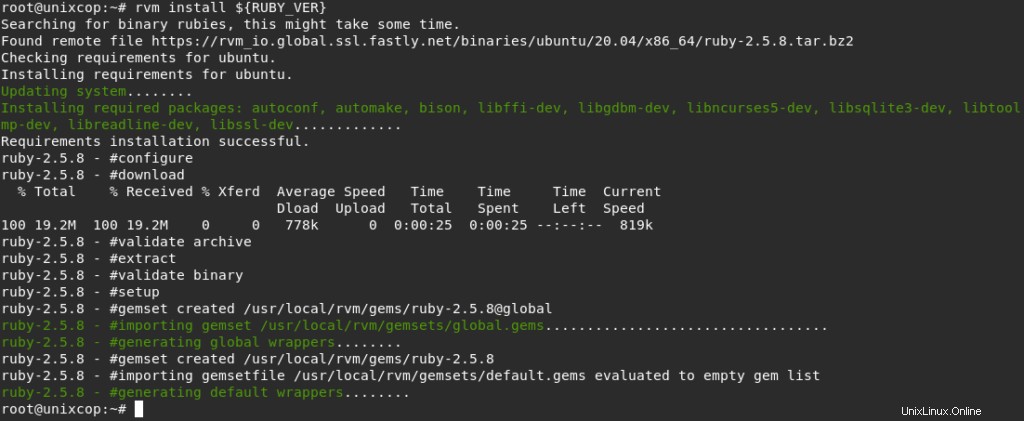

source /home/$USER/.rvm/scripts/rvm- Nainstalujte Ruby 2.5.8 pomocí RVM.

export RUBY_VER='2.5'

rvm install ${RUBY_VER}

- Jako výchozí použijte nainstalovanou verzi Ruby.

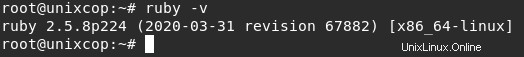

rvm use ${RUBY_VER} --default- Zkontrolujte nainstalovanou verzi Ruby.

ruby -v

- Nainstalujte Nokogiri.

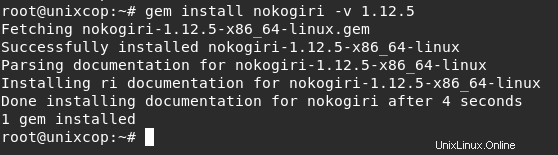

Poznámka :Nokogiri je knihovna softwaru s otevřeným zdrojovým kódem pro analýzu HTML a XML v Ruby. Záleží na libxml2 a libxslt poskytovat jeho funkčnost.

Poznámka :Poslední verze nokogiri (>=0), která podporovala vaše Ruby &RubyGems, byla 1.12.5. Zkuste jej nainstalovat pomocí gem install nokogiri -v 1.12.5

nokogiri vyžaduje Ruby verzi>=2.6, <3.2.dev. Aktuální rubínová verze je 2.5.8.224.

Takže nainstalujeme nokogiri v 1.12.5

gem install nokogiri -v 1.12.5

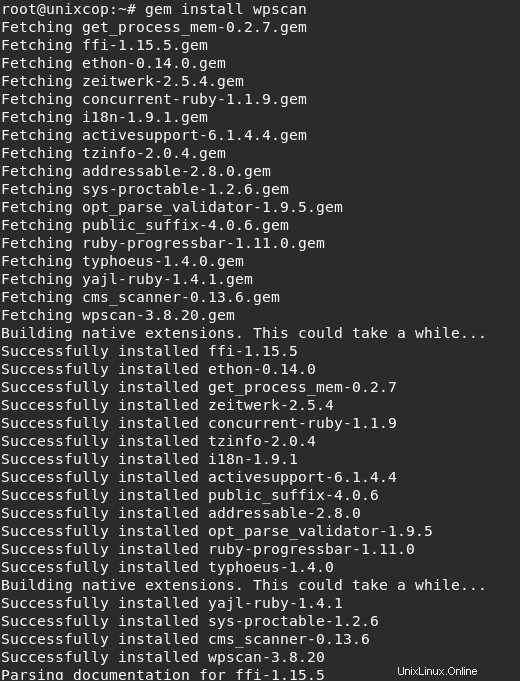

- Nainstalujte si WPScan – bezpečnostní skener WordPress pomocí RubyGems.

gem install wpscan

- Aktualizujte wpscan pomocí níže uvedeného příkazu

gem update wpscan- Zkontrolujte verzi wpscan

wpscan --version

Nainstalujte WPScan pomocí Dockeru

- V systému musíte mít nainstalovaný Docker. Toho lze dosáhnout pomocí specializovaného průvodce níže.

Jak nainstalovat docker na centos 8

Jak nainstalovat Docker CE na Rocky Linux 8

Jak nainstalovat Docker na Debian 11

- S nainstalovaným a spuštěným Dockerem přidejte svého uživatele do skupiny Docker.

sudo usermod -aG docker $USER

newgrp docker- Vytáhněte obrázek kontejneru WPScan.

docker pull wpscanteam/wpscan- Nyní můžete spustit WPScan, jak je uvedeno níže.

docker run -it --rm wpscanteam/wpscan [option]Jak používat WPScan

WPScan lze použít ke skenování zranitelností. Poznámka že níže uvedené kontroly by měly být provedeny proti vašemu vlastnímu blogu.

1. Prohledejte celý blog

Chcete-li zkontrolovat blog, spusťte

wpscan --url wordpress.example.comPro Docker :

docker run -it --rm wpscanteam/wpscan --url wordpress.example.com

WPScan prohledá HTTP , pokud chcete, aby byl HTTPS kontrolován, upravte svou URL

wpscan --url https://wordpress.example.com -o scan-testZnak -o flag lze použít k výstupu výsledků skenování do souboru.

Existují 3 režimy detekce, které lze spustit na webu WordPress, tj.

- agresivní režim – rušivější kontrola odesláním tisíce požadavků na server.

- pasivní režim – odeslat několik požadavků na server. To se běžně používá ke skenování domovské stránky.

- smíšené (výchozí) – používá agresivní i pasivní režimy.

Daný režim detekce lze specifikovat níže.

wpscan --url wordpress.example.com -o test --detection-mode aggressive2. Prohledejte zranitelné pluginy.

Zkontrolujte zranitelnost v pluginu, použije se následující argument:

-e/--enumerate [OPTS] možnost wpscan. Nabídka [OPTS ] zde může být ap pro všechny pluginy vp pro zranitelné pluginy a p pro pluginy.

Pro příklad , pro kontrolu zranitelných pluginů použijte příkaz:

wpscan --url wordpress.example.com -e vp3. Prohledejte zranitelná témata

Podobně jako u pluginů lze motivy skenovat pomocí -e/--enumerate [OPTS] příkaz. Ale teď [OPTS ] je nahrazeno vt (Zranitelná témata), at (Všechny motivy), nebo t (Témata).

Například témata se známými chybami zabezpečení lze skenovat, jak je uvedeno níže.

wpscan --url wordpress.example.com -e vt4. Testování síly hesla.

Abyste mohli znát sílu hesel, můžete je zkusit hrubou silou. Tento proces může být trochu pomalý v závislosti na počtu hesel v souboru s hesly, která mají být skenována -P, --passwords FILE-PATH , -t, --max-threads VALUE určuje počet vláken.

Chcete-li například hrubou sílu uživatele admin, spusťte příkaz:

wpscan --url wordpress.example.com -P password-file.txt -U admin -t 50Sílu hesel mnoha uživatelů lze otestovat bez zadání uživatelského jména.

wpscan --url wordpress.example.com -P password-file.txt -t 505. Vyjmenujte uživatele WordPress.

Chcete-li zjistit uživatele, kteří se mohou přihlásit na web, použijte -e/--enumerate u volba. Tady, u znamená ID uživatele.

wpscan --url wordpress.example.com -e u6. Skenujte WordPress v nezjistitelném režimu.

Výše uvedené skenování lze také provést v utajeném režimu přidáním argumentu --stealthy

Například:

wpscan --url wordpress.example.com --stealthyV případě, že potřebujete pomoc při používání WPScan, vyhledejte nápovědu níže.

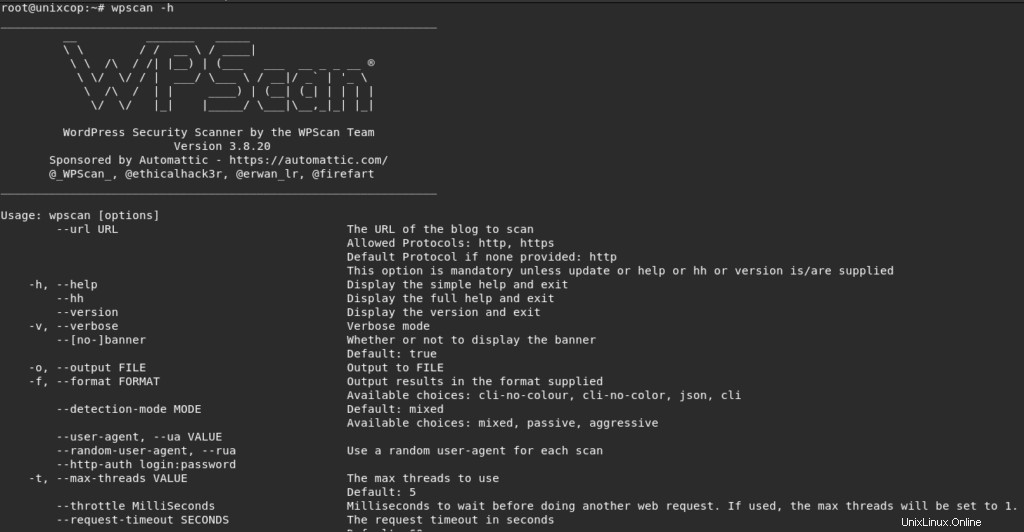

wpscan -h

Závěr

To je ono!

Ukázali jsme si, jak nainstalovat a používat WPScan – bezpečnostní skener WordPress.

Děkuji.