Fail2ban je nástroj pro zabezpečení internetu pro správce Linuxových serverů a webhostingů. Nástroj Fail2ban můžete použít k ovládání, sledování a přidávání pravidel na vašem linuxovém serveru. Předpokládejme, že máte web na jakékoli hostingové platformě. V takovém případě možná víte, že pokud zadáte špatné uživatelské jméno nebo heslo, systém vám automaticky zabrání v přihlášení do vašeho WHM nebo c-Panelu a dashboardu. Pokud máte server spuštěný pod systémem Linux, můžete udržovat systém sledování přihlášení vašeho serveru pomocí nástroje Fail2ban. Musím říci, že pokud jste správcem linuxového serveru, instalace Fail2ban je skvělým pokusem, jak zajistit, aby byl váš server bezpečný, bezpečný a stabilní.

Důležité funkce Fail2ban

Fail2ban je napsán v Pythonu, který může zabránit vašemu linuxovému serveru před útoky hrubou silou.

Po obdržení útoku můžete zkontrolovat sílu tohoto útoku ze souboru protokolu Fail2ban. Můžete se zeptat, může Fail2ban zabránit DDOS útokům na váš server? Odpověď je, že Fail2ban není navržen tak, aby se vyhnul DDOS útokům; slouží k zabránění neznámým nebo podezřelým pokusům o přihlášení.

Ale rozhodně může Fail2ban snížit počet DDOS útoků na váš linuxový server. Jakmile nainstalujete nástroj Fail2ban na svůj linuxový server a nastavíte parametry, může automaticky chránit váš server před útoky na přihlášení.

Fail2ban používá skript Jail k zabezpečení linuxového serveru. Jail je soubor skriptu nastavení, kde jsou nastaveny všechny výchozí parametry blokování a údržby IP. Pochopení skriptu Jail je nezbytné pro zajištění bezpečnosti vašeho linuxového serveru.

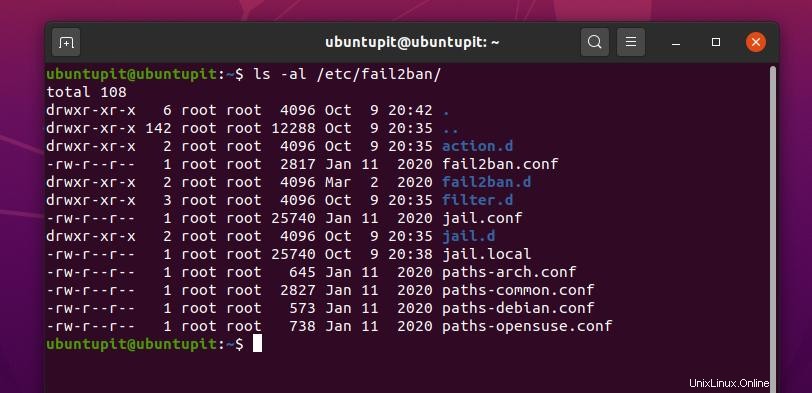

Chcete-li zobrazit konfigurační soubory Fail2ban, spusťte na svém terminálu následující příkaz list. Najdete fail2ban.conf a jail.d soubor uvnitř seznamu. Budeme pracovat v jail.d soubor pro překonfigurování nastavení Fail2ban.

ls -al /etc/fail2ban/

Uvádím primární a základní funkce nástroje Fail2ban v systému Linux.

- Podporuje Python Scrapy

- Blokovat IP pro určitý rozsah

- Global Timezone Wise Block

- Nastavení přizpůsobených parametrů

- Snadná konfigurace s Apache, Nginx, SSHD a dalšími servery

- Přijmout upozornění e-mailem

- Zakázání a zrušení zákazu zařízení

- Nastavit čas zákazu

Fail2ban u různých distribucí Linuxu

--Linuxoví nadšenci musí vědět, že Linux pohání většinu webových serverů. Zatímco servery běží na Linuxu, je nutné udržovat velmi přísné bezpečnostní standardy, aby se blokovaly neoprávněné pokusy o přihlášení. V tomto příspěvku uvidíme, jak nainstalovat a nakonfigurovat balíček Fail2ban na různých distribucích Linuxu. Později také uvidíme, jak upravit a sledovat nástroj Fail2ban.

Krok 1:Nainstalujte balíček Fail2ban na Linux

Instalace Fail2ban na Linux je přímočarý proces. Musíte aktualizovat své systémové úložiště a nainstalovat balíček přímo pomocí několika příkazových řádků terminálu. Projdu si instalační metody Fail2ban na Debian, Fedora Linux, Red Hat Linux, OpenSuSE a Arch Linux.

1. Nainstalujte Fail2ban na distribuce Ubuntu a Debian

V distribucích Debianu je aktualizace systémového úložiště procesem, díky kterému bude váš systém Linux plynulejší a efektivnější. Protože budeme do našeho systému instalovat nový balíček, musíme nejprve aktualizovat systémové úložiště. K aktualizaci systémového úložiště můžete použít následující příkazové řádky.

sudo apt update

sudo apt upgrade -y

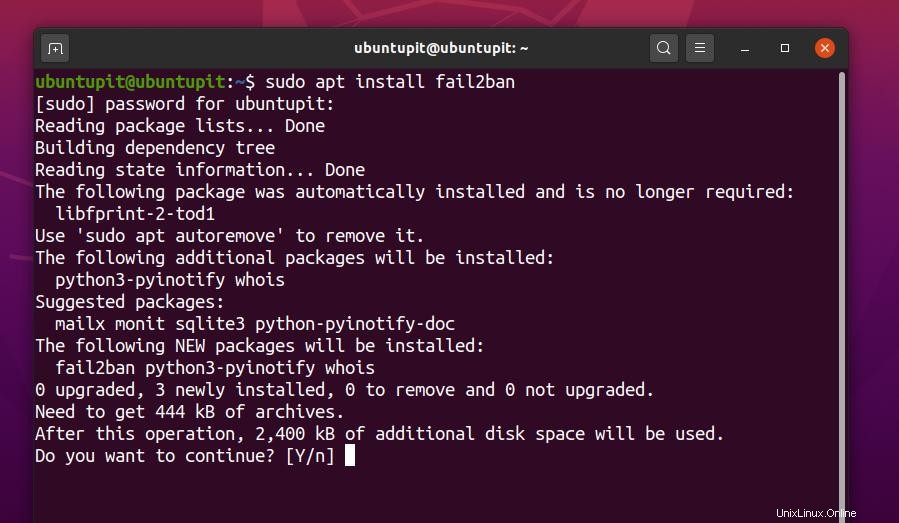

Nyní zkopírujte a vložte následující příkaz pro správu balíčků aptitude, abyste nainstalovali nástroj Fail2ban do svého systému Debian. Tento příkaz můžete použít pro Ubuntu, Kubuntu, Linux Mint a další distribuce Debianu.

sudo apt install fail2ban

2. Nainstalujte Fail2ban v Manjaro

Zde jsme vybrali Manjaro Linux, abychom ukázali, jak můžete nainstalovat balíček Fail2ban na distribucích Arch a Linux založených na Arch. Manjaro je podporován a udržován projektem Arch Linux. Můžete použít následujícího packman příkazového řádku k instalaci Fail2ban na váš Arch Linux.

sudo pacman -S fail2ban

Pokud při instalaci balíčku narazíte na nějakou chybu, můžete spustit následující -Rs příkaz ve vašem terminálu Arch Linux, abyste chybu obešli.

sudo pacman -Rs fail2ban

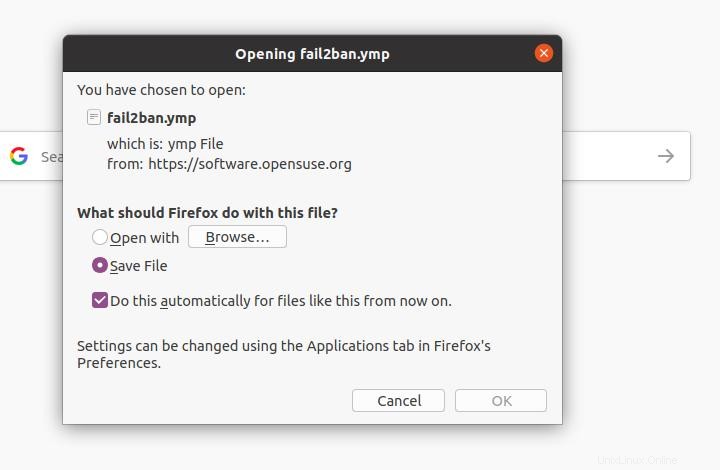

3. Nainstalujte Fail2ban v OpenSuSE a SuSE Linux

V SuSE a OpenSuSE Linuxu je instalace Fail2ban mnohem jednodušší než u jiných distribucí. Nejprve si musíte stáhnout .ymp soubor balíčku Fail2ban. Zde si můžete stáhnout balíček Fail2ban pro SuSE Linux. Po dokončení stahování otevřete soubor balíčku prostřednictvím výchozího úložiště softwaru SuSE Linux. Poté klikněte na tlačítko instalace a dokončete proces instalace.

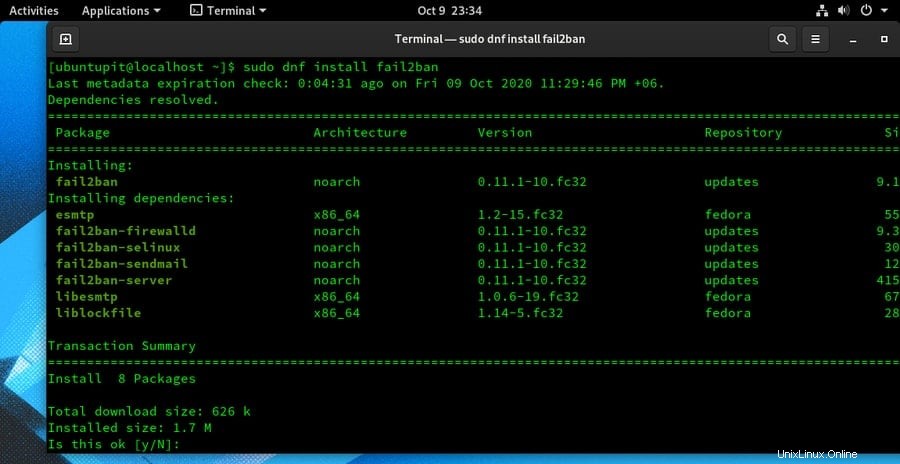

4. Nainstalujte Fail2ban na Fedoru

Zde vám ukážu, jak nainstalovat balíček Fail2ban na Fedora Linux. K instalaci balíčku na Fedoru používám příkaz DNF. Nejprve nainstalujte do svého systému dodatečné balíčky pro vydání Enterprise Linux (EPEL).

sudo dnf install epel-release

Nyní spusťte následující příkaz na svém terminálu Fedora Linux, abyste získali balíček Fail2ban.

sudo systemctl start sshd

sudo dnf install fail2ban

5. Nainstalujte Fail2ban na CentOS a Red Linux

Velmi zřídka lidé používají Red Hat a CentOS k údržbě serveru. Pokud však máte na svém systému Red Hat Linux nainstalovaný server, můžete si do systému Linux nainstalovat balíček Fail2ban spuštěním následujícího yum příkazy na vašem počítači se systémem Linux.

Nejprve nainstalujte do systému vydání Extra Packages for Enterprise Linux (EPEL). Poté nainstalujte balíček Fail2ban.

sudo yum install epel-release

sudo yum install fail2ban

Krok 2:Nastavení brány firewall v systému Linux

Protože Fail2ban používá k údržbě linuxového serveru síťový protokol, musíte se ujistit, že váš linuxový firewall je povolen a nakonfigurován pro přístup k balíčku Fail2ban. Ve výchozím nastavení používá Fail2ban k navázání spojení port 22. Proto musíte povolit port 22 pro Fail2ban. Zde uvidíme, jak můžete nastavit nastavení Firewallu pro Debinu a další distribuce Linuxu.

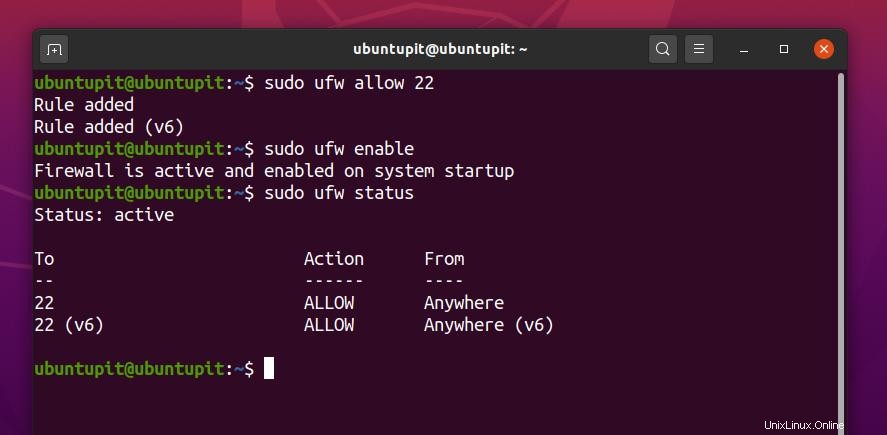

1. Nastavení brány firewall pro Ubuntu a Debian

Uživatelé Debianu a Ubuntu mohou povolit nastavení UFW a přidat pravidlo brány firewall. Postupujte podle příkazových řádků terminálu a nakonfigurujte UFW firewall na vašich distribucích Debianu. Pokud na vašem systému Debian není povolena brána firewall, nejprve ji povolte.

sudo ufw allow 22

sudo ufw enable

Nyní můžete zkontrolovat stav brány firewall ve vašem systému Linux. Zjistíte, že port 22 je přidán a povolen v nastavení brány firewall.

sudo ufw status

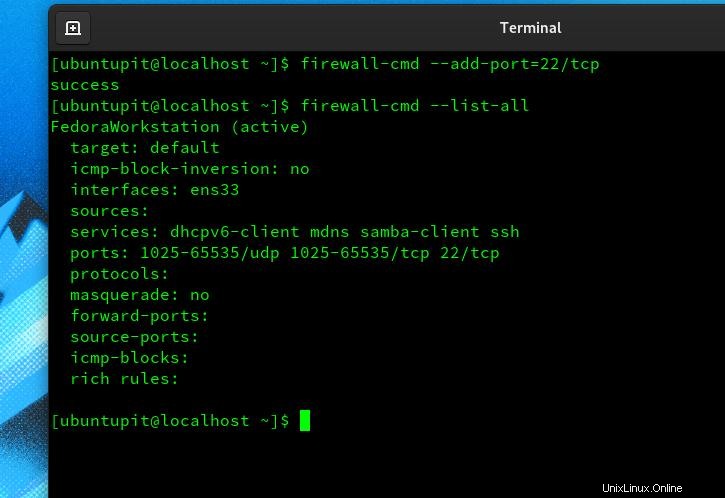

2. Nastavení brány firewall pro Red Hat, CentOS a Fedora Linux

Red Hat, Fedora, Centos, Arch Linux, SuSE a další distribuce Linuxu používají nástroj Firewalld ke konfiguraci nastavení brány firewall. Jak víme, že UFW je vyhrazené rozhraní firewallu založené na příkazovém řádku pro distribuce Debianu, stejným způsobem je Firewalld primárním nástrojem pro správu aplikačního programovacího rozhraní (API), kam můžete přidat pravidla firewallu.

Ke spuštění, povolení, zastavení a opětovnému načtení brány firewall na vašem počítači se systémem Linux můžete použít následující příkazy pro ovládání systému.

systemctl status firewalld

systemctl enable firewalld

sudo firewall-cmd --reload

systemctl stop firewalld

Jak již víme, musíme povolit port 22 v konfiguraci firewallu. K přidání pravidla použijte následující příkazy. Můžete také použít konfigurační systém založený na zónách v nástroji Firewalld.

firewall-cmd --add-port=22/tcp

firewall-cmd --list-all

Nyní restartujte nástroj Fail2ban na vašem systému Linux.

systemctl restart fail2ban

Krok 3:Nakonfigurujte Fail2ban v systému Linux

Doposud jsme nainstalovali Fail2ban a nakonfigurovali nastavení firewallu. Nyní uvidíme, jak nakonfigurovat nastavení Fail2ban. Obecná nastavení a konfigurace jsou stejné pro všechny distribuce Linuxu. Tento krok můžete použít pro všechny distribuce.

Nejprve musíte nakonfigurovat nastavení vězení na Fail2ban. Pokud nepotřebujete provádět žádné změny, můžete si ponechat výchozí nastavení. Konfigurační skript najdete v /etc/fail2ban/ adresář. K úpravě a konfiguraci nastavení vězení použijte následující příkazové řádky terminálu.

cd /etc/fail2ban/

sudo cp jail.conf jail.local

sudo nano /etc/fail2ban/jail.conf

Nyní můžete zkopírovat a vložit následující pravidla do konfiguračního skriptu vězení. Zde nastavujeme parametry bantime, ignoreIP, findtime a maxretry.

[DEFAULT]

ignoreip = 127.0.0.1

bantime = 3600

findtime = 600

maxretry = 3

[sshd]

enabled = true

ignoreip = 127.0.0.1 ::1 192.168.100.11

Uvádím stručný popis parametrů skriptu Fail2ban.

- bantime – Bantime je doba, po kterou chcete zakázat jakoukoli podezřelou IP adresu.

- ignoreip – Ignoreip je označována jako IP adresa, kterou nechcete zakázat nebo monitorovat pomocí nástroje Fail2ban. Do seznamu ignorovaných jsou obvykle přidány vaše aktuální IP hostitele, osobní IP adresa a adresy localhost.

- maxretry – Maxretry je typ souboru protokolu, který ukládá neúspěšné pokusy o přihlášení na váš server Linux. Můžete určit, kolik pokusů chcete každému uživateli povolit přihlášení.

- najít čas – Findtime je minulá doba trvání, kterou můžete přidat do nastavení pro vyhledání pro křížovou kontrolu podezřelých IP adres.

Můžete také zrušit zákaz jakékoli IP adresy z nastavení Fail2ban v systému Linux. Nejprve musíte otevřít konfigurační skript SSHD Jail. Poté můžete zrušit zákaz požadované IP adresy.

/etc/fail2ban/jail.d/sshd.local

Pomocí následujících příkazových řádků zrušte zákaz jakékoli IP adresy.

/etc/fail2ban/jail.local

sudo fail2ban-client set sshd unbanip 83.136.253.43

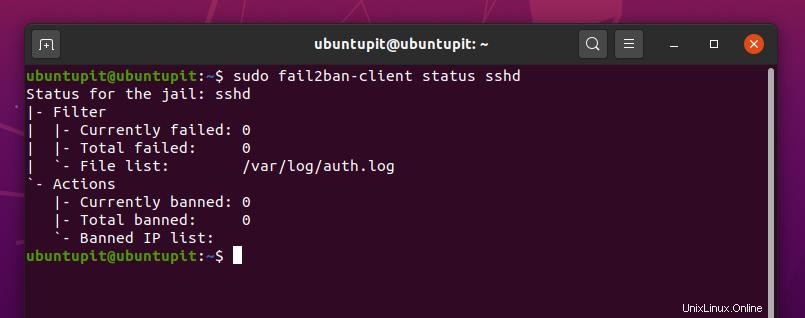

Krok 4:Monitorování stavu Fail2ban

Jakmile jsou kroky instalace a konfigurace provedeny, můžete nyní sledovat pracovní funkce Fail2ban ze systému Linux. Zde popíšu několik základních příkazových řádků, které můžete spustit na svém linuxovém terminálu a sledovat a sledovat nástroj Fail2ban.

Pomocí následujícího příkazového řádku můžete zobrazit informace o ladění, informace o trasování, ping a další související informace o nástroji Fail2ban.

fail2ban-client -vvv -x start

Pomocí následujících příkazových řádků terminálu můžete zobrazit soubor protokolu a autorizační soubory Fail2ban z vašeho systému Linux.

nano /var/log/fail2ban.log

nano /var/log/auth.log

Pomocí následujících příkazových řádků můžete sledovat stav klienta a SSHD Fail2ban.

sudo fail2ban-client status

sudo fail2ban-client status sshd

Chcete-li zobrazit protokol zakázaných IP, spusťte následující příkazový řádek terminálu v prostředí Linuxu.

sudo zgrep 'Ban:' /var/log/fail2ban.log*

Chcete-li zobrazit soubor protokolu chyb, spusťte v terminálu Linux následující příkazový řádek terminálu.

/var/log/httpd/error_log

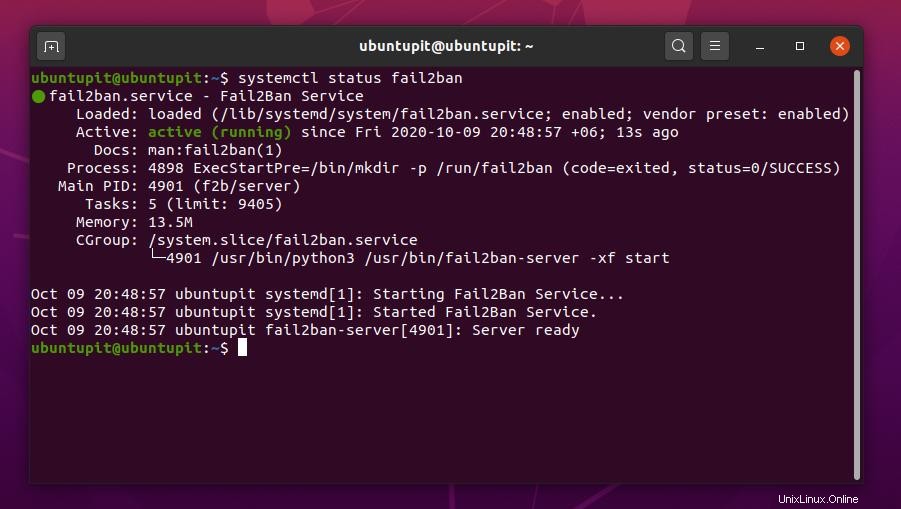

Stav Fail2ban můžete zkontrolovat pomocí příkazových řádků ovládání systému. Pomocí níže uvedených příkazových řádků terminálu zkontrolujte stav Fail2ban v systému Linux.

systemctl status fail2ban

systemctl status fail2ban.services

Služby Fail2ban můžete spustit při startu systému. Chcete-li přidat balíček Fail2ban na seznam spouštěcích aplikací, použijte následující příkazový řádek ovládání systému na terminálu Linux.

systemctl enable fail2ban.services

Nakonec můžete použít následující příkazové řádky terminálu uvedené níže ke spuštění, restartování a povolení služeb Fail2ban na vašem systému Linux.

systemctl enable fail2ban

systemctl start fail2ban

systemctl restart fail2ban

Dodatečný tip:Získejte upozornění e-mailem

Tento krok vám ukáže, jak můžete dostat e-mailové upozornění, když se někdo pokusí přihlásit k vašemu linuxovému serveru z neoprávněného zařízení pomocí nesprávného uživatelského jména nebo hesla a škodlivé sítě. Chcete-li nastavit nastavení e-mailových upozornění, musíte upravit jail.local z adresáře Fail2ban.

Nejprve si můžete vytvořit kopii skriptu nastavení vězení, abyste mohli nahradit výchozí nastavení, pokud uděláte něco špatně. Spuštěním následujícího příkazového řádku vytvořte kopii skriptu Jail.

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

K úpravě souboru jail.local můžete použít následující příkazový řádek uvedený níže konfigurační skript.

sudo nano /etc/fail2ban/jail.local

Nyní zkopírujte a vložte níže uvedené příkazy skriptu do jail.local skript. Poté ve skriptu nahraďte cílový e-mail (destemail) a e-mailovou adresu odesílatele. Poté můžete konfigurační skript uložit a ukončit.

[DEFAULT]

destemail = example@unixlinux.online

sender = example@unixlinux.online

# to ban & send an e-mail with whois report to the destemail.

action = %(action_mw)s

# same as action_mw but also send relevant log lines

#action = %(action_mwl)s

Nyní restartujte nástroj Fail2ban na vašem systému Linux.

sudo systemctl restart fail2ban

Odstraňte Fail2ban z Linuxu

Odstranění Fail2ban z distribuce Linuxu vyžaduje standardní metodu odinstalace balíčků z Linuxu. Nyní ukážu, jak můžete odstranit nástroj Fail2ban z vašeho systému Linux. K odstranění balíčku ze systému Debian/Ubuntu Linux použijte následující příkazové řádky.

sudo apt-get remove fail2ban

Pomocí následujících příkazových řádků odstraňte Fail2ban z Fedory, CentOS, Red Hat Linuxu a dalších distribucí Linuxu.

sudo yum remove fail2ban

sudo yum purge fail2ban

sudo yum remove --auto-remove fail2ban

Koncová slova

Není pochyb o tom, že Fail2ban je nezbytný nástroj pro správce systému Linux a serverů. Zatímco používání UFW, IPtables a dalších nástrojů pro monitorování sítě pomáhá správcům serverů, Fail2ban je kompletní balíček, který může zabránit anonymnímu přihlášení od škodlivých nebo anonymních uživatelů.

V celém příspěvku jsem popsal způsoby instalace, konfigurace a sledování nástroje Fail2ban na různých distribucích Linuxu. Sdílejte prosím tento příspěvek se svými přáteli a správci serveru Linux, pokud považujete tento příspěvek za užitečný a informativní. Své názory na tento příspěvek můžete napsat do sekce komentářů.