TShark je navržen jako rozhraní příkazového řádku nebo rozhraní příkazového řádku Wireshark pro zachycování a analýzu paketů přímo z rozhraní příkazového řádku. Většina lidí nezná TShark na rozdíl od běžně používaného Wiresharku. TShark je součástí Wireshark. To je zvláště užitečné, když není k dispozici GUI. Zde jsou také podporovány všechny možnosti použité ve Wiresharku. Pro např. zachycené pakety lze uložit do souboru a později načíst pro analýzu. Výchozí formát souboru pro zachycení je pcapng, což je stejný formát, jaký používá Wireshark. Výhodou použití TShark je, že může být zahrnut do skriptů (lze jej použít uvnitř skriptu python) a může být použit na vzdálených systémech přes SSH. Nevýhodou je samozřejmě to, že nemá GUI.

Stejně jako Wireshark je i TShark k dispozici pro hlavní operační systémy:Linux, Mac OS, Windows.

Čím se zde budeme zabývat?

V tomto tutoriálu vám vysvětlíme TShark a představíme vám několik základních případů použití. Pojďme se ponořit do TShark. V této příručce budeme používat Kali Linux, který je dodáván s WireShark i TShark.

Co budete potřebovat?

Ve skutečnosti potřebujete mít hluboké znalosti o konceptech počítačových sítí a souvisejících protokolů, jako je TCP/IP atd. V některých případech mohou být také vyžadována administrátorská práva.

Instalace TShark

TShark je v systému Kali Linux předinstalován. Pro instalaci na systém Ubuntu/Debian použijte příkaz:

$ sudo apt install tshark

U ostatních distribucí použijte výchozí způsob instalace pro instalaci TShark. Chcete-li zkontrolovat verzi TShark ve vašem systému, otevřete terminál a zadejte:

$ tshark -v

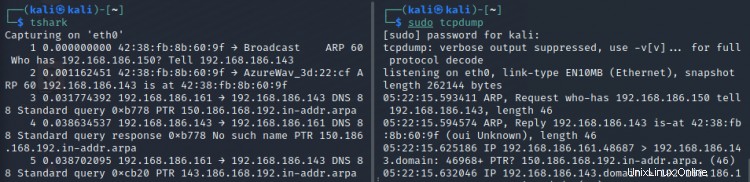

TShark vs Tcpdump

TShark má stejné možnosti jako Wireshark. TShark funguje stejným způsobem jako tcpdump, když není použita žádná volba. Dokonce i TShark je schopen nahradit tcpdump. Pojďme na chvíli oba nástroje porovnat. Podívejte se na níže uvedený snímek obrazovky, oba nástroje jsme spustili bez možnosti:

Pokud budete pozorně sledovat, všimnete si, že výstup TShark je pro člověka čitelnější než tcpdump. TShark používá knihovnu pcap pro zachycování paketů. Ve výchozím nastavení zapíše výstupní soubor ve formátu pcapng. Pokud chcete nějaký jiný formát, pak použijte volbu '-F' k zobrazení a výběru z dostupných formátů.

Ruky s TShark

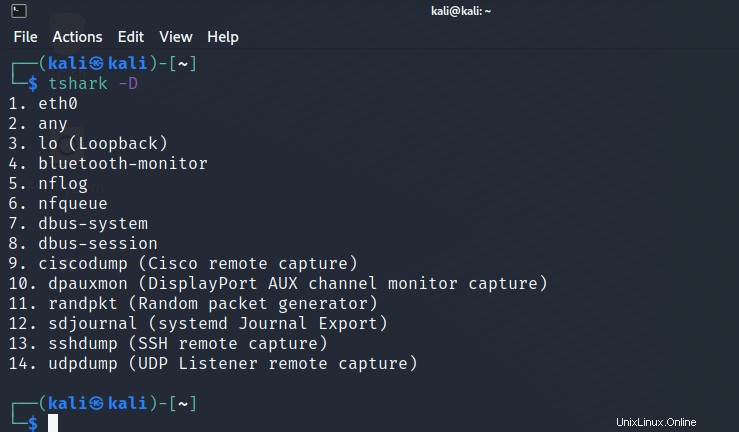

Pojďme se nyní podívat na některé případy použití pro TShark. Nejprve začneme kontrolou dostupného rozhraní, na kterém může TShark zachytit. V závislosti na vaší metodě instalace možná budete muset mít oprávnění „sudo“. Spuštěním níže uvedeného příkazu získáte seznam dostupných rozhraní:

$ tshark –D

Výběr rozhraní pro poslech

Ve výchozím nastavení TShark zachycuje na prvním rozhraní, které vidí. Z výše uvedeného seznamu tedy TShark nastaví svůj cíl na „eth0“. Pokud tedy neurčíme rozhraní, automaticky se použije rozhraní „eth0“. Jakkoliv chceme explicitně definovat rozhraní, budeme muset použít volbu ‚-i‘:

$ tshark -i eth0

Tímto způsobem TShark zachytí vše, co jím prochází. Pokud chceme, můžeme limit zachycení omezit na několik paketů, řekněme na 10 paketů, pomocí „-c“ nebo volby počtu paketů:

$ tshark -i eth0 -c 10

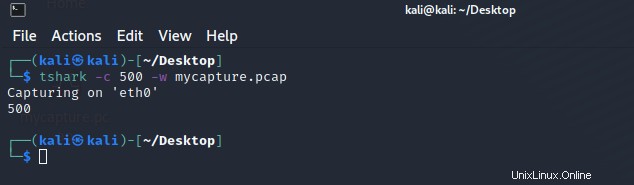

Uložení zachycených souborů

Jedna dobrá věc, kterou TShark má, je, že můžeme ukládat zachycené snímky do souboru pro pozdější použití. Ve výše uvedeném příkazu použijte volbu „-w“ k uložení zachycení do souboru, řekněte mycapture.pcap:

$ tshark -c 500 -w mycapture.pcap

Chcete-li přečíst výše uvedený soubor, použijte příkaz:

$ tshark -r mycapture.pcap

Výstup výše uvedeného příkazu se zobrazí na terminálu.

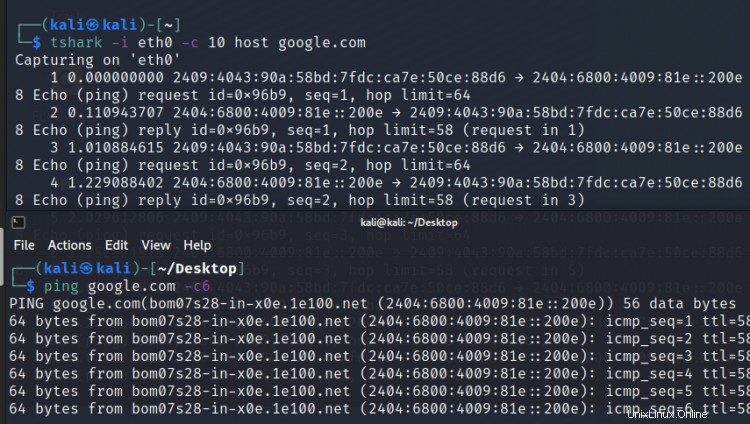

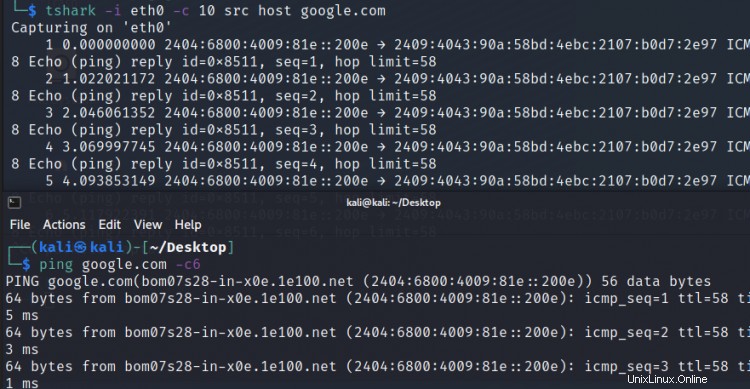

Určení cílového hostitele

Můžeme nastavit TShark tak, aby filtroval provoz směřující a přicházející z konkrétního hostitele, např. google.com. Abychom to demonstrovali, odešleme požadavek ping na „google.com“

$ ping google.com

Nyní spustíme příkaz TShark k zachycení výše uvedeného provozu:

$ tshark -i eth0 -c 10 hostitel google.com

Poznámka: Místo názvu hostitele můžeme také použít IP adresu hostitele.

Výše uvedený příkaz obsahuje všechny požadavky ping odeslané hostiteli (google.com) a od něj. Chcete-li odfiltrovat příchozí provoz, použijte příkaz:

$ tshark -i eth0 src hostitel google.com

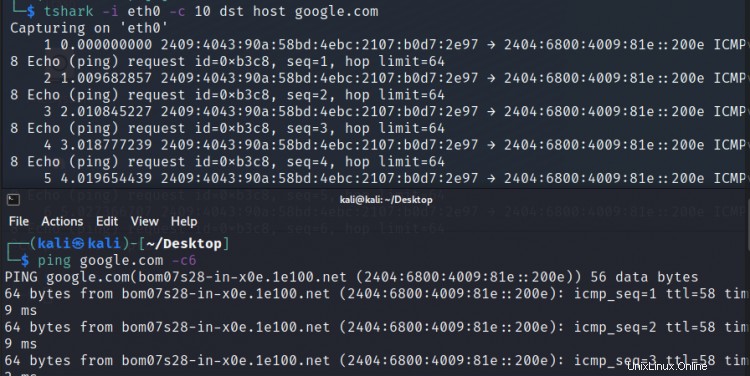

Stejným způsobem použijte níže uvedený příkaz k odfiltrování odchozího provozu:

$ tshark -i eth0 dst host google.com

Podobně jako požadavek ping, můžeme také spustit sken Nmap a uložit naše výsledky do souboru nebo je analyzovat přímo pomocí TShark.

Závěr

TShark je velmi nezbytný nástroj pro bezpečnostní analyzátory. Tento článek se jen dotýká povrchu, abyste věděli, co můžete s TShark dělat. S TShark je celý svět skvělých možností. Chcete-li prozkoumat více o TShark, přejděte na https://www.wireshark.org/docs/, kde najdete školicí videa, průvodce atd. Manuálové stránky pro TShark také ukládají obrovské zdroje informací.