Toto téma se týká jiného open source bezpečnostního projektu "Maltrail" . Je to systém detekce škodlivého provozu, který využívá veřejně dostupný spamlist/černé listiny škodlivých a podezřelých cest. Používá také statické stopy z různých zpráv AntiViruses a vlastních seznamů definovaných uživatelem. Škodlivé domény různých malwarů, URL známých škodlivých spustitelných souborů a IP adresy známých útočníků jsou cesty pro tento systém. Má schopnost pokročilých heuristických mechanismů pro odhalování neznámých hrozeb (např. nového malwaru). Adresa githubu projektu je: https://github.com/stamparm/maltrail/

Stránka github zobrazuje zdroje blacklistů (tj. zdroje), statické záznamy a stopy různých malwarových C&C nebo propadů, které jsou využívány v tomto detekčním systému.

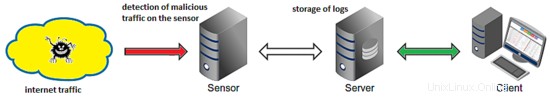

Architektura nasazení

Podle informací jsou uvedeny na stránce projektu Maltrail je založeno na Provozu -> Senzor <-> Server <-> Klient architektura.

Senzor(y) je samostatná komponenta/stroj běžící na platformě Linux připojená pasivně k portu SPAN/mirroring nebo transparentně inline na linuxovém mostu, kde „monitoruje“ procházející provoz pro položky/stopy na černé listině (tj. názvy domén, adresy URL a/nebo nebo IP adresy). Podrobnosti události se v případě kladné shody odešlou na (centrální) server a uloží se do příslušného adresáře protokolování. Pokud Sensor i Server běží na stejném počítači (výchozí konfigurace), protokoly se ukládají přímo do místního adresáře protokolování. Všechny události nebo záznamy protokolu za zvolené (24h) období se přenesou na Klienta, reportovací webová aplikace je zodpovědná za prezentaci událostí. V tomto článku Server &Server komponenty běží na stejném stroji.

Předpoklady

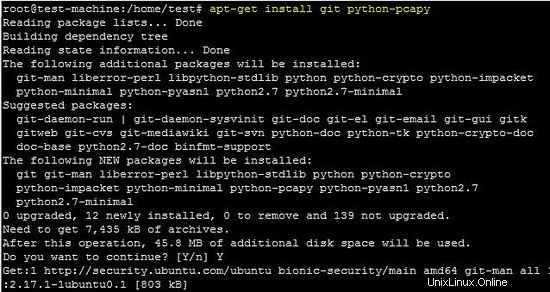

V tomto tutoriálu Maltrail bude nainstalováno na virtuální počítač Ubuntu 18.04 LTS. Chcete-li správně spustit Maltrail , Python 2.7 je vyžadováno s pcapy balík. Neexistují žádné další požadavky, kromě spuštění „Sensor and Server“ komponenta s právy root. Následující příkaz nainstaluje balíček python-pcapy na počítač Ubuntu. Nainstaluje také požadované závislosti balíčku.

apt-get install git python-pcapy

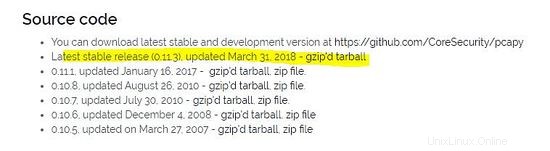

Lze jej stáhnout z webu Corsecuity a nainstalovat pomocí následujícího příkazu. Pokud je nainstalován balíček "python-setuptools", nainstalujte jej před instalací balíčku pcapy. Následující příkaz nainstaluje balíček setuptools na platformu Ubuntu.

apt-get install python-setuptools

python setup.py install

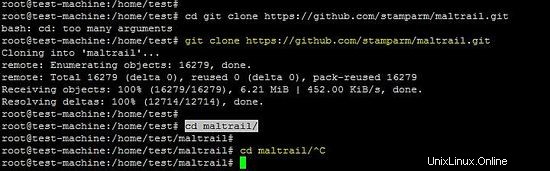

Spuštění systému Maltrail

Následující příkaz stáhne nejnovější balíček na počítači Ubuntu a poté spustí python skripty serveru a senzoru v terminálu

git clone https://github.com/stamparm/maltrail.git

cd maltrail/

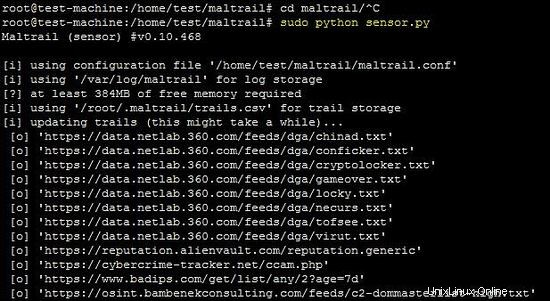

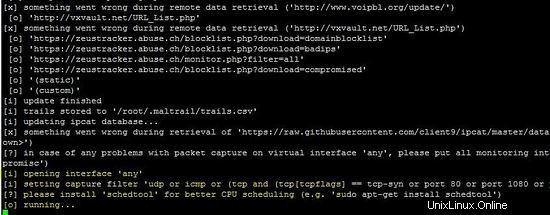

Spustit Maltrail Sensor

Následující příkaz spustí senzor v terminálu.

python sensor.py

Pokud se seznam Maltrail neaktualizuje, bude aktualizován při spuštění senzoru na stroji.

Výše uvedený snímek obrazovky ukazuje, že senzor na počítači úspěšně běží.

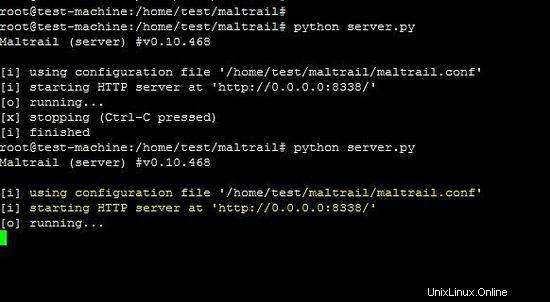

Spustit Maltrail Server

Chcete-li spustit „Server“ na stejném počítači, otevřete nový terminál a proveďte následující:

cd maltrail

python server.py

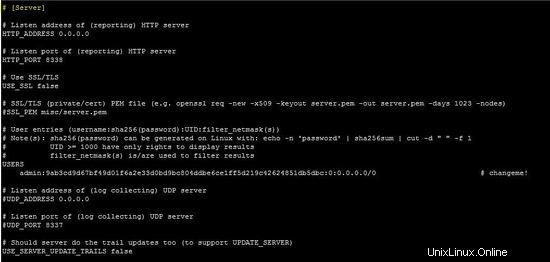

Jak je znázorněno na snímku výše, HTTP server běží na portu 8338. Port 8338 by měl být povolen na bráně firewall, pokud je webové rozhraní přístupné za bránou firewall.

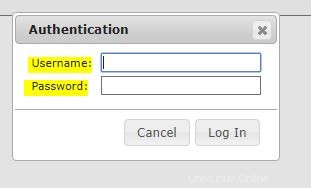

Hlavní panel Maltrail

Do rozhraní přehledů se dostanete na adrese http://local-p-ip:8338 (výchozí přihlašovací údaje jsou admin:changeme! saved in the maltrail.conf file ) z vašeho webového prohlížeče. Jak je uvedeno níže, uživateli se zobrazí následující okno ověření. Zadejte přihlašovací údaje admin:changeme! dostat se dovnitř webového portálu Matrail.

Po vstupu na řídicí panel se uživateli administrátora zobrazí následující rozhraní pro vytváření přehledů.

Testování Maltrail

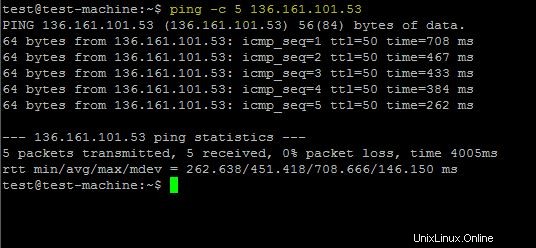

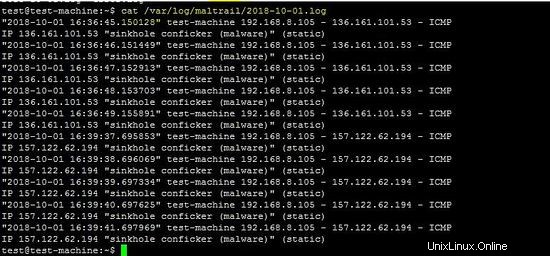

Následující testovací krok je uveden na stránce projektu. IP adresa „136.161.101.53 “ je škodlivá adresa, takže ji Maltrail detekuje a zobrazí na hlavním panelu.

ping -c 5 136.161.101.53

cat /var/log/maltrail/02-10-2018.log

Jak je ukázáno níže, oba útoky (ping na škodlivou IP adresu) jsou také zobrazeny na frontendu.

------------------------------------- --------------------------------------------------

Horní část frontendu obsahuje posuvnou časovou osu a aktivuje se po kliknutí na štítek aktuálního data a/nebo ikonu kalendáře. Střední část obsahuje souhrn zobrazených událostí. Pole Události představuje celkový počet událostí za vybrané 24hodinové období, kde různé barvy představují různé typy událostí, jako jsou události založené na IP, DNS a URL. Kliknutím na políčka získáte podrobnější informace o každém grafu.

Spodní část frontendu obsahuje zhuštěnou reprezentaci zaznamenaných událostí ve formě stránkované tabulky.

Konfigurace Maltrail Sensor/Server

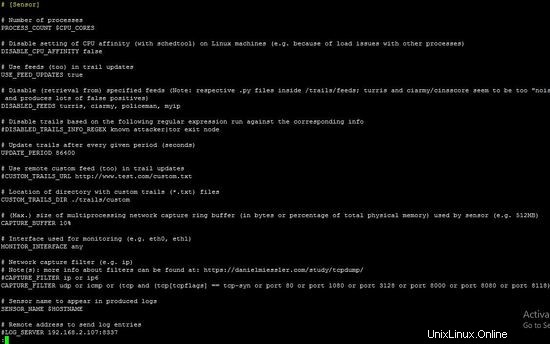

Konfigurace systému Maltrail senzoru je v maltrail.conf sekce souboru [Sensor]. The configuration parameters are explained with comments. In this configuration file, user can define setting like update period of static feed, virtual or physical interface of the linux to run Maltrail system etc.

sekce senzoru

------------------------------------- -------------------------------------------------

V sekci server může uživatel definovat naslouchací port a IP adresu. Uživatel může povolit službu SSL pro ochranu webového provozu.

sekce serveru

Úložiště protokolu

Všechny události detekované senzory Maltrail jsou uloženy na Serveru logovací adresář uživatele ( možnost LOG_DIR uvnitř maltrail.conf sekce souboru pro nastavení cesty k souboru). Všechny zjištěné události se ukládají podle data.

Přetažení portu

Také detekuje příliš mnoho pokusů o připojení k určitým portům TCP. Systém Maltrail varuje před možným skenováním portů, protože detekuje heuristické mechanismy.

Falešně pozitivní

Maltrail je náchylný k „falešným poplachům“, stejně jako všechna ostatní bezpečnostní řešení. V takových případech Maltrail bude (zejména v případě suspicious hrozby) zaznamenají chování běžného uživatele a označí je jako škodlivé a/nebo podezřelé. Vyhledávač Google také skenuje domény a IP adresy. Někdy se tedy legitimní IP adresa Google stane útočníkem kvůli několika pokusům o legitimní domény/IP adresy.

Závěr

Tento článek je o systému detekce škodlivého provozu "Maltrail", který detekuje provoz pomocí statických kanálů a heurisitc mechanismu. Je vyvinut v Pythonu a skládá se ze dvou hlavních komponent „senzor a server“. Může být spuštěn na jediném stroji a detekovat provoz na jakémkoli rozhraní stroje. Je užitečné zabezpečit síť před známými útočníky na internetu. V současné době podporuje pouze detekci provozu. Lze jej však integrovat s dalšími open source nástroji pro provádění blokování IP adresy v iptables firewallu.